美国安全专家Certicom公司近日推出一种基于硬件的方法用来保护硅IP,新方法采用了其椭圆曲线加密(ECC)技术和2万门嵌入式内核。随着更多商业和军事开发团队开始着手进行半导体安全技术的研究,该公司希望能够凭借先入者的身份获得竞争优势。

国际商业芯片设计公司目前非常矛盾,他们一方面非常渴望能够利用亚洲尤其是中国大量涌现的代工厂;而另一方面,由于考虑到中国的IP保护问题,他们却又有所迟疑。对IP问题关注程度的提高帮助一些联盟组织加快了工作进程,例如虚拟插座接口联盟(VSIA)就正在努力升级其基于软件的IP标签标准。

在军事方面,美国国防先进技术研究计划署(DARPA)于6月份发出了“在硅安全领域要进行学术、器件以及系统方面的革命性进步”的倡议。该倡议部分程度上源于2005年2月美国国防部所发布的一项研究结果,由于考虑到由海外代工厂所生产的芯片数量在不断增加,该研究建议美国政府增强防范。

Certicom硬件产品撑起IP保护伞

新的Certicom硬件尝试从根本上杜绝合同芯片制造商的旁门左道,后者生产的芯片数目可能超出定货要求,多余的部分会被拿到灰市上进行销售。虽然Certicom和其他相关公司并未能举出任何一起此类活动的实例,但是这种潜在的欺诈行为却得到了高度关注。

“因为牵扯到IP问题,这些公司不想转到新的代工厂。”Certicom公司负责管理新产品的Brian Neill表示,“而且他们中的大部分都认为有可能会遭到欺诈。”

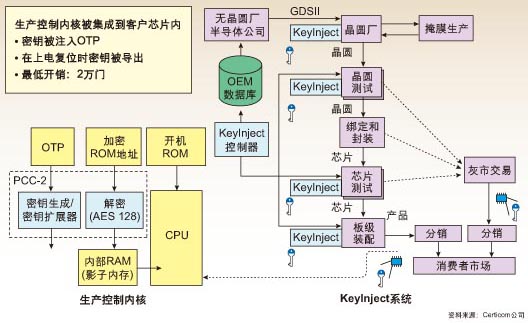

Certicom的方法采用了基于ECC的密钥,设计者可将该密钥用于芯片中任何想要被禁用的部分。新密钥可以在制造过程中的任意阶段加入,而且禁用功能仅在生产的最后一步(例如当芯片被置于电路板上时)才会被完全激活。

新产品有利影响了Certicom现有KeyInject控制器和服务器的销售,它们能够在板级产品中生成和放置ECC密钥,因而很适合类似ATI Technologies等图形芯片设计公司的需求。同样受益于这种新方法,该公司今年年初推出的特别针对传感器和RFID网络的IP内核版产品也取得了不错的效果。

目前Certicom的产品主要面向需要把工作外包给代工厂或组装测试厂的无晶圆厂公司。未来公司还会提供更多版本,为用在系统级产品中的中间件提供基于内核的安全保护。

无晶圆厂半导体公司反应积极

尽管Certicom无法令所有对其技术进行评估的专家到场发言,但是当谈及该产品时,一位大型无晶圆半导体公司的高级技术主管表现出了极大的热情。

“到头来,虽然我们在确保硅IP安全上花费了大量精力,但是并没有增加产品的价值,也无助于产品快速上市。”这位不愿透露姓名的主管说,“那不是我们想做的事情。所以,如果有新的技术能解决这个问题,我相信会有很多人感兴趣。”

该无晶圆厂公司目前在中国最大的代工厂之一生产其较老款的芯片,有时也会在一些自己制造芯片和系统的公司做代工。“我们很关注灰色市场,但还没有亲身经历过。”他说。

截止目前,该公司已经采用了各式各样的商业措施来确保安全。他们只寻求长期代工关系,并在一些合同中附加非竞争性条款,对代工厂的计算机系统进行详细审查并要求工厂高层对安全政策进行担保。

此外,该公司经常借助第三方完成部分掩膜工作,因此代工厂只能得到制造文件,而没有原始的GDSII设计数据库。“这个流程令人痛苦,而且影响了我们的周转时间。”该主管表示,“我们也就一些措施进行内部讨论,例如使NAND闪存的版图看上去像NOR模块,以增加反向工程难度;或者将芯片测试和晶圆针测工序从代工厂分离,由另外的公司来完成。”

各大协会积极推动IP保护

其它被广泛采用的技术还包括由VSIA建立的用于标签软件和硬件IP模块的标准。“我推断和我们共事的相当一部分企业都在采用这类技术。”无晶圆厂半导体协会(FSA)全球研究副总裁Lisa Tafoya表示。FSA组织既包括无晶圆设计公司,也包括代工厂。

虽然VSIA也在升级IP标签标准,但还停留在为水印、加密以及“指纹”识别IP等模块制定标准的早期阶段。许多公司都致力于制定和促进VSIA安全规范,其中包括Cadence、飞思卡尔、IBM、英特尔、Mentor Graphics、飞利浦、Sonics、意法半导体以及台积电等。

另外,FSA一直积极鼓励在中国开展最佳的IP贸易活动。为了创建大中华半导体知识产权交易中心(GCSIPTC),该协会在6月与三个相关的中国半导体组织签订了初步协议。GCSIPTC将在中国大陆、香港及台湾地区推动最佳技术、法律和商业惯例,以支持FSA已经在相关问题上所做的工作。

美国国防部也就此采取行动,其动机部分来自国防科学委员会(DSB)特别工作组关于高性能微芯片供应的报告。该报告详述了随着半导体制造迁移至海外代工厂(特别是亚洲),以及军事电子设备中越来越多地采用现成的商业芯片所带来的风险。

时下,美国政府正在运作一项针对IBM制造的敏感芯片的“可信赖制造”项目,后者是美国政府目前唯一的生产合作伙伴。同时,美国政府还在努力拓展与另一家顶级芯片制造商的第二个代工合作伙伴关系。但美国已认识到这种项目对安全问题只称得上是短期的补救措施。

为了寻求长期解决方案,DARPA在6月发布了集成电路信赖度倡议。调查人员也做出响应,开始验证最终应用于武器的芯片在生产过程中是否遭到篡改。

该倡议还提到保护IP和军事机密问题,后者需要嵌入在IC中或提供给生产商。最后,DARPA需要设法避免对那些不在美国掌控中的IC和系统进行反向工程的可能性。

目前尚不清楚美国打算为该提案花多少钱,以及期待所支持的调查多快能产生结果。

新倡议提出后,调研公司Semiconductor Insights副总裁兼首席技术官Ed Keyes做出响应,他认为某些安全威胁论似乎很牵强。他表示:“晶圆厂被控制得相当严格。想要在设计规范之外生产芯片必然会遇到一系列警告,而这从一开始就意味着将以失败而告终。”他补充道:“如果从内部设计做手脚,比如使武器芯片在特定条件下(例如战斗中)失效到是很有可能,但是这却需要相当老练的设计人员才能做到。”

就反向工程而言,Keyes表示,确保安全的最好方式是采用基于FPGA的设计,因为在其中很难对熔断的和未熔断的熔丝进行区分。“对每个连接而言,你都会发现还有其它99种可能。但是与ASIC相比,选用FPGA接下来会遇到巨大的成本和性能障碍。”

反向工程现在还很难避免,半导体分析公司Chipworks高级技术分析师Dick James指出:“这全归结于时间和成本带来的影响。”他还补充,一项设计最易受攻击的阶段是处于软件形式的时候,因为软件有可能被黑掉。

Certicom的具体实现方法

Certicom负责人表示他们不知道DARPA的倡议。然而,他们的技术显然与军事方面密切相关。

该公司前不久发布的内核就依赖于主芯片中的一个处理器件。“它仅由一个密钥扩展模块和一个解密模块组成。”Certicom硬件工程主管Dan O'Loughlin介绍。

该模块采用一次性可编程(OPT)存储器存储在生产过程中编好的密钥数据。它也需要利用掩膜ROM或其他类型的非易失性存储器来存储加密指令,O'Loughlin透露。

解密指令存储在SRAM中,该SRAM可能是主芯片处理器中指令存储器的一部分。该模块执行后续的上电复位(POR),还负责控制主处理器启动代码中一些非常基本的定制固件。

在上电复位时,先从OTP存储器中读取初始密钥,然后密钥扩展器生成解密密钥,并将其提供给解密模块。该解密模块从ROM中读取加密指令,使用来自密钥扩展器的解密密钥将密码文本指令数据翻译为普通文本指令数据,再把经过翻译后的解密指令写入处理器的指令存储器中。

当固件检测到解密指令已经载入指令存储器时,会跳转到解密指令。只有正确的解密指令才能使芯片设计师定义的特性生效。如果正确的密钥数据没有出现,出现的指令将是随机数据,那些特性也就不会生效。O'Loughlin说,芯片中被禁用的部分仍可以通过传统的BIST和自动扫描技术进行测试。

Certicom正在准备推出一个内核版本来操纵芯片的处理工作,例如没有嵌入式指令处理器的存储器件。还有一个正在研发中的版本可以验证是否有人对芯片固件进行了篡改。

Certicom生成密钥的控制器以及在制造厂中用来将密钥载入芯片的服务器售价35万美元,该费用包含咨询如何在设计中实施该内核。Certicom也可以基于芯片总体价格的百分比收取专利费。

用户必须直接通过他们的芯片制造伙伴来实现该方法。Certicom没有直接向代工厂或者封装及测试公司销售其产品的计划。

作者:麦利