随着物联网的高速发展,目前已有100亿个节点入网,该数量比十年前增加了10倍,而且这种趋势还在继续有增无减。

随着这种增长,攻击者的机会也随之增加。网络攻击的年度成本估计从数百亿到超过一万亿美元,而且这个数字还在不断上升。因此,目前来看,安全因素对于继续成功扩展IoT至关重要,而物联网安全则始于物联网节点的安全。

没有哪家公司乐见“它的名字被侵犯以及其客户数据被盗”这类的话。此外,联网设备还需遵守政府法规,例如FDA对医疗设备的规定、美国/欧盟对工业4.0关键基础设施的网络安全要求,以及汽车行业的一些新兴标准。这些要求推动了高级别的安全性,不过却没有明确强制性要求使用基于硬件的安全性。然而,物联网节点通常是大容量、成本优化的设备,这给安全性和成本之间的平衡带来了挑战。

使用信任根创建安全节点

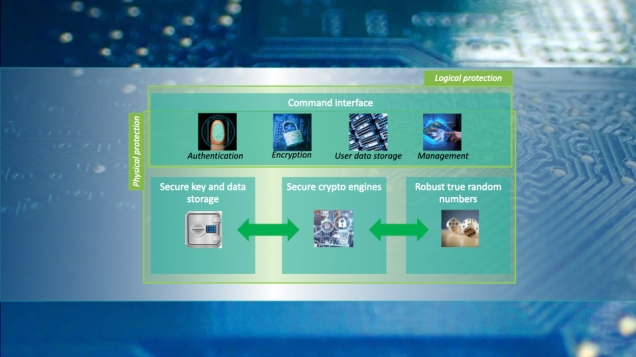

我们如何设计一个经济高效且安全的物联网节点?创建安全的IoT节点始于信任根(也称为安全单元),这是一种小型且价格合理的集成电路,旨在为节点提供与安全相关的服务(图1)。这些功能的具体示例是,用于保护机密性数据的加密和用于确保信息的真实性和完整性的数字签名。信任根的最终目标是确保用于数据加密或数字签名的密钥不被泄露。

然而,信任根安全IC面临的最大挑战是抗物理攻击,例如直接探测和所谓的邻道攻击。

图1:确保安全业务真实性和完整性的“信任根”概念。(本文图片来源:ADI公司)

物理上不可克隆

由于直接探测试图观察微电路的内部结构,因此通常用于通用微控制器(即E2PROM或闪存)的存储技术并不安全。攻击者可以使用扫描电子显微镜以相对适中的成本直接观察存储内容。

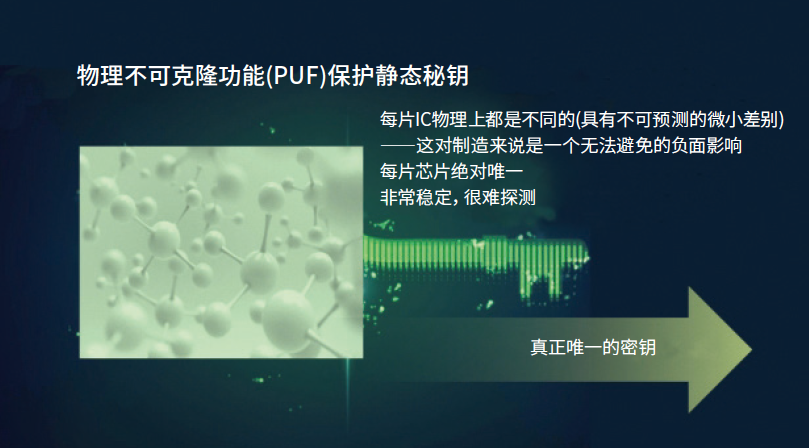

半导体行业已开发出物理不可克隆功能(PUF)技术来降低这种风险(图2)。PUF用于从芯片的固有物理特性中导出唯一密钥。这些属性更难直接探测,因此通过直接探测提取密钥是不切实际的。在某些情况下,PUF派生的密钥会加密信任根的内部存储器的其余部分,因此可以保护存储在设备上的所有其他密钥和凭证。

图2:降低直接探测微电路风险的PUF技术。

邻道攻击甚至更便宜,侵入性更小。他们利用了这样一个事实,即电子电路往往会泄漏他们正在处理的数据签名,例如,通过电源、无线电或热辐射。当电路使用密钥(例如,解密数据)时,利用被测信号和处理后的数据之间的微妙相关性,再经过适度复杂的统计分析后,可以成功猜测到密钥的值。

信任根设计目标非常明确,就是利用各种对策来防止此类数据泄漏。

使用安全IC的应用示例

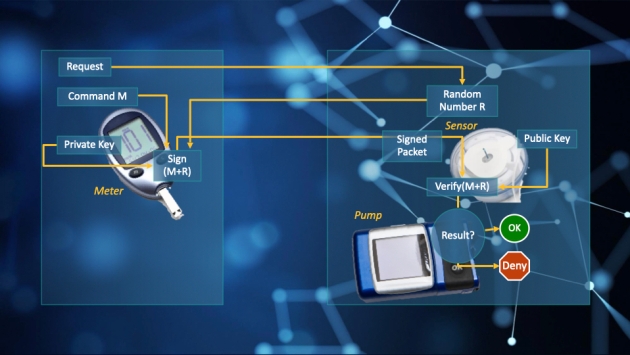

对于图3中描述的安全应用程序类型,基于硬件的信任根的好处变得显而易见。使用的协议是一个简单的质询/响应身份验证协议:

- 节点设备向盘问设备请求质询,以准备发送命令。

- 盘问设备用随机数R对请求者进行盘问验证。

- 节点设备使用其私钥对命令、随机数R和一些固定保护进行签名。该操作随后送到节点设备的信任根。

- 盘问设备验证签名是否正确,并且随机数与之前发送的数字相同,以避免重复发送有效命令。此操作随后送到盘问设备的信任根IC。

图3:一个信任根的简化示例是胰岛素身份验证。

除了每次发送命令的新尝试都需要一个新的随机数之外,该协议的安全性还依赖于用于授权命令的私钥的保密性和用于验证授权的公钥的完整性。如果这些密钥存储在普通微控制器中,它们就可以被提取或操纵,并且可以制造假节点设备和盘问设备,从而可能危及患者的安全。在这种情况下,信任根IC使得伪造、操纵凭证或篡改通信协议变得更加困难。

专用安全IC的优势

总体而言,节点设备的优异设计将导致攻击成本远高于攻击者的潜在回报。依赖专用安全IC的架构的好处有很多:

- 物联网安全是一场无休止的战斗。攻击技术不断改进,但与此同时,安全IC供应商不断加强其应对措施,因此对安全IC的攻击成本仍然极高。通过升级安全IC,可以提高连接设备的安全性,而对整体设备设计和成本的影响很小。

- 将关键功能集中在与应用处理器分离的强大、防篡改的物理环境中,可以在评估法规遵从性时更轻松地“证明安全”。隔离还使得攻击者利用设备应用处理器中的弱点(供应商很难完全发现和消除这些弱点)变得更加困难。

- 如果供应商及早完善安全IC的安全功能,物联网节点在其生命周期内的安全性保护会变得更容易。这种方法消除了与合同制造商共享关键信息的需要,并且可以实现安全的个性化流程和安全的OTA更新。重构和克隆也变得更加困难。

结论:

典型的物联网系统中有许多入网设备,必须从一开始就设计安全性。

物联网节点保护虽然不是唯一,但确是非常必要的措施。

(参考原文:Technical Approaches to Defend and Protect IoT Nodes )

本文为《电子工程专辑》2021年4月刊杂志文章,版权所有,禁止转载。点击申请免费杂志订