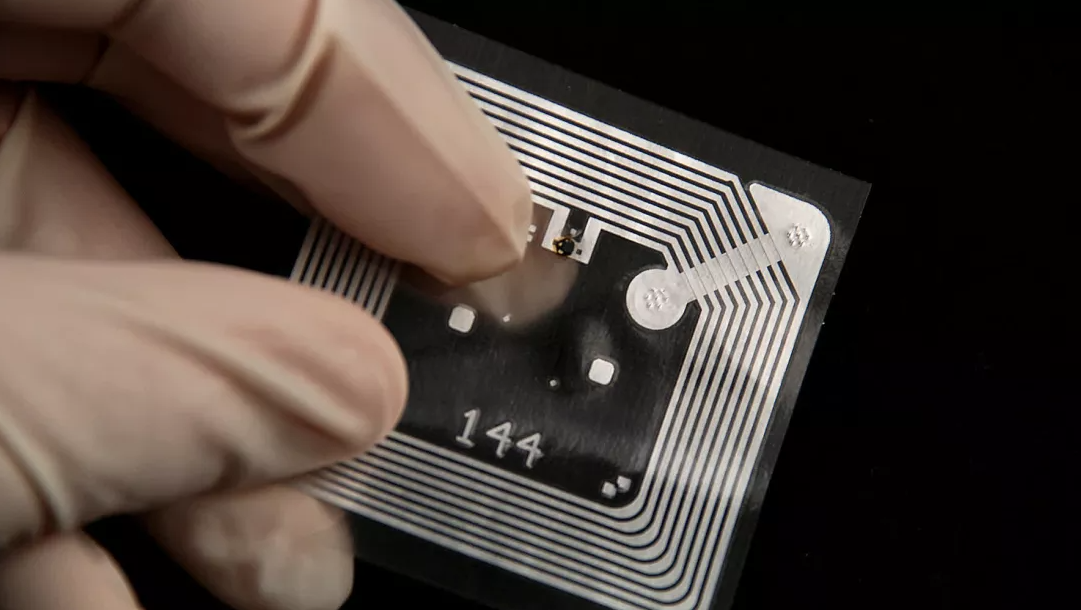

Quarkslab 的安全研究人员在上海复旦微电子(FMSH)开发的数百万张 RFID 卡( MIFARE Classic 智能卡)中发现了一个后门。如果利用得当,这个后门可以被用来快速克隆非接触式智能卡,这些智能卡用于管理全球办公楼和酒店客房的出入。

这些流行的非接触式卡中使用的中国制造的芯片含有硬件后门,很容易被利用。这些芯片与飞利浦分拆出来的恩智浦半导体公司开发的专有 Mifare 协议兼容,因此无论卡的品牌如何,都具有"内在缺陷"。

据法国研究人员称,主流的"Mifare Classic"非接触式智能卡存在严重的安全漏洞。多年来,这类基于芯片的卡片一直成为各种攻击的目标,尽管制造商推出了更新版本,但仍未能彻底解决安全问题。

2020年,复旦微电子发布了一种新型兼容卡片——FM11RF08S,该卡片采用与Mifare Classic相同的FM11RF08S芯片,旨在提供一种兼容且可能更经济实惠的RFID技术选择。这款卡片采取了多项措施以抵御已知的攻击手段,然而,它也存在自己的安全问题。

Quarkslab的研究员菲利普·托文(Philippe Teuwen)发现了一种能在几分钟内破解FM11RF08S“扇区密钥”的攻击方法,但这一攻击的前提条件是特定密钥至少在三个不同的扇区或卡片上重复使用。

在掌握了这些新信息后,研究人员做出了一项令人惊讶的发现:FM11RF08S卡片中内置了一个硬件级别的后门,可通过一个未知密钥进行特定的验证操作。最终,Teuwen成功破解了这一密钥,并证实所有的FM11RF08S卡片都在使用同一密钥。

此外,上一代Mifare兼容卡片FM11RF08也存在类似的后门,受另一个密钥保护。在破解了第二个密钥后,Teuwen发现所有FM11RF08卡片,甚至是恩智浦(NXP)和英飞凌(Infineon)生产的所谓“官方”Mifare卡片,都在使用这一密钥。

据称,新发现的FM11RF08S后门可以让攻击者仅需几分钟的访问权限即可破坏所有用户定义的密钥。值得注意的是,基于FM11RF08和FM11RF08S芯片的RFID卡片不仅在中国市场广泛使用,在美国、欧洲和印度等地的许多酒店也采用了这项极不安全的技术。

至关重要的一点是要认识到,不论使用何种类型的卡片,MIFARE Classic协议本质上都是不可靠的。

Teuwen补充道,如果攻击者可以访问相应的读卡设备,则恢复密钥总有可能实现。不过,市场上已出现更强大的、希望没有后门的RFID安全替代方案。