学习IC设计好课,就在创芯大讲堂

安全厂商Check Point Research披露,由联发科设计的片上系统音频处理固件存在一处安全漏洞,恶意应用可以秘密将用户手机“变成”监听工具。

目前为此,恶意软件能透过程序让DSP变成隐密的窃听器,从麦克风撷取声音流,并秘密运作程序。Check Point安全研究员Slava Makkaveev说,若置之不理,黑客能利用这些弱点窃听Android用户的对话,不只如此,硬件装置商也可滥用安全缺失,进行大规模的窃听活动。 据了解,联发科最新的天玑(Dimensity)处理器,也在受影响芯片之列。

Check Point安全研究人员斯拉瓦·马卡维夫(Slava Makkaveev)称,“鉴于联发科芯片很流行,我们认为它可能成为潜在黑户发动攻击的通道。”恶意应用可以对芯片编程,使设备成为窃听工具、运行秘密应用。

联发科表示,不认为有人利用这些漏洞,并已对智能手机制造商发布修补程序,可以传送给用户。 联发科产品安全长Tiger Hsu说,关于Check Point揭露的音频DSP弱点,正努力确认问题,并提供所有OEM商恰当的改善措施。 他强调,没有证据显示有心人士正利用这些漏洞。

联发科技处理器使用称为数字信号处理器 (DSP) 的专用音频处理单元来减少 CPU 负载并提高音频播放质量和性能。

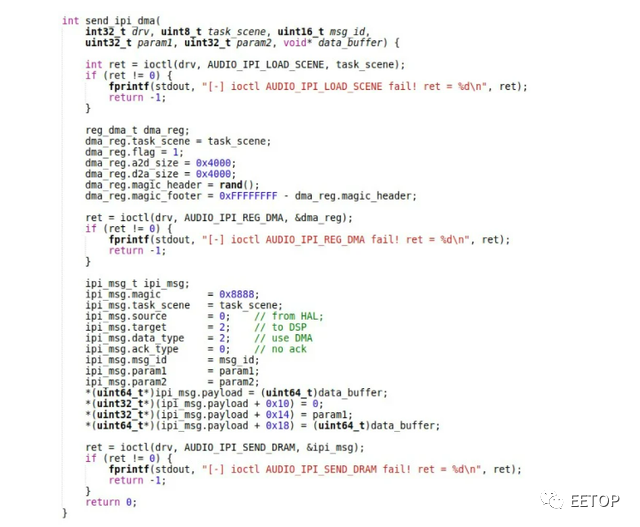

该单元通过驱动程序和 IPC 系统从 Android 用户空间中的应用程序接收音频处理请求。从理论上讲,无特权的应用程序可以利用漏洞来操纵请求处理程序并在音频芯片上运行代码。

音频驱动程序不直接与 DSP 通信,而是将 IPI 消息转发到系统控制处理器 (SCP)。

通过对负责音频通信的 Android API 进行逆向工程,Check Point 进一步了解了系统的工作原理,从而发现了以下漏洞:

CVE-2021-0673 – 详细信息将于下个月披露

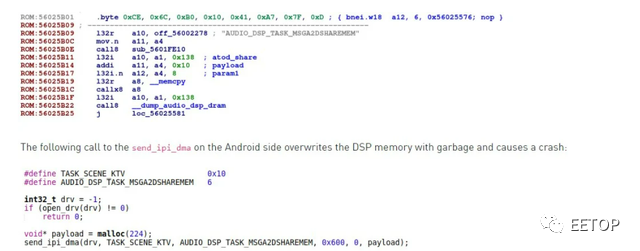

CVE-2021-0661 – 不正确的边界检查导致越界写入和本地权限提升

CVE-2021-0662 – 不正确的边界检查导致越界写入和本地权限提升

通过链接这些缺陷,攻击者可能会执行本地提权攻击,向 DSP 固件发送消息,然后在 DSP 芯片本身上隐藏或运行代码。

“由于 DSP 固件可以访问音频数据流,因此本地攻击者可能会使用格式错误的 IPI 消息进行权限提升,并在理论上窃听手机用户。”

联发科已删除通过用于利用 CVE-2021-0673 的 AudioManager 使用参数字符串命令的功能,从根本上缓解了该问题。

联发科将在即将于 2021 年 12 月发布的安全公告中发布有关 CVE-2021-0673 漏洞的更多详细信息。

其他三个漏洞(CVE-2021-0661、CVE-2021-0662、CVE-2021-0663)已通过2021 年 10 月补丁级别或更高版本发布的 Android 安全更新得到解决 。

关注创芯人才网,搜索职位