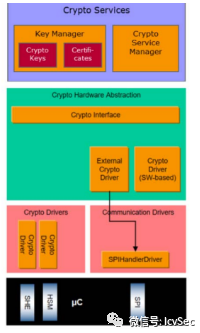

CSM:密码服务管理器(Crypto Service Manager):

访问加密服务

配置用于执行服务的加密服务和算

同步或异步执行的配置

安全计数器的配置

对加密密钥的操作配置

配置证书操作

CRYIF:密码算法接口(Interface for cryptographic algorithms)

基于软件的算法实现,由Crypto (SW)模块提供

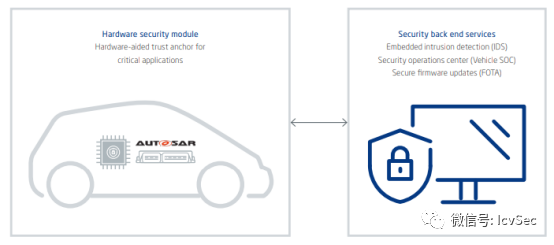

基于硬件的加密功能,由安全硬件扩展(SHE)或硬件安全模块(HSM)通过加密(HW)模块实现。

Crypto (HW)

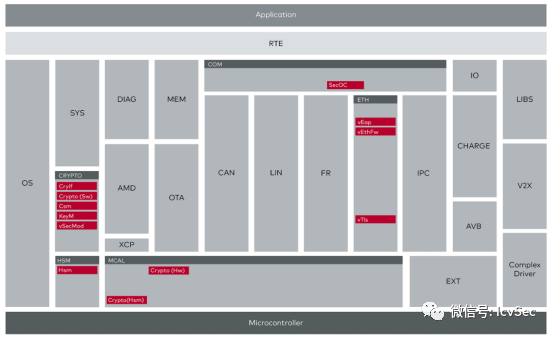

SecOC: 安全通信(Secure Onboard Communication)

通过认证和完整性保护PDU的传输。

使用消息认证码(MAC)进行认证。消息身份验证码的实际生成和验证由CSM执行。

防止重放攻击。

TLS: TLS客户端,用于在以太网上进行安全通信

IPSec:Internet协议安全(IPSec)

在传输模式中使用“认证头”安全方法全面保护以太网通信

实现IKEv2协议(Internet Key Exchange v2),为基于证书的会话灵活、安全地生成密钥材料。

vXMLSecurity :XML安全

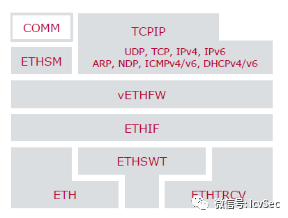

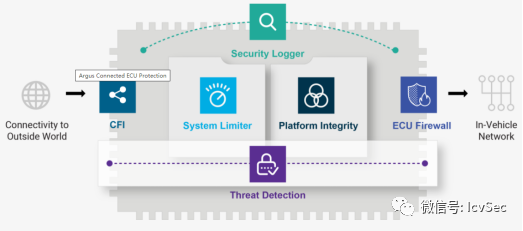

ETHFW: 静态的以太网报文过滤防火墙(见图6)

SEM:安全事件内存(Security Event Memory)

KEYM: AUTOSAR密钥管理器

通过诊断例程接收新的加密材料(密钥、证书)

验证密码材料的真实性、完整性和新鲜度

提供与业务逻辑集成的调用,用于不同典型的关键生命周期阶段(生产、初始化、更新、修复、替换)

支持SecOC

支持共享密钥的安全分发

记录安全事件到SEM (security event memory)。

安全诊断:AUTOSAR支持在安全内存中记录IT安全事件。

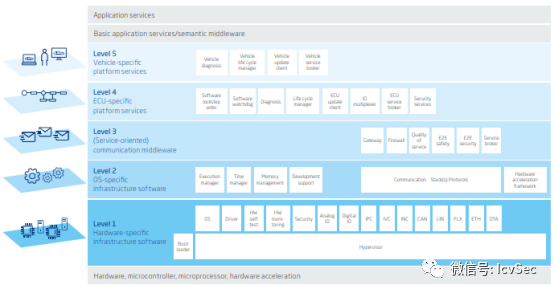

网络安全管理

用于管理密钥材料和访问加密原语的加密堆栈

通过 TLS 和 IPSec 进行安全通信

敏感资源的访问保护(例如,通过身份和访问管理模块的密钥

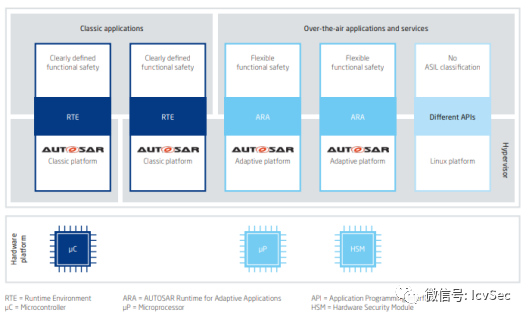

从单个应用程序到完整平台的所有内容的安全更新

由于继续将安全启动信任链作为“可信平台”的一部分而获得正宗软件

作为“关键组件”的密码学套件

安全更新和可信平台

END