近期莱迪思联合主办了主题为《汽车FPGA的网络安全趋势和标准》的线上探讨会。如果你未能参加线上的讨论,可以观看该研讨会的视频录像。

这是莱迪思举办的第二场安全研讨会,此后也将是每季度举行一次的活动。参与此次活动的专家还包括安全科技公司Secure-IC的首席技术官兼联合创始人Sylvain Guilley以及莱迪思汽车市场产品营销经理JP Singh。

我首先介绍了供应链安全、网络安全和网络保护恢复的概念。供应链的问题在于如今越来越难以建立信任。我们都知道Zombie Zero攻击事件,即使你认为合同制造商是安全的,但是如果他们与黑客勾结,你的系统仍有可能受到损害。

莱迪思应对供应链安全问题的解决方案是推出莱迪思SupplyGuard™服务。作为订购服务的一部分,莱迪思MachXO3D™和Mach™-NX FPGA由于预载入了独立于供应链和客户的锁定程序和加密密钥,因而可以安全地交付给合同制造商。在此情况下,FPGA能够有效充当自身的HSM。锁定程序会禁用所有原有编程端口。对器件进行重新编程的唯一方法是使用锁定器件所需的密钥进行加密的镜像,且该密钥不会在供应链中泄露。然后,该器件以受保护和安全的方式在其内部实现所有权转移,大大减少了整个供应链中的攻击面。

实现这一功能的关键之一是MachXO3D和Mach-NX FPGA的双引导功能,这意味着在运行一个程序时,可以将另一个新程序加载到闪存的单独区域中。当前正在运行的程序会对新程序进行身份验证。新的程序一旦通过验证,将被加载到另一个闪存区段中。如果有人试图发动网络攻击——例如试图重启电源,器件将恢复到最初的锁定程序。只有在器件安全地转移IP所有权后,旧的程序及其相关密钥才会被删除。

供应链中的任何人(如OEM或ODM)有可能重复相同的过程。他们加载新的加密镜像的唯一方法就是该镜像必须包含将所有权转移到该新镜像所需的相应加密密钥。这就是我们所说的“所有权的安全转移”,其主要特点是供应链中的任何人都无法访问任何加密密钥或客户IP的未加密版本。

莱迪思还在网络保护恢复领域提供领先的解决方案。网络安全是试图将恶意行为者拒之门外。但问题在于,如果你被认为是一个足够有价值的目标,那就会受到攻击;这不是一个可不可能的问题,而是迟早会发生的事。网络保护恢复是指系统在受到攻击时保持工作的能力,包括了平台固件保护恢复(PFR)的概念。

根据NIST SP 800 193规范的定义,平台固件保护恢复(PFR)涉及保护、检测和恢复三个步骤。保护是指保护平台的固件和关键数据不受损坏,并确保固件更新的真实性和完整性。检测包括在首次上电、运行时以及在进行任何在系统更新时,以加密方式检测损坏的平台固件和关键数据。恢复则包括启动受信任的恢复过程,并将所有损坏的平台固件和关键数据恢复到其之前的状态。

MachXO3D和Mach-NX FPGA配合莱迪思SentryTM解决方案集合,通过提供安全的双引导等功能满足网络保护恢复的需求。系统一旦启动并运行,MachXO3D和Mach-NX器件将对自身进行保护、检测并从恶意攻击中恢复,从而确保网络保护恢复机制的可靠性。此外,可编程架构的大规模并行处理能力使这些器件能够同时保护、检测和恢复多个其他平台固件,在系统中建立信任。

在演讲的结尾部分,我分享了一个可怕的视频。你可能还记得2015年《WIRED》杂志上的一篇文章:《黑客在高速公路上远程“杀死”一辆吉普车——我就在车里》。 这里扮演黑客的是Twitter的安全研究员Charlie Miller和IOActive的车辆安全研究主管Chris Valasek。尽管他们距离车辆足有10英里远,但他们依然控制了车辆的空调、娱乐系统和挡风玻璃清洗器/雨刷器等设备。然后他们开始玩真的了:切断了车辆的传动装置!(阅读原文查看视频)

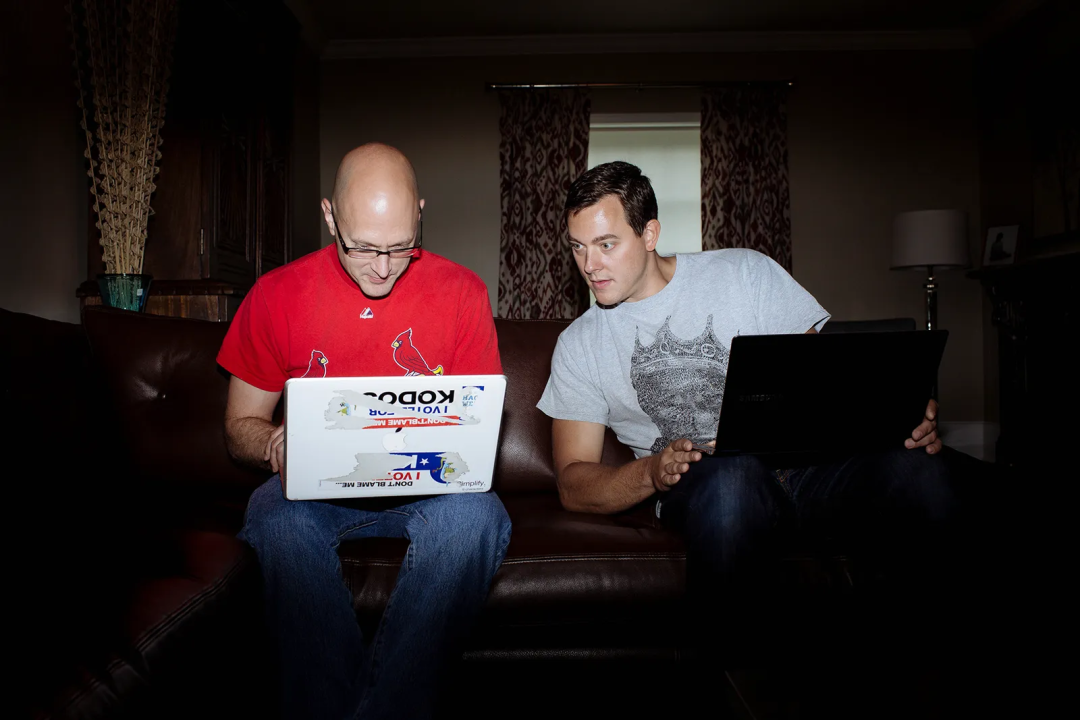

扮演黑客的Charlie Miller和Chris Valasek

驾驶吉普车的“受害者”Andy Greenberg

结果,Jeep公司不得不召回140万辆汽车。在这次召回之后,Charlie和Chris二人继续研究吉普车的网络防御系统。仅仅一年之后,也就是2016年(当时他们就职于Uber的高级技术中心),他们展示了如何通过将笔记本电脑接入汽车的CAN网络来发起攻击。这种新的攻击手法在后续的《WIRED》专栏中有详细介绍:《吉普车黑客再次证明针对汽车的攻击会更糟糕》。这里的视频是第二次攻击的情况,展示了一个没有网络保护恢复系统的经典案例。

在展示完视频之后,JP Singh继续进行演讲,他谈到了当前汽车领域推动网络安全和网络保护恢1复需求的各种趋势,包括汽车的智能化和互连。然后他介绍了可以对汽车系统发起攻击的各种媒介,包括很多人意想不到的如骗取传感器数据之类的手段,从而导致安全系统和自主系统做出错误决策。接下来,JP向大家展示了各种汽车系统可能受到攻击的一系列案例,以及系统拥有网络保护恢复机制下,如何成功应对这些攻击。

随后来自Secure-IC的Sylvain Guilley开始发言。Secure-IC是莱迪思的安全合作伙伴,提供各种软IP和硬IP加密解决方案、工具和服务。Sylvain首先解释了Secure-IC的PESC方法,该方法旨在指导开发人员识别安全需求并创建经过认证的解决方案(PESC表示保护、评估、服务和认证)。他还简要介绍了Secure-IC行业领先的保护技术、集成安全元件(iSE)和安全IP(Securyzr)、用于安全保证和认证准备(Laboryzr)的评估工具,以及咨询专业服务和安全评估服务(Expertyzr)。Secure-IC目前每季度部署超过10亿个IP模块,其产品和服务的受欢迎程度可见一斑。

总之,这场活动信息量十足,受到了观众的热烈欢迎。所以如果您当时无法参加现场活动,我强烈建议您观看此次研讨会的视频。

扫描二维码

关注更多精彩