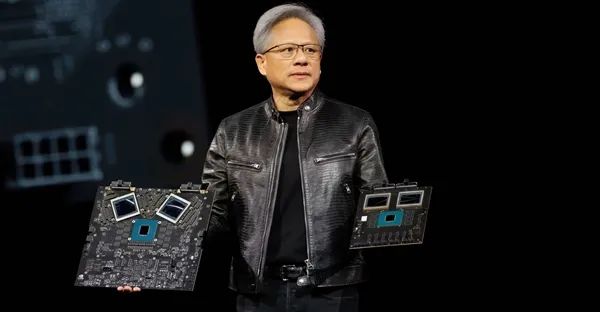

NVIDIA官方宣布,第一次在美国本土制造其Blackwell GPU芯片,并第一次打造完全在美国本土制造的AI计算机。

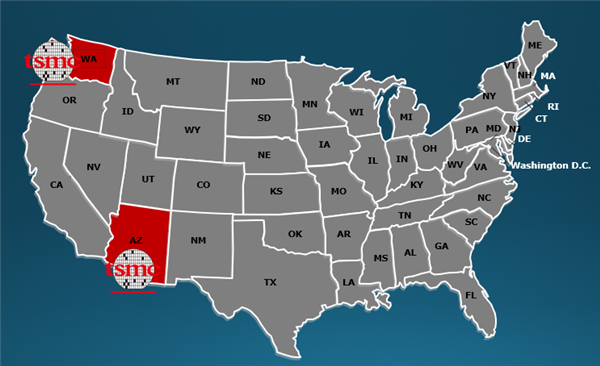

NVIDIA已经与伙伴联合建设了面积超过100万平方英尺(约9.3万平方米)的芯片工厂,其中台积电开始在亚利桑那州制造、测试Blackwell芯片,Amkor、SPIL在亚利桑那州进行Blackwell的封装、测试。

富士康、纬创分别在得克萨斯州的休斯顿、达拉斯,同步制造基于Blackwell芯片的AI超算。

未来12-15个月,美国制造的Blackwell芯片和AI超算都会陆续投入大规模量产。

NVIDIA透露,这些工厂会使用NVIDIA先进的AI人工智能、Isaac GROOT机器人、Omnivere数字孪生等技术。

NVIDIA计划在未来四年,与上述五大伙伴联合,在美国本土制造最多价值5000亿美元的AI基础设施。

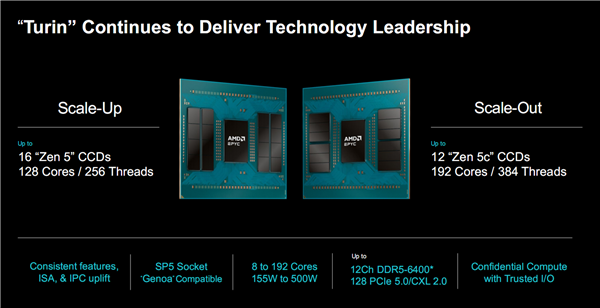

AMD也几乎同时宣布,首次完成了“AMD EPYC芯片美国制造”。

AMD透露,在台积电位于美国亚利桑那州凤凰城的Fab 21晶圆厂,已经成功完成了Zen5架构的第五代EPYC 9005处理器的生产验证。

不过,AMD并未透露具体量产时间,以及未来的量产规模。

EPYC 9005系列有两个版本,其中Zen5架构的CCD采用4nm工艺,Zen5c架构的CCD则是3nm工艺,都搭配6nm工艺的IOD。

台积电Fab 21晶圆厂在今年初完成了首个工艺的量产,也就是4nm,此番生产的自然是Zen5 EPYC。

去年11月,美国宣布向台积电提供66亿美元的补贴、50亿美元的贷款,支持其在美国投资650亿美元,建设三座先进的晶圆厂,分三期建设:

一期已完工,量产4nm;

二期计划2028年完成,升级到3nm;

三期则要到2030年,落地2nm、1.6nm。

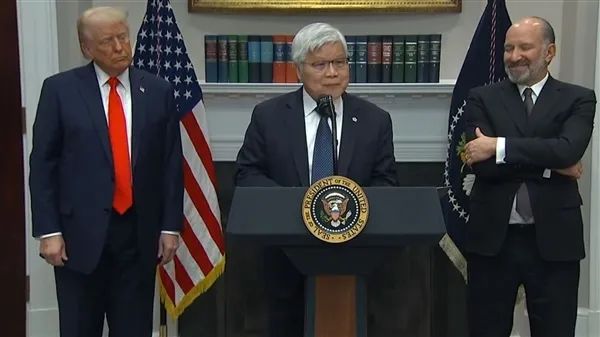

今年3月初,台积电CEO魏哲家在美国白宫宣布,将在美国追加投资1000亿美元,总额因此高达1650亿美元。

这笔新的投资将用来建设三座晶圆厂、两座封装厂、一座研发中心,有望创造超过2万个工作岗位,苹果、AMD、NVIDIA、高通都是其客户。

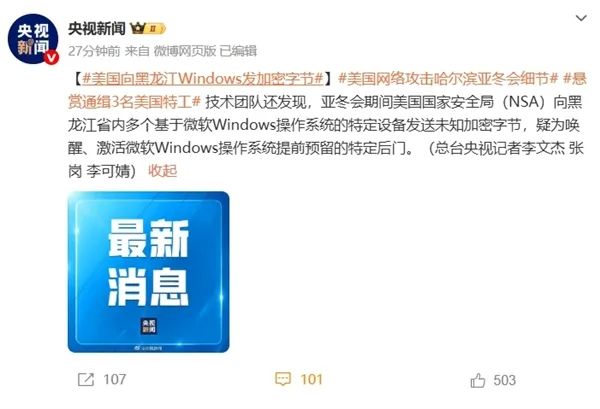

努力促成高科技制造业回流的同时,美国还在持续对我们发动网络攻击,载体就是大家天天用的Windows!

今日,央视等国内媒体披露了美国网络攻击哈尔滨亚冬会的细节。

前期,“2025年哈尔滨第九届亚冬会”遭受境外网络攻击事件经媒体报道后,引发广泛关注。

国家计算机病毒应急处理中心和亚冬会赛事网络安全保障团队,及时向哈尔滨市公安局提交了亚冬会遭受网络攻击的全部数据。

哈尔滨市公安局立即组织技术专家组成技术团队开展网络攻击溯源调查。在相关国家支持下,经技术团队持续攻坚,成功追查到美国国家安全局(NSA)的3名特工和两所美国高校,参与实施了针对亚冬会的网络攻击活动。

细节中提到,美国国家安全局(NSA)主要围绕特定应用系统、特定关键信息基础设施、特定要害部门开展网络渗透攻击,涵盖数百类已知和未知攻击手法,攻击方式超前,包括未知漏洞盲打、文件读取漏洞、短时高频定向检测攻击、备份文件和敏感文件及路径探测攻击、密码穷举攻击等,攻击目标、攻击意图明显。

技术团队还发现,亚冬会期间美国国家安全局(NSA)向黑龙江省内多个基于微软Windows操作系统的特定设备发送未知加密字节,疑为唤醒、激活微软Windows操作系统提前预留的特定后门。

公开资料显示,2025年哈尔滨亚洲冬季运动会(The 9th Asian Winter Games Harbin 2025),于2025年2月7日至2月14日举行。是继2022年北京冬奥会后中国举办的又一重大国际综合性冰雪盛会。

近日,中国国家计算机病毒应急处理中心和计算机病毒防治技术国家工程实验室发布的一份网络攻击情况监测分析报告显示,亚冬会期间,各大比赛的赛事信息系统以及黑龙江省域内的关键信息基础设施都遭到了大量的境外网络攻击。

攻击发生后,国家计算机病毒应急处理中心和360集团等境内网络安全机构的技术专家迅速行动,开展网络攻击溯源调查。

360依托全网安全大数据和自主研制的安全大模型第一时间对此次大规模境外网络攻击进行溯源,结果显示,此次攻击的幕后黑手是美国国家安全局,并且首次锁定了发起攻击的个人,成功追查到美国国安局的三名特工和两所美国高校。

目前,哈尔滨市公安局已对三名隶属于美国国安局的犯罪嫌疑人进行悬赏通缉。

数据显示,此次亚冬会受到的攻击次数高达27万次,其中受攻击的赛事信息系统包括赛事信息发布系统、抵离管理系统和收费卡系统等,上述系统对于赛事的重要信息发布、人员和物资的调配、赛事的组织管理起到至关重要的作用;黑龙江省范围内遭受攻击的关键信息基础设施涵盖能源、交通、水利、通信、国防科研院校等重要行业。

这些攻击妄图破坏、干扰赛事正常进行,以及通过攻击我国关键信息基础设施制造混乱并窃取敏感情报。

360的实战安全专家介绍说,美国国安局主要围绕特定应用系统、特定关键信息基础设施、特定要害部门开展网络渗透攻击,涵盖数百类已知和未知攻击手法,攻击方式超前,包括未知漏洞盲打、文件读取漏洞、短时高频定向检测攻击、备份文件及敏感文件及路径探测攻击、密码穷举攻击等,攻击目标和意图十分明显。