点击上方蓝字谈思实验室

获取更多汽车网络安全资讯

01

摘要

近年来,电子控制单元(ECU)不再局限于简单的便利功能,而是将多种功能整合为一体。因此,ECU 拥有比以往更多的功能和外部接口,各种网络安全问题也随之而来。联合国欧洲经济委员会(UNECE)世界车辆法规协调论坛(WP.29)鉴于车辆网络安全面临的威胁日益增加,发布了 UN Regulation No.155,为车辆网络安全管理体系制定了国际标准。根据国际标准,车辆制造商需要建立网络安全管理系统(CSMS)并获得车辆型式批准(VTA)。然而,由于国内对此的准备不足,有人提出应调整实施期限。因此,本文提出了一种基于网络的解决方案,该方案将用于检查需求中 CSMS 状态的检查表,与各种车辆安全解决方案进行映射,以缩小已识别的差距。

02

绪论

1. 研究背景

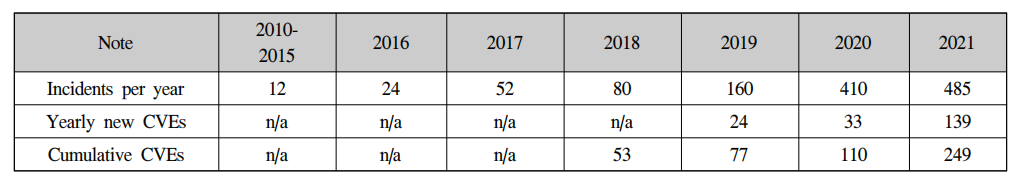

车辆中安装了大量的电子控制单元(ECU),并通过控制器局域网(CAN)相互连接。与过去侧重于连接功能(如车辆与智能设备连接)或自动驾驶等便利功能的 ECU 相比,如今的 ECU 正朝着将多种功能集成在一起的趋势发展,这意味着 ECU 比以前拥有更多的功能和外部接口,也引发了诸如车辆黑客攻击等网络安全问题。事实上,国内外不断有车辆黑客攻击事件被报道,黑客可以使车辆的油门、方向盘、刹车等相关功能失效或随意操控。各种类型的网络攻击不断出现,车辆的网络攻击和漏洞可能导致严重的人员伤亡和召回事件,因此车辆网络安全的重要性日益凸显。表 1 展示了通用漏洞披露(CVE)提供的年度网络安全事件数量,以及与车辆网络安全相关的威胁数量(EE Times,2023 年)。具体的车辆网络安全威胁内容可在 CVE 官方网站上获取。

表1.汽车网络安全趋势

2. 研究目的

联合国欧洲经济委员会(UNECE)下属的国际汽车标准协调会议机构 WP.29,考虑到不断增加的车辆网络安全威胁,于 2020 年 6 月发布了 UN Regulation No.155,为车辆网络安全管理体系制定了国际标准(Boannews,2023a)。根据国际标准,车辆制造商需要建立网络安全管理系统(CSMS)并获得车辆型式批准(VTA)(Dong Sung Im,2022 年),新推出的车辆从 2022 年 7 月起、现有车辆则需在 2024 年 7 月前获得 VTA(Boannews,2023b)。如果不遵守 CSMS 构建的相关要求,车辆制造商将无法在 UNECE 成员国境内销售车辆(韩国互联网与安全局,2023a)。然而,并非所有国家都遵循这一国际标准。在欧洲,实行的是型式批准制度;在北美,虽然采用了网络安全管理体系认证的国际标准,但实行的是自我认证制度,因此仅提供了网络安全管理体系的指导方针。韩国为了将国际标准适用于国内情况,在 2023 年 4 月通过第 204 届国会第一次国土交通委员会,提出了与引入网络安全管理体系认证相关的《汽车管理法》修正案(国土基础设施与交通委员会,2023 年)。根据该修正案,综合考虑 CSMS 构建的准备情况、车辆制造商的现状和应对措施等因素,有人提出新车的实施时间从 2025 年 1 月开始,现有车辆则从 2026 年 7 月开始调整(国土基础设施与交通委员会,2023 年)。随着该修正案的提出,在韩国,车辆网络安全管理体系已成为强制性要求。

UN Regulation No.155 列出了构建 CSMS 的要求,但没有定义系统的应用方法。因此,首次准备 CSMS 的企业的安全负责人难以掌握大量的要求,而且由于 VTA 所需提交的工作产品(WP)由多人编写,可能会因编写人员的不同而有所差异。因此,需要具体的指导方针和解决方案,以便在构建 CSMS 并获得认证时进行参考,同时也需要一种方法来检查 WP 中是否包含了所有必要内容。因此,本文提出了一种检查表和基于网络的程序,以便企业安全负责人可以自行检查 WP 中必须包含的内容。ISO/SAE 21434 共由 15 个章节组成,每个章节都明确了相关要求和 WP。每个章节列出了 3 - 31 项要求,总共明确了 42 个 WP(ISO/SAE,2021 年)。本文提出了一种检查表,使首次准备 CSMS 的企业安全负责人能够自行检查 42 个 WP 中必须编写的内容。此外,目前在车辆行业,企业在检查自身 CSMS 状况时,通常采用通过标准文档直接检查 CSMS 要求,或使用 Excel 程序进行整理的方法。因此,本文提出了一种基于网络的解决方案,以提供更便捷的方法。

03

正题

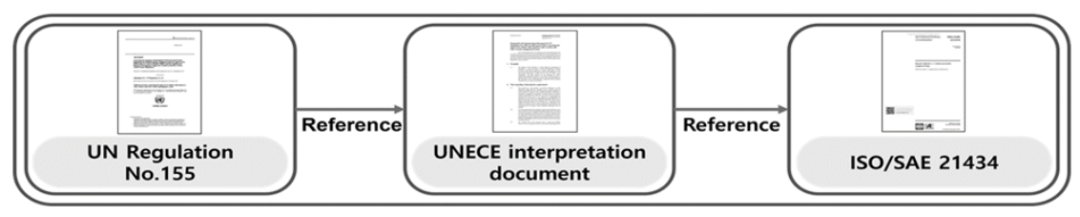

1. UN Regulation No.155 与 ISO/SAE 21434 的相关性分析

UN Regulation No.155 包含了确保车辆整个生命周期内网络安全的相关要求(UNECE WP.29,2021 年)。ISO/SAE 21434 是一项国际标准,旨在定义车辆整个生命周期内网络安全活动的流程(ISO/SAE,2021 年)。根据 UN Regulation No.155 的解释文件,ISO/SAE 21434 具体说明了遵守 UN Regulation No.155 要求所需开展的活动,并建议将 ISO/SAE 21434 的 WP 作为遵守 UN Regulation No.155 要求的证据(UNECE WP29,2020 年)。因此,UN Regulation No.155 的要求可以与 ISO/SAE 21434 的要求进行映射。为了开发符合车辆网络安全法规的框架,首先需要分析这两个标准文件之间的相关性(韩国互联网与安全局,2022 年)。图 1 展示了与网络安全管理体系相关的标准文件之间的相关性。

图1.标准文件之间的相关性

N Regulation No.155 的要求从 7.2.2.1 到 7.2.2.5,每个要求根据应开展的活动进行分类。从 Requirement No. 7.3 开始是关于车辆型式批准的要求,属于批准机构和技术服务机构的相关内容,超出了 ISO/SAE 21434 的范围。因此,本文仅对 Requirement No. 7.2.2.1 至 7.2.2.5 的要求进行分析。Requirement No. 7.2.2.1 至 7.2.2.5 的要求共有 15 项,每个要求又可根据附录表 A1 中的 “Type”,细分为 12 项活动。在 ISO/SAE 21434 中,对必须应用的要求以 RQ(Requirement)进行标注。因此,本文仅对标注为 RQ 的要求进行分析,并将 UN Regulation No.155 的 12 项活动与相关要求进行映射。表 A1 中的 ISO/SAE 21434 Requirement No.,展示了与 UN Regulation No.155 要求相对应的具体活动,同时也列出了 ISO/SAE 21434 中规定的 Requirement No.。

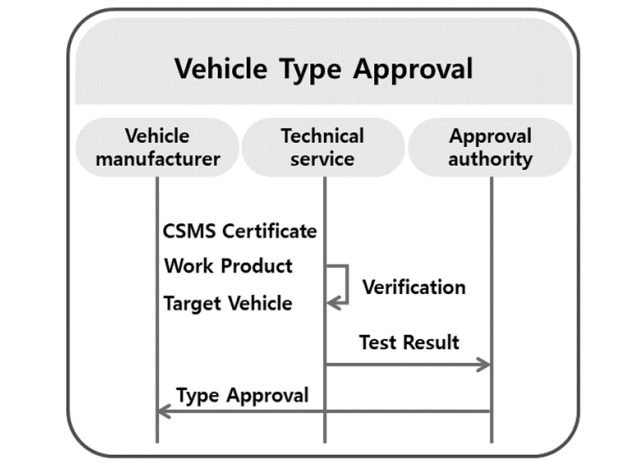

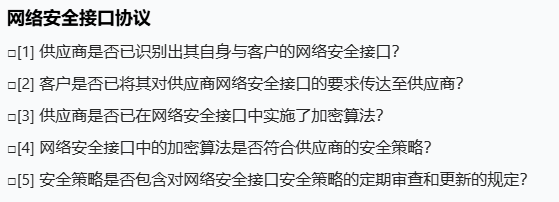

2. 检查表编制

车辆制造商在获得 CSMS 认证后,才可以申请 VTA。此外,为了申请 VTA 而提交 CSMS 认证的车辆制造商,必须将网络安全活动的结果整理成文件,并提交给型式批准机构和技术服务机构。这些文件指的就是 ISO/SAE 21434 中规定的 WP。图 2 展示了 VTA 的整体结构。

并非所有 WP 都由同一人编写,可能由多人共同完成,这就可能导致编写质量参差不齐。而且,首次编写 WP 的人员,很难判断哪些是 VTA 要求中必须包含的项目。因此,在明确 UN Regulation No.155 与 ISO/SAE 21434 的相关性后,需要制定一份检查表,以确保 WP 的质量,并方便编写人员自行检查必须包含的项目。加拿大汽车零部件制造商协会(APMA)网络安全委员会,作为汽车行业中代表原始设备制造商(OEM)的组织,提供了针对 ISO/SAE 21434 的 WP 检查表(APMA cybersecurity committee,2021 年)。然而,APMA 网络安全委员会的检查表是在 2021 年 3 月,针对 ISO/SAE 21434 的草案版本编写的(SAE,2020 年)。因此,本文在 APMA 网络安全委员会检查表的基础上,以 ISO/SAE 21434:2021 为标准,补充相关内容,编制了新的检查表。附录中的表 A2 展示了与开发阶段活动相关的检查表。UN Regulation No.155 的要求中,7.2.2.1.(a) 涉及开发阶段的活动。通过与 ISO/SAE 21434 要求的映射,可以确定在开发阶段活动中需要编写的 WP 项目。在准备 CSMS 认证时,总共需要编写 42 个 WP,其中开发阶段需要编写 21 个。

图2.第155号联合国驻地协调员办公室程序

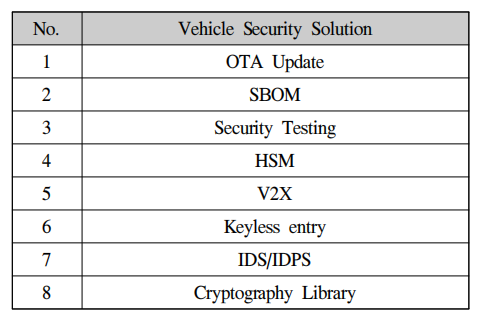

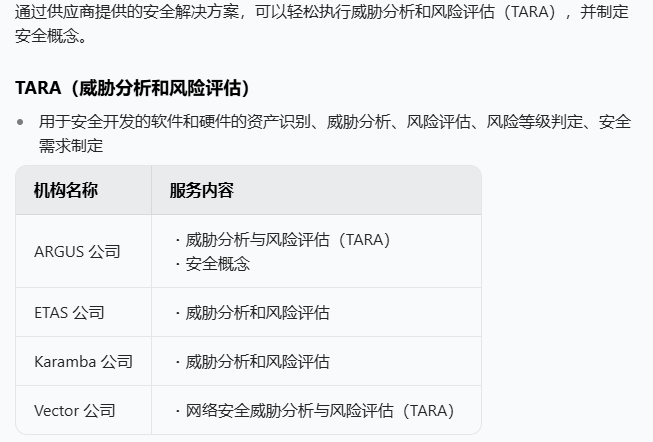

3. 车辆安全解决方案映射

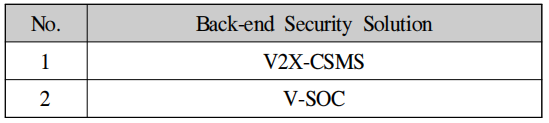

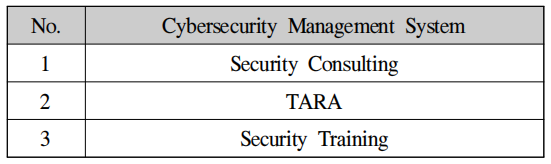

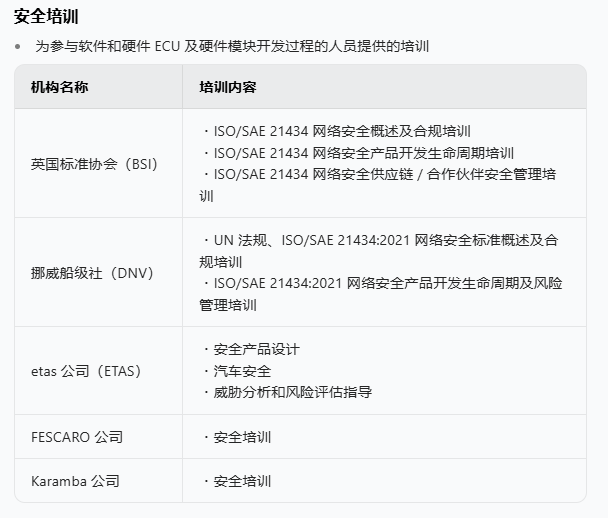

车辆制造商通过检查表进行检查后,针对存在不足的部分,需要引入车辆安全解决方案,以构建 CSMS 并获得 VTA 认证。本文所采用的车辆安全解决方案,来自韩国互联网振兴院提供的车辆安全解决方案地图(Vehicle Security Solution Map)。根据该地图,车辆安全解决方案主要分为车辆安全解决方案、后端安全解决方案和网络安全管理体系三大类。车辆安全解决方案包含 8 个子类,后端安全解决方案包含 2 个子类,网络安全管理体系包含 3 个子类(韩国互联网与安全局,2023b)。每个子类都可以与表 A1 中的 12 项活动进行映射。

车辆安全解决方案类别由 8 个类别组成,与 “保持风险评估的时效性”“与子组织的依赖关系管理”“包含测试的风险管理确认”“网络安全风险识别与管理” 等活动相对应。后端安全解决方案类别由 2 个解决方案组成,与 “包含测试的风险管理确认”“保持风险评估的时效性”“网络安全攻击监测与响应” 等活动相对应。网络安全管理体系解决方案类别由 3 个解决方案组成,与表 A1 中的 12 项活动全部对应。

例如,在车辆安全解决方案地图中,属于网络安全管理系统类别的 TARA 解决方案,与表 A1 中开发阶段的活动相对应。因此,如果在执行开发阶段检查表后发现存在不足,系统会显示与开发阶段对应的网络安全管理系统的 TARA 解决方案列表。图 A1 展示了每个安全解决方案类别与表 A1 中 “Type” 的映射关系。

表2.车辆安全类型

表3.后端安全类型

表4.网络安全管理系统的类型

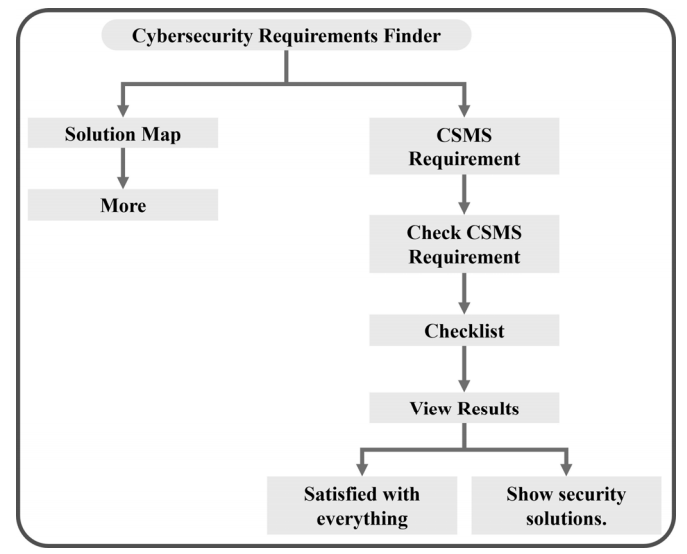

4. 车辆安全解决方案地图

为了方便车辆制造商和首次准备 CSMS 的企业安全负责人,能够轻松查看 CSMS 要求并准备 VTA,我们开发了一个基于网络的解决方案,该方案涵盖了上述功能。该程序名为 “Cybersecurity Requirement Finder”,使用 CSS 和 JavaScript 进行开发。图 3 展示了所提出的基于网络的解决方案的整体流程图。

图3.基于Web的解决方案流程图

程序的用户可以在 Cybersecurity Requirement Finder 的主页上,选择 “解决方案地图(Solution Map)” 或 “网络安全管理系统要求(CSMS Requirement)” 两个菜单中的一个。当用户在主页上点击左侧菜单中的 “解决方案地图”,想要查看车辆安全相关的解决方案时,韩国互联网振兴院提供的车辆网络安全解决方案地图将显示在屏幕上。用户将鼠标悬停在屏幕上时,会激活 “详细信息(more)” 按钮,点击该按钮可以查看解决方案的详细信息。这些解决方案分为车辆安全解决方案、后端安全解决方案和网络安全管理系统三类,用户可以查看车辆安全供应商的名称以及供应商提供的解决方案名称。图 4 展示了点击左侧菜单 “解决方案地图” 时显示的屏幕内容。

图4.安全解决方案地图屏幕

当用户在 Cybersecurity Requirement Finder 中,点击右侧菜单 “网络安全管理系统要求”,以检查是否满足 CSMS 的所有要求时,UN Regulation No.155 和 ISO/SAE 21434 中与 CSMS 相关的要求将映射并显示在屏幕上。用户可以按项目查看在开发、生产和生产后阶段需要执行的活动。这些活动共由 12 项组成,与附录表 A1 中的内容一致。用户查看 CSMS 要求后,点击检查表即可执行,以确认是否满足各项活动的 CSMS 要求。图 5 展示了 CSMS 要求的检查表屏幕。用户完成所有检查表后,点击 “查看结果”,即可确认是否满足 CSMS 的所有要求。结果分为两种情况:当满足所有 CSMS 要求时,屏幕将显示 “满足所有要求” 的提示信息;当存在不足时,屏幕将显示可供参考的安全解决方案名称和车辆安全供应商名称。图 6 展示了存在不足时显示的结果画面(ITSSL,2023 年)。

图5.检查表屏幕

图6.检查表结果屏幕

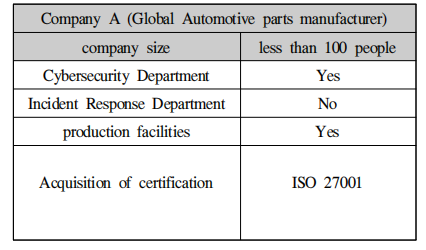

为了验证本文提出的基于网络的解决方案的有效性,假设存在两家虚拟公司。A 公司是一家全球汽车零部件供应商,正在准备 CSMS 认证,希望在获得认证前确认公司的 CSMS 是否符合认证标准。

表5.A公司信息

表6.B公司信息

A 公司的 CSMS 负责人登录 Cybersecurity Requirement Finder 后,点击了 “网络安全管理系统要求” 菜单。在确认了 UN Regulation No.155 的 12 项活动相关问题后,点击了 “查看结果”。由于 A 公司没有设立入侵事件应对部门,因此在 “网络安全攻击监测与响应” 相关问题中发现了不足。于是,结果屏幕上显示了后端安全解决方案 V - SOC 的相关安全供应商名称和解决方案名称,该方案能够在车辆的整个生命周期内监测和分析网络攻击,并提供有效的应对措施。A 公司决定通过结果屏幕上显示的 V - SOC 解决方案,来弥补自身的不足。

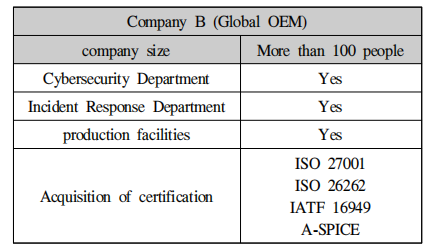

B 公司是一家向国外出口车辆的全球 OEM 厂商,为了满足国际标准,需要获得 CSMS 认证,并希望确认公司的 CSMS 是否符合国际标准。B 公司的 CSMS 负责人登录 Cybersecurity Requirement Finder 后,点击了 “网络安全管理系统要求” 菜单。在确认了 UN Regulation No.155 的 12 项活动相关问题后,点击了 “查看结果”。由于 B 公司通过网络安全部门和入侵事件应对部门,对车辆网络攻击和漏洞进行了充分的准备,因此满足了所有问题的要求,结果屏幕上显示 “满足所有要求” 的提示信息。

04

结论

目前在韩国,尽管 UN Regulation No.155 自 2021 年 1 月起已生效,但 CSMS 的准备工作仍不充分,相关部门正在研究如何以符合《汽车管理法》的方式引入 CSMS。构建 CSMS 需要遵循 UN Regulation No.155 的要求,然而该标准仅列出了构建 CSMS 的要求,并未定义系统的应用方法。此外,由于 VTA 所需提交的 WP 由多人编写,可能会因编写人员的不同而有所差异,对于首次准备 CSMS 的企业安全负责人来说,要全面掌握大量的要求并准备 WP,具有一定的难度。

因此,本文对 UN Regulation No.155 和 ISO/SAE 21434 中与 CSMS 相关的要求进行了映射和相关性分析。通过这一过程,车辆制造商能够明确为了 VTA 需要提交的 WP 清单,同时也制定了检查表,方便在编写 WP 时检查必须包含的内容。在编制检查表的过程中,参考了 APMA 网络安全委员会针对 ISO/SAE 21434 草案版本编写的检查表,并根据 ISO/SAE 21434:2021 版本的内容,对问题进行了补充。本文提出了一个包含上述所有功能的基于网络的解决方案,并增加了相关功能,使用户能够通过检查表发现不足,并获取国内车辆安全企业提供的解决方案,以弥补这些不足。预计车辆制造商可以通过参考该网络解决方案,有效地确认 CSMS 要求和 VTA 所需提交的 WP。此外,首次接触 CSMS 的企业安全负责人,也能够通过这个网络解决方案,轻松理解 UN Regulation No.155 和 ISO/SAE 21434 之间的相关性,并为构建 CSMS 做好准备。

来源:豆包软件翻译

end

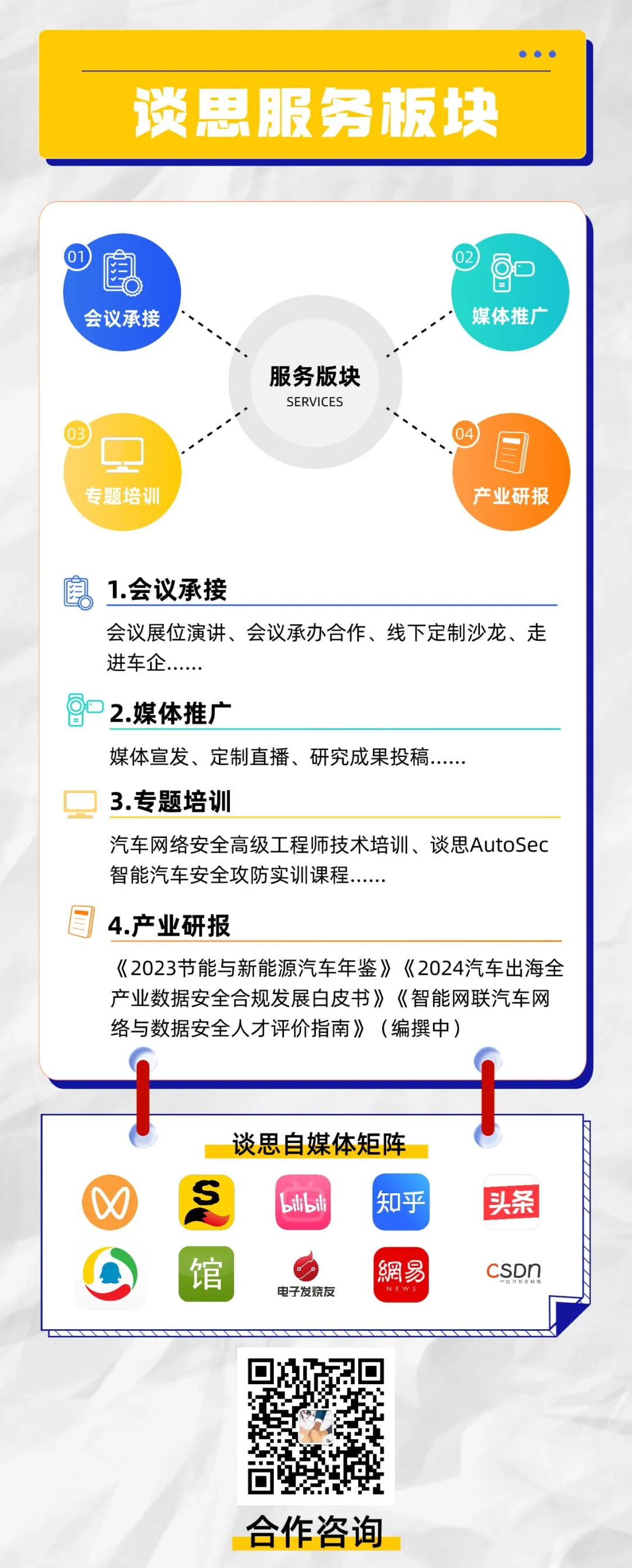

精品活动推荐

AutoSec中国行系列沙龙

专业社群

部分入群专家来自:

新势力车企:

特斯拉、合众新能源-哪吒、理想、极氪、小米、宾理汽车、极越、零跑汽车、阿维塔汽车、智己汽车、小鹏、岚图汽车、蔚来汽车、吉祥汽车、赛力斯......

外资传统主流车企代表:

大众中国、大众酷翼、奥迪汽车、宝马、福特、戴姆勒-奔驰、通用、保时捷、沃尔沃、现代汽车、日产汽车、捷豹路虎、斯堪尼亚......

内资传统主流车企:

吉利汽车、上汽乘用车、长城汽车、上汽大众、长安汽车、北京汽车、东风汽车、广汽、比亚迪、一汽集团、一汽解放、东风商用、上汽商用......

全球领先一级供应商:

博世、大陆集团、联合汽车电子、安波福、采埃孚、科世达、舍弗勒、霍尼韦尔、大疆、日立、哈曼、华为、百度、联想、联发科、普瑞均胜、德赛西威、蜂巢转向、均联智行、武汉光庭、星纪魅族、中车集团、赢彻科技、潍柴集团、地平线、紫光同芯、字节跳动、......

二级供应商(500+以上):

Upstream、ETAS、Synopsys、NXP、TUV、上海软件中心、Deloitte、中科数测固源科技、奇安信、为辰信安、云驰未来、信大捷安、信长城、泽鹿安全、纽创信安、复旦微电子、天融信、奇虎360、中汽中心、中国汽研、上海汽检、软安科技、浙江大学......

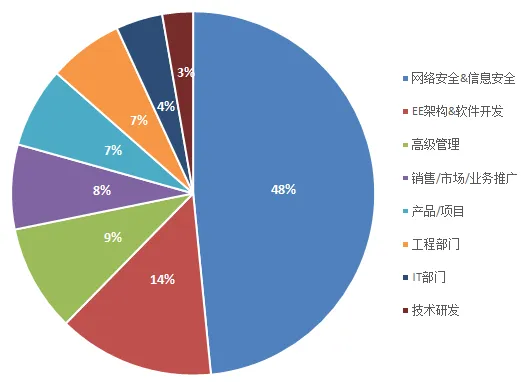

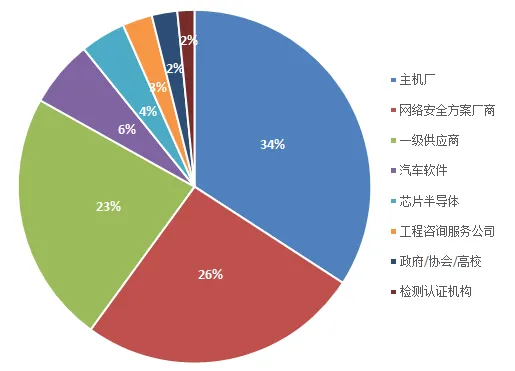

人员占比

公司类型占比

更多文章

关于涉嫌仿冒AutoSec会议品牌的律师声明

一文带你了解智能汽车车载网络通信安全架构

网络安全:TARA方法、工具与案例

汽车数据安全合规重点分析

浅析汽车芯片信息安全之安全启动

域集中式架构的汽车车载通信安全方案探究

系统安全架构之车辆网络安全架构

车联网中的隐私保护问题

智能网联汽车网络安全技术研究

AUTOSAR 信息安全框架和关键技术分析

AUTOSAR 信息安全机制有哪些?

信息安全的底层机制

汽车网络安全

Autosar硬件安全模块HSM的使用

首发!小米雷军两会上就汽车数据安全问题建言:关于构建完善汽车数据安全管理体系的建议