智能汽车网络与数据安全新媒体

(谈思汽车讯)1月24日消息,安全研究员Sam Curry和Shubham Shah发现了斯巴鲁(Subaru)汽车星链管理系统中的一个漏洞。通过该漏洞,攻击者仅凭借基本的客户信息,如姓氏、邮政编码、电子邮件地址、电话号码或车牌号码,就能够完全访问车辆的控制系统及数据。

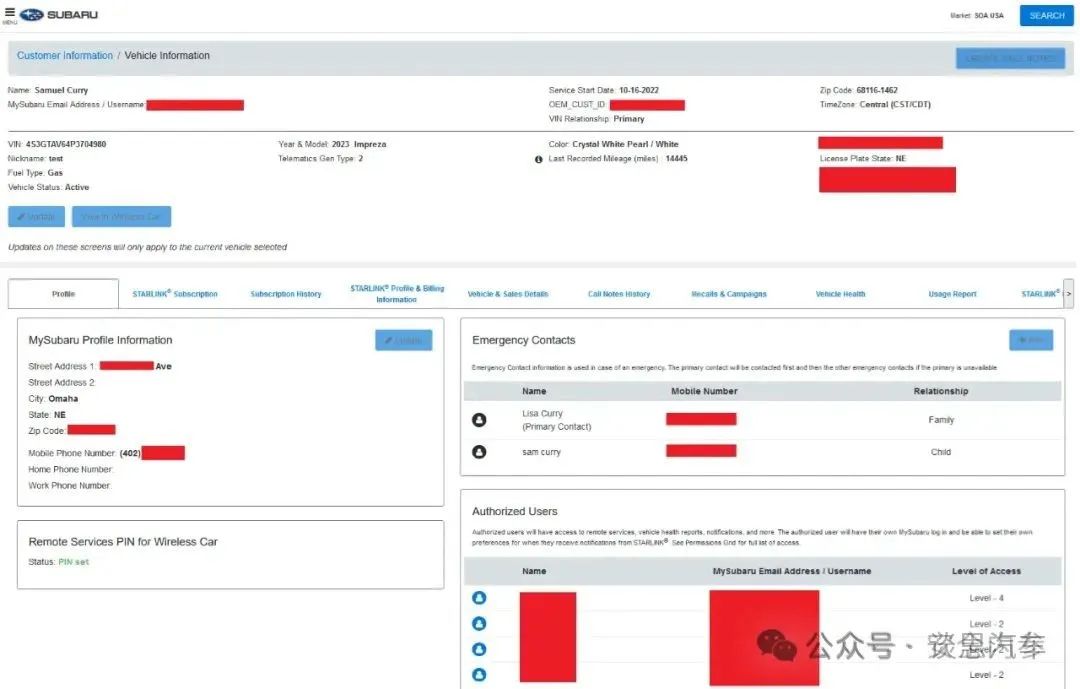

该系统支持通过车牌号、邮箱、电话号码等多种形式检索并管理车辆

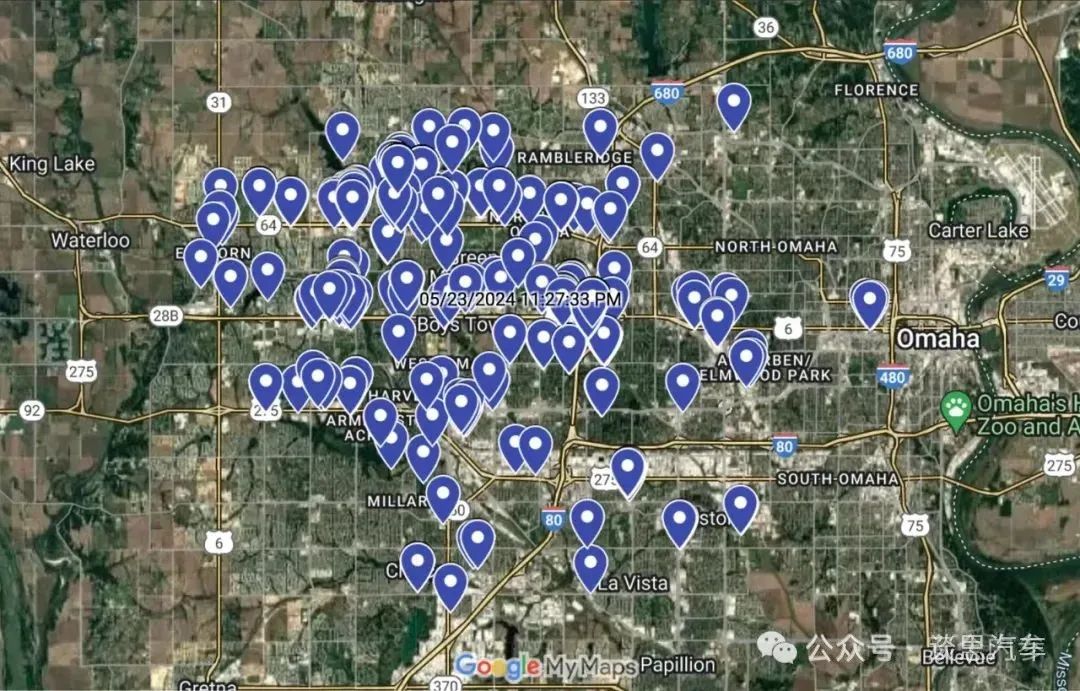

这一漏洞使得黑客可以精确追踪车辆位置,精度达到5米,并记录下过去一年中每次发动机启动时的坐标。

安全研究员Sam Curry 1月23日发布文章称,去年11月20日发现了斯巴鲁星链联网汽车服务中的一个严重漏洞,攻击者可以未经授权访问美国、加拿大和日本的车辆及客户数据。该漏洞暴露了广泛的车辆控制能力和敏感的客户信息。

在受控测试中,研究人员通过访问2023年款斯巴鲁翼豹的系统,展示了该漏洞的危害范围。他们成功获取了超过1600个位置坐标,涵盖了车辆一整年的移动数据。

该款车型近一年的位置坐标可视化展示

更令人担忧的是,他们在没有触发任何车主通知的情况下,将未经授权的用户添加到一辆志愿者的车辆中。漏洞使得黑客能够远程控制车辆,包括启动车辆、熄火、锁车及解锁等操作。

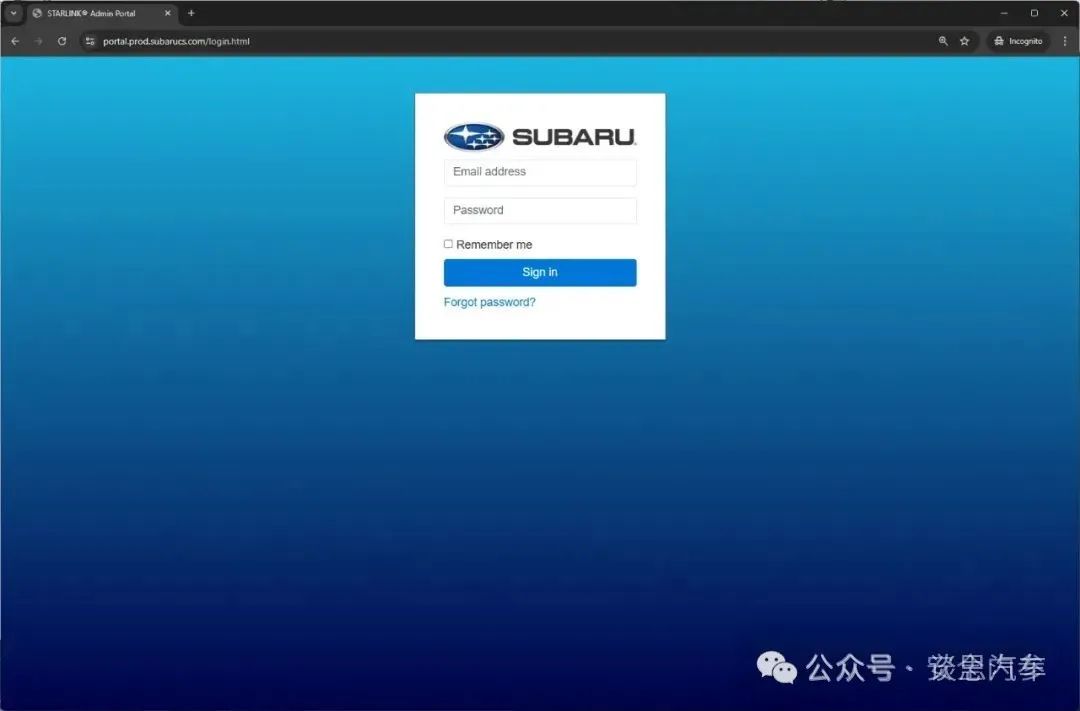

该安全漏洞源于星链员工管理系统中的密码重置漏洞和二次身份验证绕过。这使得未经授权的用户能够访问大量客户数据,包括紧急联系人、住址、部分账单信息、车辆PIN码及详细的服务历史记录。

斯巴鲁汽车星链管理系统后台

研究员们强调了联网车辆安全问题的广泛影响,尤其是当涉及员工管理权限时。Curry在其披露中写道:“汽车行业的特殊之处在于,来自德克萨斯州的18岁员工可以查询加利福尼亚州一辆车辆的账单信息,而这一行为并不会触发任何警报。这一切都完全依赖于信任。”

斯巴鲁的安全团队在2024年11月20日接到漏洞报告后,迅速响应并于次日下午实施了修复。修复前并没有证据表明漏洞被恶意利用。

Mozilla的先前研究已经表明,现代汽车常常成为隐私的噩梦。大量个人数据通过“联网汽车”被传输给汽车制造商并被追踪。尽管这些数据通常只在制造商内部存储,并偶尔被转售,但至少这些数据应该受到某种安全保护,防止被未经授权的人员访问。如今看来,如果恶意黑客能够入侵汽车制造商的中央控制系统,他们将能获取一个充满敏感数据的“金矿”。

仅凭管理员账号即可轻松访问这些敏感数据,甚至在没有任何基于位置的权限控制的情况下让软件工程师查看,实在是极为不负责任的行为。管理员在访问未匿名化的客户数据时,应该有严格的防护措施。

此事件再次提醒我们,过度的数据收集对客户隐私构成了极大的安全隐患。幸运的是,这一次,讲道义的黑客比恶意黑客更早发现了漏洞,尽管我们无法确认是否真是如此。

内容来源:

https://mp.weixin.qq.com/s/06GrN8E_aZlK8ExdLCJkJQ

- THE END -

专业社群

部分入群专家来自:

新势力车企:

特斯拉、合众新能源-哪吒、理想、极氪、小米、宾理汽车、极越、零跑汽车、阿维塔汽车、智己汽车、小鹏、岚图汽车、蔚来汽车、吉祥汽车、赛力斯......

外资传统主流车企代表:

大众中国、大众酷翼、奥迪汽车、宝马、福特、戴姆勒-奔驰、通用、保时捷、沃尔沃、现代汽车、日产汽车、捷豹路虎、斯堪尼亚......

内资传统主流车企:

吉利汽车、上汽乘用车、长城汽车、上汽大众、长安汽车、北京汽车、东风汽车、广汽、比亚迪、一汽集团、一汽解放、东风商用、上汽商用......

全球领先一级供应商:

博世、大陆集团、联合汽车电子、安波福、采埃孚、科世达、舍弗勒、霍尼韦尔、大疆、日立、哈曼、华为、百度、联想、联发科、普瑞均胜、德赛西威、蜂巢转向、均联智行、武汉光庭、星纪魅族、中车集团、赢彻科技、潍柴集团、地平线、紫光同芯、字节跳动、......

二级供应商(500+以上):

Upstream、ETAS、Synopsys、NXP、TUV、上海软件中心、Deloitte、奇安信、为辰信安、云驰未来、信大捷安、信长城、泽鹿安全、纽创信安、复旦微电子、天融信、奇虎360、中汽中心、中国汽研、上海汽检、软安科技、浙江大学......

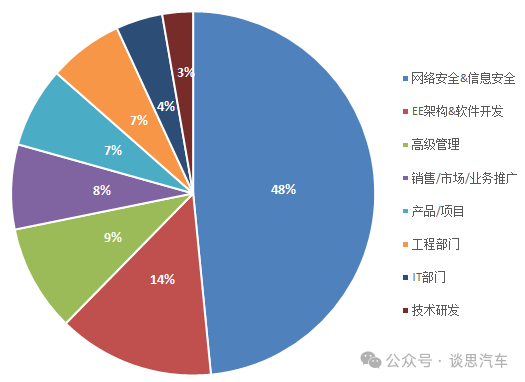

人员占比

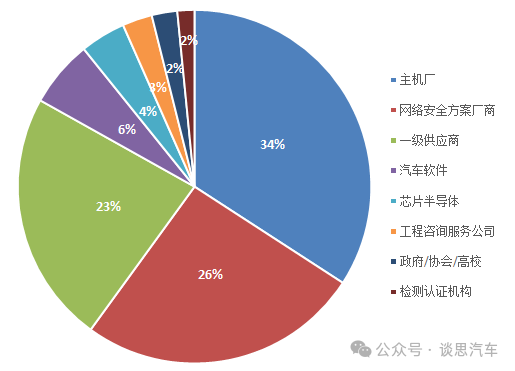

公司类型占比

精品活动推荐

因文章部分文字及图片涉及到引用,如有侵权,请及时联系17316577586,我们将删除内容以保证您的权益。