定位SoC中段错误的核心思路是“确定范围 -> 提取信息 -> 复现问题 -> 修复”:

使用调试工具(如GDB、Valgrind)找出崩溃点。

结合硬件相关特性(如寄存器地址)分析原因。

采用动态和静态分析工具排查潜在问题。

优化代码结构和测试环境,防止类似问题再次发生。

1

基本概念和故障分析

1. 什么是段错误?

段错误是一种由操作系统检测到的异常,表示程序试图访问未分配或受保护的内存区域。

具体原因可能包括:

访问空指针或未初始化的指针。

指针越界访问。

栈溢出(如递归过深或局部变量过大)。

动态内存释放后再次访问。

2. SoC中的特殊性

由于SoC的运行环境通常为嵌入式操作系统(如Linux、RTOS)或裸机环境,段错误可能与以下有关:

缺乏虚拟内存保护机制,导致非法访问直接崩溃。

硬件设备寄存器或内存映射出错。

交叉编译的工具链生成代码存在问题。

与外设通信的驱动程序访问非法内存。

2

定位段错误的方法

以下是详细的步骤和工具链分析。

1. 使用调试器 (GDB)

GDB 是定位段错误的首选工具。适用于在Linux上运行的SoC系统。

捕获段错误

编译时启用调试选项:-g。

运行程序时启动GDB:gdb ./your_program。

获取段错误位置

当程序崩溃时,GDB会停止在错误指令处。

使用命令 backtrace (bt) 查看调用栈,确认段错误的位置。

示例:

Program received signal SIGSEGV, Segmentation fault. 0x00000000004011b6 in faulty_function (ptr=0x0) at main.c:15查看内存内容

使用 info registers 查看寄存器状态。

使用 x 指令检查相关内存地址的内容。

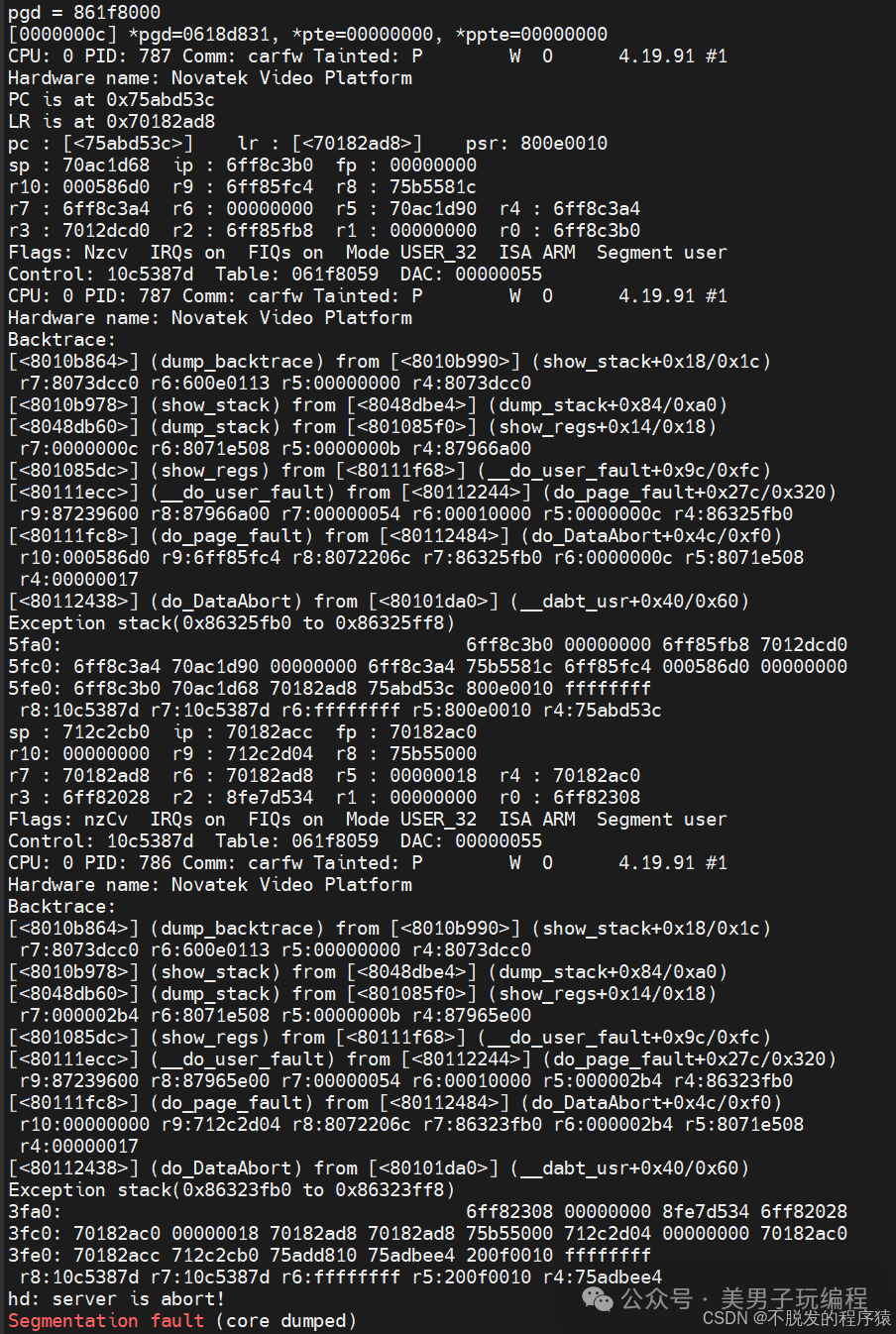

2. 启用核心转储

核心转储文件包含程序运行时的内存和寄存器状态,可以用于后续分析。

启用核心转储

在Linux shell中运行:ulimit -c unlimited。

配置核心文件存储路径:修改 /proc/sys/kernel/core_pattern。

分析核心转储

使用 gdb ./your_program core 加载核心转储文件。

使用 bt 和 info 命令分析调用栈。

3. 动态分析工具

动态分析工具可以帮助检测运行时的内存问题。

Valgrind(适用于Linux环境):

使用 valgrind ./your_program 运行程序。

Valgrind会报告内存非法访问、未初始化的内存使用等问题。

Sanitizer:

在编译时启用 AddressSanitizer(ASan):-fsanitize=address。

运行程序时,ASan会捕获非法内存访问并提供详细报告。

Trace32(Lauterbach)或JTAG调试器:

适用于实时跟踪嵌入式代码。

在崩溃点停下来查看内存映射、指令和寄存器状态。

4. 静态分析工具

静态分析工具可以在代码编译前发现潜在的段错误问题。

Cppcheck:检查C/C++代码中的指针问题。

Clang Static Analyzer:查找潜在的未初始化变量或指针错误。

Coverity:商业级工具,适用于大规模代码的深入分析。

5. 检查日志和断点

打印日志:

在代码中添加调试日志(如 printf 或日志库)。

通过最后一条日志确认故障代码的大致位置。

添加断点:在怀疑的函数或内存操作位置添加断点,逐步执行程序。

6. 驱动和硬件相关问题

如果段错误发生在设备驱动或硬件相关代码中:

检查寄存器地址是否正确:确认访问的寄存器地址是否在合法范围。

模拟硬件环境: 使用硬件仿真器(如QEMU)重现问题。

逐步剖析中断和DMA相关代码: 中断处理函数可能导致非法内存访问。

3

实践经验与技巧

1. 代码质量提升

初始化所有指针和变量:避免未初始化使用。

使用智能指针(C++)或封装的内存管理接口(C):减少内存泄漏。

边界检查:动态分配内存时,检查大小是否超出范围。

2. 内存管理注意事项

双重释放问题:避免 free 后再次访问或释放。

共享资源的访问同步:多线程程序需使用锁机制保护共享内存。

3. 交叉编译问题

检查工具链版本是否匹配。

检查链接的库版本是否与目标硬件兼容。

4. SoC相关调试

硬件地址映射表:检查是否有非法的内存访问或未初始化的设备地址。

结合驱动代码与应用代码分析:驱动问题可能引发用户态段错误。

加固错误处理逻辑:确保访问硬件前验证地址合法性。

5. 构建测试环境

单元测试:对每个函数编写单元测试用例。

模拟测试:在虚拟机或仿真器中运行测试,减少对实际硬件的依赖。