点击上方蓝字谈思实验室

获取更多汽车网络安全资讯

Reviver公司销售的数字车牌已在美国全境使用,但车主可以通过破解这些车牌,规避交通法规甚至逃避执法部门的监控。

12月17日,美国越来越多的州已经可以合法购买数字车牌,并在全国范围内使用。与传统金属车牌相比,数字车牌具有一些优势。例如,车主可以动态更改显示内容,个性化展示车牌信息,标记车辆被盗的状态等。

然而,最近一位安全研究员演示了这些车牌如何被黑客利用,执行更具威胁性的操作:随意更改车牌号码,以逃避交通罚单和过路费,甚至将罚单转嫁给他人。

01

数字车牌可被“越狱”,

随意更改车牌号码

安全公司IOActive的研究员Josep Rodriguez披露了这种技术,据称可以将Reviver公司销售的数字车牌“越狱”。Reviver是美国数字车牌的主要供应商,已售出约6.5万块车牌。研究员通过连接一根电缆到内部接头,仅需几分钟便能重写Reviver车牌的固件。安装自定义固件后,这块被越狱的车牌可通过智能手机应用程序的蓝牙指令立即更改显示内容,包括任意字符或图像。

Rodriguez指出,车牌易受越狱攻击的漏洞,可能让车主规避依赖车牌号码的执法和监控系统,包括过路费、超速罚单、停车罚单,甚至警察用于追踪犯罪嫌疑人的自动车牌识别系统。他表示:“你可以在屏幕上显示任何内容,而这些功能本不应该对用户开放。想象一下,当你经过测速摄像头,或一名犯罪分子试图逃脱追捕时,这种漏洞会带来多大的风险。”

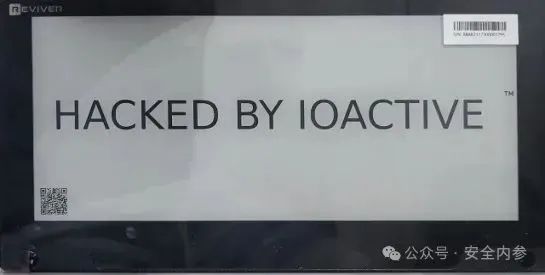

图:一块已越狱的Reviver数字车牌,可根据研究员的设置显示任何图像

更令人担忧的是,Rodriguez指出,越狱后的车牌不仅可以更改为任意号码,还能被设置成另一辆车的车牌号码,从而将罚单和过路费账单转嫁到无辜的车主身上。他说:“如果你能随时更改车牌号码,这将引发真正的问题。”

除了与交通相关的恶意用途,Rodriguez还提到,越狱后的车牌可能允许车主免费使用一些原本需付费的功能。例如,车主可绕过Reviver每月29.99美元的订阅费,使用内置GPS跟踪功能。

由于重写固件的漏洞存在于硬件层面,即Reviver车牌所使用的芯片,Rodriguez表示,Reviver无法通过简单的软件更新解决这一问题。相反,必须更换每一块车牌的芯片。这意味着尽管Rodriguez已发出警告,这些车牌仍可能持续面临攻击风险。他表示:“这是一个严重问题,因为目前已有数千块车牌存在这一漏洞,而修复它们需要更换硬件。”

02

官方称攻击发生概率极低,

新版将更换芯片修复问题

IOActive透露,在过去一年内,他们多次尝试联系Reviver报告这一发现,甚至将问题上报给美国计算机应急响应小组(US CERT)。US CERT也曾尝试联系Reviver。然而,Reviver向外媒连线杂志表示,直到上周收到其询问时,公司才得知IOActive的越狱研究。

Reviver公司在声明中表示,利用越狱数字车牌规避过路费、罚单或其他执法监控的行为“将被视为刑事犯罪,执法部门将依法起诉。”公司补充称,“IOActive披露的越狱技术需要物理接触车牌,包括拆卸车牌、使用专门工具和专业技术”,并强调“这种情况在现实中极不可能发生,仅限于个别知法犯法且故意违反产品保修条款的不法分子。”

此外,Reviver表示,公司正在重新设计数字车牌,以避免使用易受Rodriguez攻击技术影响的芯片。

03

越狱工具使用门槛低,

或有较高滥用风险

Rodriguez同意越狱Reviver车牌需要将其从车辆上拆下,但他对Reviver所声称的“越狱需要专业工具和技能”表示质疑。他在开发越狱方法时使用了一种名为“故障注入”的技术,这需要将电线连接到车牌内部芯片、监测电压,并在特定时刻通过“电压干扰”关闭安全功能,以分析和重写固件。然而,一旦逆向工程完成,使用越狱工具便无需再掌握这些技术细节。

Rodriguez表示,如果这种工具泄露或被出售到网上,尽管他本人无意发布,但任何人都可在几分钟内越狱自己的车牌。“他们只需连接一根电缆并安装新固件,就像越狱iPhone一样简单。”

此外,Rodriguez指出,他的方法不仅可以用来越狱自己的车牌,还可能被用来针对毫不知情的车主。如果黑客、停车服务员或汽车修理工能够拆下车牌并安装自己的固件,他们便可秘密跟踪车主,甚至通过将车牌连接到黑客控制的服务器,远程更改车牌号码。

不过,实施这种攻击不仅需要实际接触车牌和一定的时间,还需绕过Reviver车牌的一个保护功能:当车牌被从车辆上拆下时,车主会收到通知。对此,Rodriguez指出,这一功能可通过干扰车牌的无线通信来破解,虽然增加了操作难度,但并非完全不可能。

04

数字车牌安全需重视

值得注意的是,Rodriguez并非第一个破解Reviver系统的人。2022年,安全研究员Sam Curry曾发现Reviver网络基础设施的漏洞,成功获取后台数据库管理员权限,能够随意追踪或更改车牌信息。与Rodriguez的硬件攻击不同,Reviver迅速修复了Curry发现的网络漏洞,阻止了其攻击技术。

尽管Curry的网络攻击方法在漏洞修复前更易实现,但他认为Rodriguez的方法可能对某些不守规矩的司机更具吸引力。这些人可能希望越狱自己的Reviver车牌,或直接购买越狱后的车牌。他表示:“如果你想像詹姆斯·邦德一样随意更改车牌号码,然后疯狂飙车,几个小时后再改回原样,甚至不需要停车入库,这种技术对你将充满吸引力。”

目前,美国加利福尼亚州和亚利桑那州已将数字车牌的购买和登记合法化(密歇根州也曾短暂允许),未来预计会有更多州跟进。在这一推广过程中,Rodriguez和Curry都强调,车牌制造商、交通监管机构和执法部门需意识到,任何单纯依赖车牌作为标识符的系统,都容易受到数字车牌黑客攻击,后果可能极为混乱。

Curry总结道:“你应该假设人们会对这些车牌动手脚,并接受这种情况可能带来的影响。”

参考资料:wired.com

end

精品活动推荐

专业社群

部分入群专家来自:

新势力车企:

特斯拉、合众新能源-哪吒、理想、极氪、小米、宾理汽车、极越、零跑汽车、阿维塔汽车、智己汽车、小鹏、岚图汽车、蔚来汽车、吉祥汽车、赛力斯......

外资传统主流车企代表:

大众中国、大众酷翼、奥迪汽车、宝马、福特、戴姆勒-奔驰、通用、保时捷、沃尔沃、现代汽车、日产汽车、捷豹路虎、斯堪尼亚......

内资传统主流车企:

吉利汽车、上汽乘用车、长城汽车、上汽大众、长安汽车、北京汽车、东风汽车、广汽、比亚迪、一汽集团、一汽解放、东风商用、上汽商用......

全球领先一级供应商:

博世、大陆集团、联合汽车电子、安波福、采埃孚、科世达、舍弗勒、霍尼韦尔、大疆、日立、哈曼、华为、百度、联想、联发科、普瑞均胜、德赛西威、蜂巢转向、均联智行、武汉光庭、星纪魅族、中车集团、赢彻科技、潍柴集团、地平线、紫光同芯、字节跳动、......

二级供应商(500+以上):

Upstream、ETAS、Synopsys、NXP、TUV、上海软件中心、Deloitte、奇安信、为辰信安、云驰未来、信大捷安、信长城、泽鹿安全、纽创信安、复旦微电子、天融信、奇虎360、中汽中心、中国汽研、上海汽检、软安科技、浙江大学......

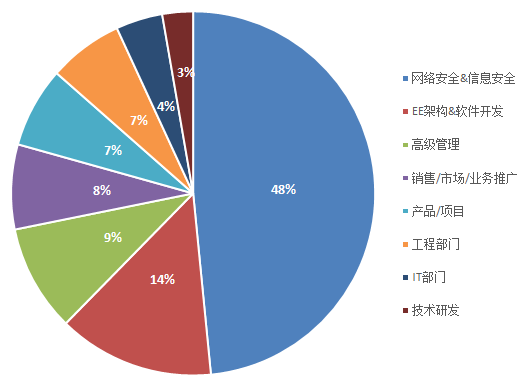

人员占比

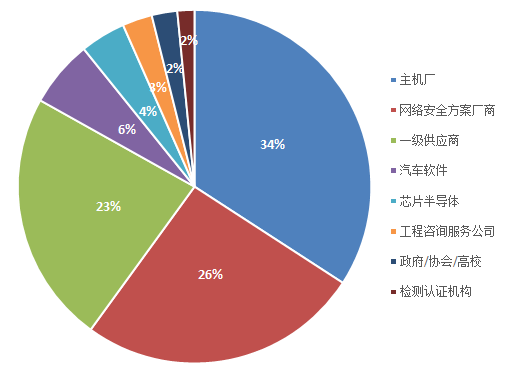

公司类型占比

更多文章

关于涉嫌仿冒AutoSec会议品牌的律师声明

一文带你了解智能汽车车载网络通信安全架构

网络安全:TARA方法、工具与案例

汽车数据安全合规重点分析

浅析汽车芯片信息安全之安全启动

域集中式架构的汽车车载通信安全方案探究

系统安全架构之车辆网络安全架构

车联网中的隐私保护问题

智能网联汽车网络安全技术研究

AUTOSAR 信息安全框架和关键技术分析

AUTOSAR 信息安全机制有哪些?

信息安全的底层机制

汽车网络安全

Autosar硬件安全模块HSM的使用

首发!小米雷军两会上就汽车数据安全问题建言:关于构建完善汽车数据安全管理体系的建议