智能汽车网络与数据安全新媒体

(谈思汽车讯)据凤凰网科技报道,10月19日,字节跳动大模型训练遭实习生攻击一事引发广泛关注。据多位知情人士透露,字节跳动某技术团队在今年6月遭遇了一起内部技术袭击事件,一名实习生因对团队资源分配不满,使用攻击代码破坏了团队的模型训练任务。

图来源于网络

据悉,该事件的主要涉事者为一名田姓实习生所为,他利用了Huggingface(HF)平台的漏洞,在公司的共享模型中写入了破坏代码,导致模型训练效果忽高忽低,无法产生预期的训练成果。

一位前字节技术员工表示,“字节AI Lab的实习生权限和正职员工差异不大,也使得此次事件有了发生的机会”,其也对此次事件带来的恶性影响表达了担忧,“这件事之后肯定会极大地收缩实习生的权限”。

在消息曝出后,该实习生还在某微信群里辟谣称,自己发完论文后就从字节跳动离职,这个当口有另一个人钻漏洞改模型代码,把锅扣到自己头上。

据相关知情人士在Gitbub上表示,字节跳动内部已经调查明确此事为田姓实习生所为。目前,该实习生已被辞退,字节跳动同时把此事同步给大模型行业联盟和该实习生所在的学校。

该名人士还分享了一则调查人员对田姓实习生 (TianKeyu)的询问录音,录音中的对话还原其攻击的过程:田某最先输入的code本来是被用于影响通讯和随机性的,“最开始的时候它并不是以攻击为目的,它是为了debug,但这确实会涉及到程序的一些运行情况。但是后面它经过一些文件,就是那些upload文件,code也会被update,code就变成了攻击code。它大概的作用就是去修改code,然后就会造成一些后果。”

据了解,该实习生攻击的并不是豆包大模型,而是商业化技术团队的模型训练任务,影响了该技术团队的一些业务进展,但整体对公司造成的损失并没有传闻中的超过千万美元那么大。

对于此事,一位技术安全专家表示,HF漏洞产生肯定是单一性集中训练,此事暴露了字节跳动技术训练存在安全管理问题。公司既没做权限隔离,也没有做好共用代码的审计。正常情况下,每次大的代码变动必须做审计,无论谁操作都有痕迹记录,一个人想动代码是不可能的。

上述技术安全专家表示,目前行业通用的做法是做三级隔离导向性部署,每一级只有镜像,每次先扫描。调用按次算、必须密钥。每一级完成后,才能进入下一级,而上一级自动删除,进行分级训练。

内容参考:

https://mp.weixin.qq.com/s/T7a2wzKvdoOgauhMK7K0yQ

https://mp.weixin.qq.com/s/knaKMUKJZarANSeAxr33-Q

- THE END -

专业社群

部分入群专家来自:

新势力车企:

特斯拉、合众新能源-哪吒、理想、极氪、小米、宾理汽车、极越、零跑汽车、阿维塔汽车、智己汽车、小鹏、岚图汽车、蔚来汽车、吉祥汽车、赛力斯......

外资传统主流车企代表:

大众中国、大众酷翼、奥迪汽车、宝马、福特、戴姆勒-奔驰、通用、保时捷、沃尔沃、现代汽车、日产汽车、捷豹路虎、斯堪尼亚......

内资传统主流车企:

吉利汽车、上汽乘用车、长城汽车、上汽大众、长安汽车、北京汽车、东风汽车、广汽、比亚迪、一汽集团、一汽解放、东风商用、上汽商用......

全球领先一级供应商:

博世、大陆集团、联合汽车电子、安波福、采埃孚、科世达、舍弗勒、霍尼韦尔、大疆、日立、哈曼、华为、百度、联想、联发科、普瑞均胜、德赛西威、蜂巢转向、均联智行、武汉光庭、星纪魅族、中车集团、赢彻科技、潍柴集团、地平线、紫光同芯、字节跳动、......

二级供应商(500+以上):

Upstream、ETAS、Synopsys、NXP、TUV、上海软件中心、Deloitte、奇安信、为辰信安、云驰未来、信大捷安、信长城、泽鹿安全、纽创信安、复旦微电子、天融信、奇虎360、中汽中心、中国汽研、上海汽检、软安科技、浙江大学......

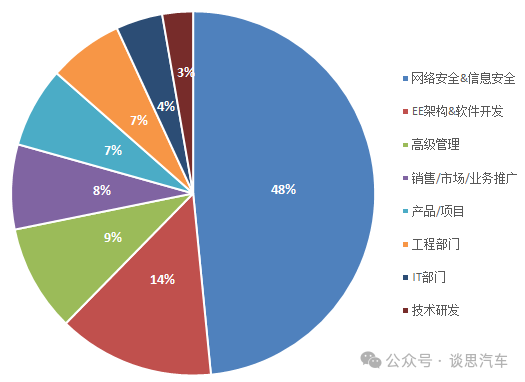

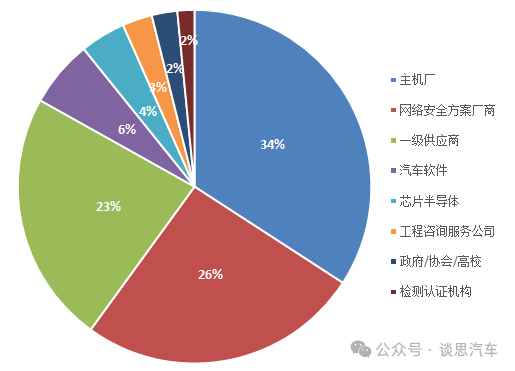

人员占比

公司类型占比

精品活动推荐

因文章部分文字及图片涉及到引用,如有侵权,请及时联系17316577586,我们将删除内容以保证您的权益。