智能汽车安全新媒体

以下内容整理自谈思AutoSec 8周年年会。

分享嘉宾:ETAS网络安全产品经理 唐超勇

大家好,我是来自ETAS的网络安全产品经理唐超勇。ETAS是博世的全资子公司,主要专注于软件定义汽车相关领域的业务,包括AUTOSAR基础软件、网络安全、车辆软件的标定、诊断以及测试,在这些领域,我们有一套完整的软件定义汽车解决方案。

本次的演讲主要侧重于网络安全,演讲内容分为两部分,一是网络安全当前面临的一些法规,以及集中式E/E架构技术的趋势;二是针对新网络安全国标法规和Zonal ECU集中式架构技术趋势带来的挑战,说说ETAS的理解。

01

网络安全法规和集中式E/E架构技术趋势

法规影响

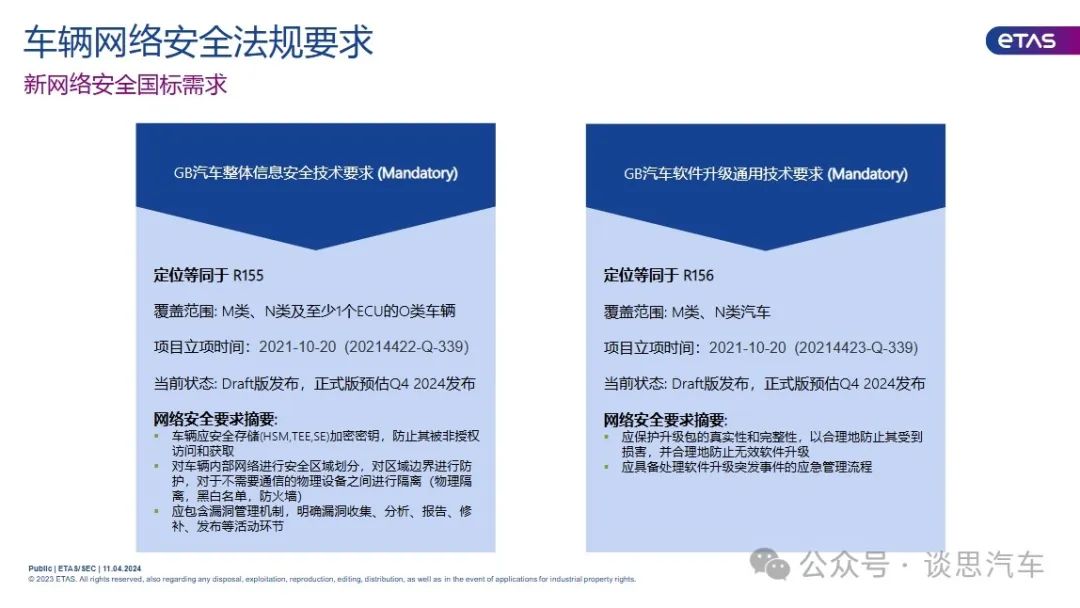

目前,网络安全行业有这么一个特点,即法规驱动,国内和国际上当前主要有两个法规。国际上,是UNECE WP.29法规,该法规已经发布多年,国内有出口车辆需求的车企,基本都是遵照该法规来做网络安全的工作。

国内的话,《汽车整体信息安全技术要求》以及《汽车软件升级通用技术要求》已在2023 年8月底完成了初稿的审核批准,现在处于待发布状态,预估的可能发布时间是今年Q4或者明年年初。

以《汽车整体信息安全技术要求》为例,作为一项强制法规,它的覆盖范围非常广,包括M类、N类及至少1个ECU的O类车辆。如果它在今年12月发布的话,那意味着,经过一年的缓冲期,即2025年12月之后,所有上市的新平台的车辆都需要满足该法规的要求。

如果按照通常一年半的车辆开发周期来反推的话,也就是说,要是在今年年中开始开发的新架构车辆,就要考虑该法规的相关要求,这是法规带来的一个影响。

技术趋势

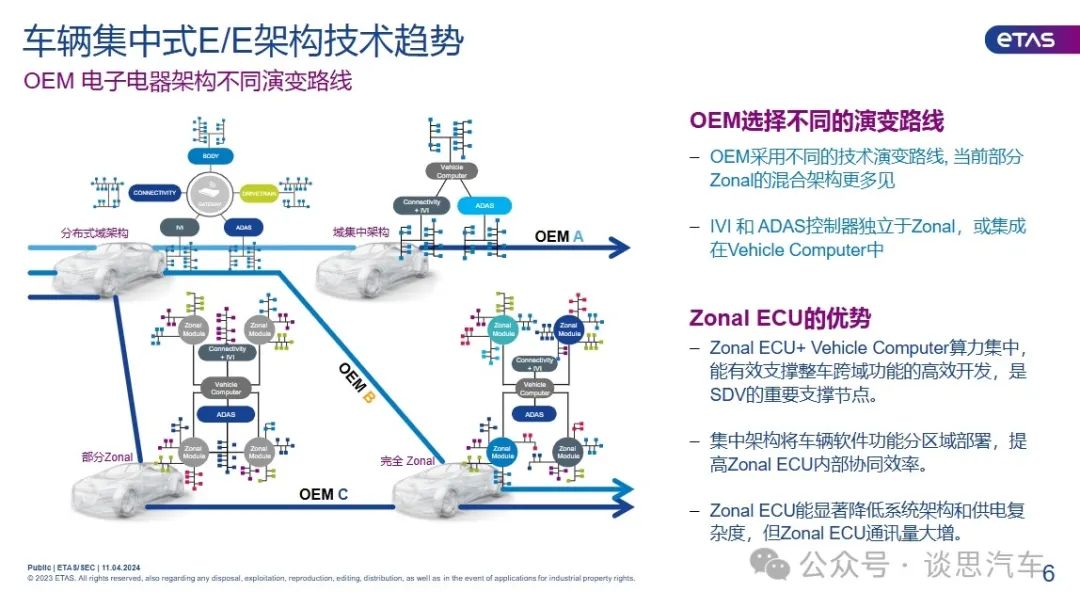

接下来讲一下技术趋势。现在,车辆的E/E架构由原来的分布式架构逐步向集中化发展。这个发展也不是一蹴而就,有些可能是从域集中的方式向全Zonal架构过渡,我们称之为混合式Zonal架构,如下图中的OEM A。也有一些就是直接转向全部Zonal的架构。

在这种混合式方式Zonal架构的情况下,我们可以看到,IVI 、Vehicle Computer 以及 ADAS,这三个跟智驾以及座舱相关的中央控制器外挂Zonal ECU,其中,Zonal ECU 基本上把各个区域里面的功能都整合到一起了。

这种架构有什么好处呢?首先,它能够有效支撑算力集中化,支撑整车跨域功能的高效开发,是SDV的重要支撑节点;其次,它的协同效率会比较高,因为内部的总线通讯相比以前会变得更简洁些,协同效率也会高一点;最后,它的供电和系统架构的复杂度都会降低。

02

集中式E/E架构下,网络安全面临的挑战

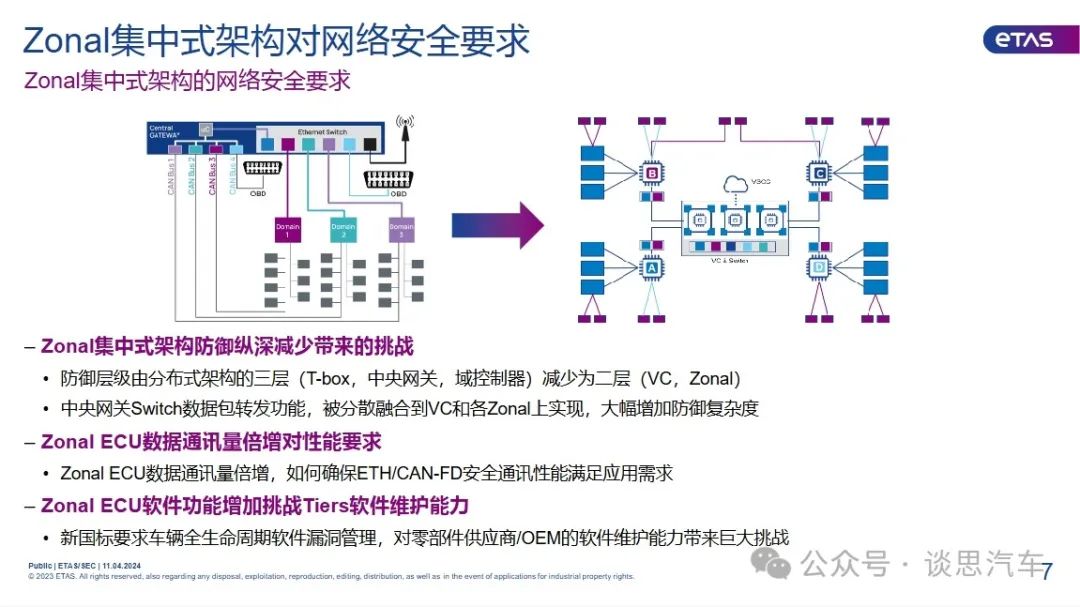

首先,在Zonal集中式架构下,车辆的电子电气架构中纵深防御的层数在变少。大家可以看到,在分布式架构的情况下,从外面攻击进来,首先进TBOX,然后是中央网关,再是域控制器,途中会经过三层,我们可以逐层防御。但在如下图右边所示的Zonal架构里,TBOX一般是跟VCU整合在一起,VCU下来之后就直接到Zonal,就是说整个防御层级变成了两层。

一般来说,我们在网络安全中经常遵循纵深防御的原则,在这个过程中,我们会一层一层地防御,如果把功能都集中在两层,这两层中如果哪一层被攻破了,那下一层带来的影响就会比较大,这是第一个挑战。

第二,Zonal架构中,我们把功能都部署在这两层上的话,那么这两层的ECU和 ECU之间通讯的关键数据会越来越多,并且随着 ECU 的功能变得复杂,软件代码量也随之增加,使得通讯的安全要求也会增加。

目前,行业里很多OEM也很头疼安全通讯这一应用,因为当前很多ECU芯片的性能跟不上,没法全Message去部署安全通讯方面的措施。在Zonal架构下信号都更集中,对主机上的网络通讯带宽要求更高了,这样的条件下部署安全通讯对芯片安全通讯性能要求就更高了,这是架构变化给网络安全带来的第二个挑战。

第三,Zonal ECU 的软件功能增加了之后,对于Tier1来讲,软件的维护能力会变成很大的一个挑战。以前没有网络安全要求的时候,Tier1只需要考虑从接到单子到把产品做到SOP,期间软件工程师要投入大概两年的时间,SOP之后,只要做一些备件就可以去应对主机厂的需求了。

但增加了网络安全要求之后,由于网络安全是全生命周期的,一个车辆的全生命周期估计是10年,那么在这10年内,基于法规以及主机厂的要求,Tier1要在车辆的全生命周期内对软件进行维护。

从Tier1的角度来讲,工程师在做这些项目的时候,就不仅仅只是做开发,后面还要有一个维护团队进行持续10年的维护,而且Tier1做项目肯定不是做一个OEM项目,同时会有多个OEM项目并行,那么对软件版本管理、软件工具链维护(因为这10年时间中,工具也会更新)的挑战还是挺大的。

03

新国标和Zonal ECU集中式架构网络安全挑战解读

讲完Zonal集中式架构给网络安全带来的挑战,接下来就结合新国标的要求以及Zonal集中式架构,来阐述一下ETAS针对相关要求对的Tier1的影响的解读。这里主要解读《汽车整车信息安全技术要求》(报批稿),根据报批稿的内容,技术要求大致分为三大章节。

第一个章节就是信息安全管理体系要求,它要求企业建立信息安全管理流程体系,以及应对网络安全攻击的监测响应体系,这部分内容主要还是对主机厂提出的要求。

第二部分是信息安全的具体技术要求,这部分内容分成了四个小章节,主要涵盖外部连接的安全要求、安全通信的要求、软件升级的安全要求以及数据安全要求。其中,数据要求包括数据的存储、发布等方面的要求。

第三部分是检查和验证方法。前面提到的所有要求,特别是信息安全技术要求,每一个要求上都有相应的测试方法来保证该要求是被执行了的。

这次要跟大家一起探讨的是信息安全管理体系要求以及信息安全的技术要求,重点会放在信息安全技术要求上。

信息安全管理体系要求

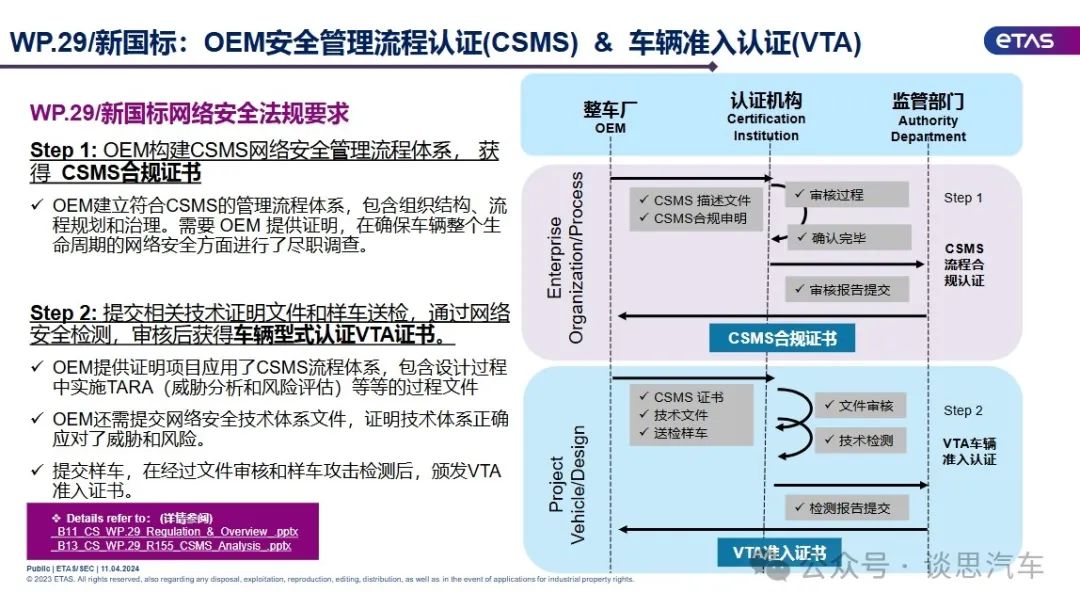

在强制性法规WP.29以及国标的指导下,主机厂需要根据法规的要求完成VTA型式认证,车辆才可以上市销售。

这个认证主要包括两部分的内容,一是CSMS合规认证,该认证表明主机厂已经建立了流程体系方面的要求,二是针对具体的车辆,需要做相应的送检和技术审核。在认证过程中,会涉及到整车厂、认证机构、监管部门,他们的合作关系如下图所示,这里就不具体展开了。只有做完这两个认证,才能拿到VTA型式认证。

(1)型式认证过程中 OEM 和 Tier1 的分工

这里具体展开一下型式认证的过程。主机厂和零部件是需要完成VTA认证的主体对象,在这样一个任务的挑战下,二者是如何分工的呢?

首先,从主机厂来看,在没有网络安全要求的时候,主机厂要做的是图示中间部分的EEA/功能开发,功能开发只是实现车辆的功能,从整车的架构到零部件的功能需求,以及到零部件的功能实现、开发软件,匹配硬件,这样一步步做下来,在整车和零部件之间进行交互。

加入网络安全之后,相当于OEM在功能开发的基础上,增加了SPEC以及规范的网络安全评估、规范的定义,以及测试规范这样一些要求。此外,OEM还增加了这部分的对应测试以及安全运营和更新的要求。

在这个过程中,OEM和Tier1是怎么对接的呢?OEM首先会有一个网络安全的规范文档比如说 CIA,给到零部件;其次,整车厂的整个功能开发部分也会有一个规范文档给到零部件;再就是现在要遵循的行业具体技术标准ISO21434,我们可以参照这个标准来做,上面这三个文档是我们零部件收到的输入。

收到这些输入之后,零部件要根据网络安全的要求去完成零部件详细的SPEC,在这个过程中,要做相应的软件开发,包括功能上的开发、Securiy的开发,同时还有相关的一些硬件应用,这些是零部件要做的。开发完之后,零部件这边要做相应的测试,然后提交给整车,再做整车的测试。不过要注意,零部件测试时针对的是部件,整车厂是针对整车做测试。

零部件和主机厂这边的分工就在于这里,即前文说的三个文档的输入,里面这些SPEC够不够细、够不够规范,对主机厂其实是很大的一个挑战。

说完主机厂的分工,再看看零部件这边。我们零部件要提供测试报告给主机厂,同时还要提供漏洞报告和bug fix。所以从满足VTA 认证的过程来讲,主机厂以及一级供应商需要做这样一些相关的工作才能完成。

信息安全技术要求

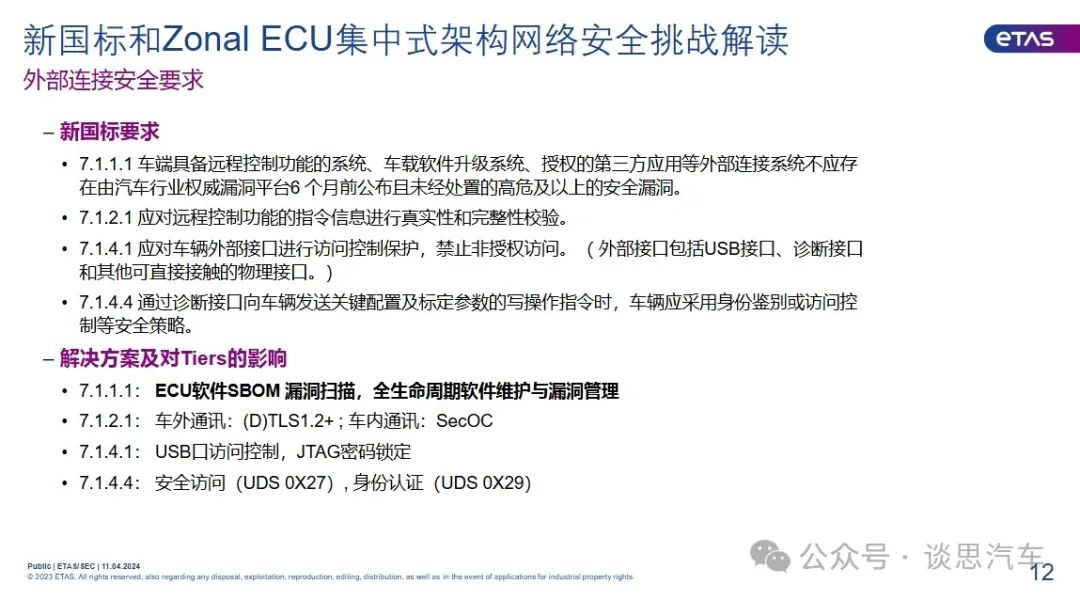

在技术要求这一块,国标上主要分为外部连接安全通讯、安全更新、安全存储、数据存储这四点,下图中的这些文字都是从国标上的相应的重点章节里截取下来的。

(1)外部连接安全要求

可以看到,国标对于外部连接安全要求方面,第一条就是“车端具备远程控制功能的系统、车载软件升级系统、授权的第三方应用等外部连接系统不应存在由汽车行业权威漏洞平台6个月前公布且未经处置的高危及以上的安全漏洞”。

这意味着主机厂和零部件要在关键的这些件上,配合对软件进行全生命周期的漏洞监控;同时,要更新漏洞报告,以及做相应的bug fix。所以,作为应对方案,我们零部件需要做ECU软件SBOM自动扫描以及全生命周期的软件维护与漏洞管理。

对于第二条,即7.1.2.1,这个是要做控制指令的真实性、完整性校验。关于这部分,针对车外通讯,我们通常可以做 (D)TLS1.2+ ,车内通讯可以通过 SecOC 方案去应用。

对于USB接口、 诊断接口以及这些方面的物理接口,包括JTAG口这部分,国标上也提出了明确要求,要求进行访问保护,禁止未授权访问。这意味着我们需要对一些 USB 口要做好访问控制,JTAG口要锁掉。

第三条就是“通过诊断接口向车辆发送关键的配置参数和标定参数进行写的操作指令的时候,需要进行身份验证和访问控制”。

因为内容比较多,这里就选其中一条来展开新国标要求下的解决方案,比方说关于7.1.1.1中的要做漏洞监控这块。

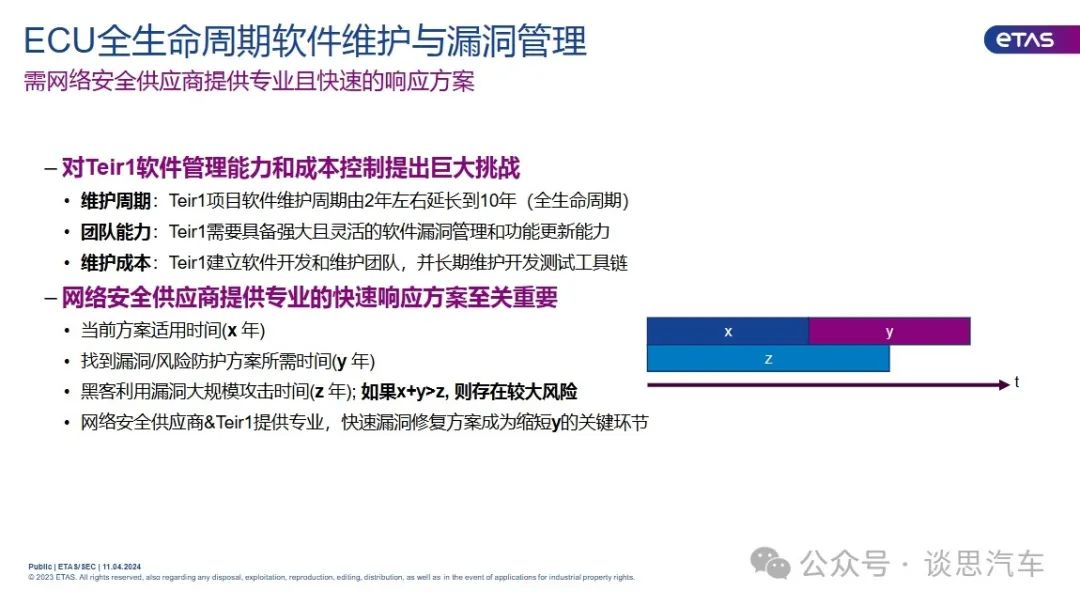

先讲一下这条要求带来的挑战。作为零部件厂商,这部分内容的挑战在于,一是维护周期,从原来的两年变成了十年全生命周期;二是团队能力,以前可能只需要管理ECU软件的功能安全即可,现在则需要去管理它的漏洞,同时还要考虑漏洞的监控和 bug fix ;三是成本,在新国标的要求下,Tier1s 需要去建立软件开发和维护团队,不光是人员团队,还要维护开发工具,这个开发工具要维护10年,这是比较有挑战的。

作为Tier1,也会选择一些专业的网络安全供应商来给我们提供方案。当新的一些漏洞或者风险产生的时候,这个供应商是否可以在大规模攻击开始之前,把相应的方案提供给我们,这一点对于Tier1选择供应商来说非常关键,因为你不可能一个人把所有事情都做完,肯定需要合作伙伴或者供应商来配合,这些是需要供应商在这个工作环节里面要做的。

举个例子,如果说我们当前方案的适用时间是x年,漏洞风险防护方案需要y年,利用这个漏洞攻击时间是z年的话,如果 x + y > z,那可能就会产生较大风险。

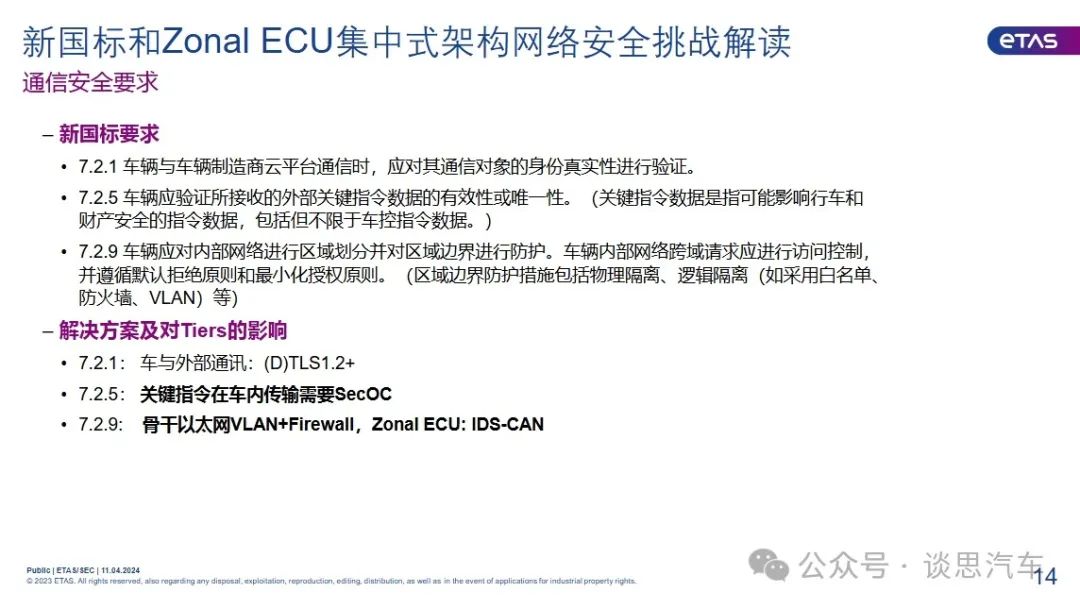

(2)通信安全要求

关于通信安全的要求,这里有几个关键点。第一个就是要做身份认证,与平台通讯的时候要做身份真实性认证,然后进行校验;第二个是要求对关键数据指令的有效性和唯一性来进行校验,这是国标里明确说的;第三点就是对车内部的网络要进行区域划分,要对车内网络的跨域请求进行访问控制,并遵循默认拒绝原则和最小化授权原则,这里建议采用VLAN、防火墙以及白名单的方式来做区域边界防护。

以7.2.5的要求为例,它意味着关键指令在车内传输要加SecOC等方面的应用;此外,骨干以太网里,最好是有VLAN + Firewall这种方式来进行防护,Zonal计算可以加IDS的一些方案去适配它,这是我们关于国标的大概理解。

Zonal架构有个典型的应用,就是以前在中央网关上面所部署的这些Switch,它在Zonal和Vehicle Computer上会分开部署。这个时候,我们可以利用在Vehicle Computer以及Zonal 上面部署的 Switch 的计算能力,按照我们的要求,来部署基于Switch的Firewall,包括实现区域和区域之间的隔离;此外,在以太网上,可以加上VLAN来实现这样一个事情。

对于Zonal ECU 中的安全通讯应用来讲,安全通讯主要指车载的真实性和完整性保护,主要保护一些关键数据,在这个过程中,对于以太网我们可以去做MACsec或者TLS,针对CAN可以做SecOC。

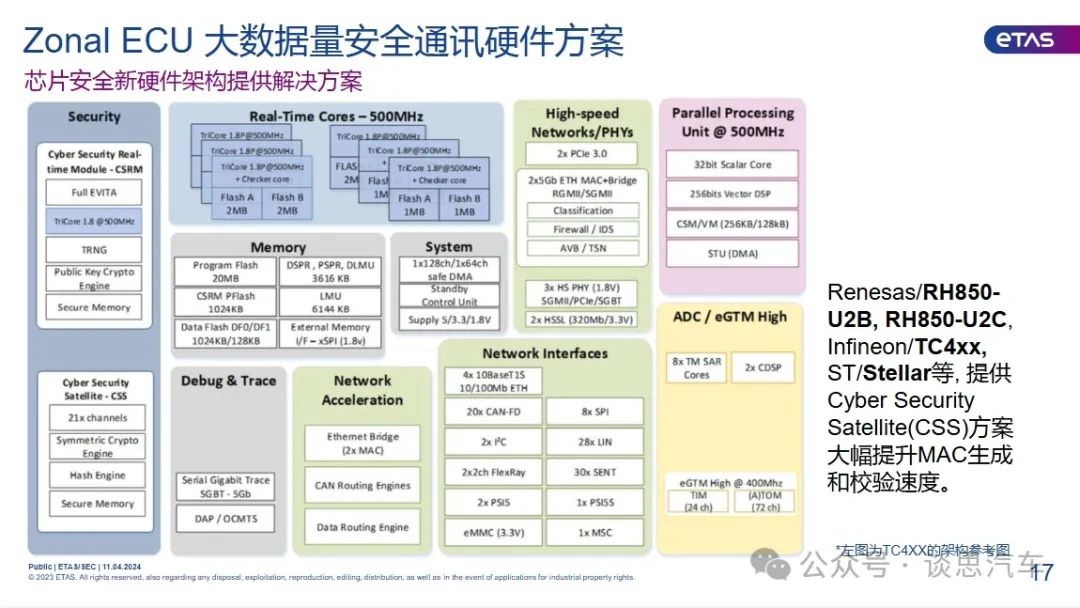

对于Zonal ECU 来讲,其通讯量可能会比现在的分布式架构的通讯量要大很多。这种情况下,我们该如何解决软件性能的问题?目前,行业里面都是从软件和硬件两个层面来解决。

如下图中所示的英飞凌公开的TC4新品的系统架构图,可以看到Security在最左边,里面除了HSM Core,它还增加了一个叫Cyber Secrity Satellite(CSS)的模块。

这个模块相当于是在后者端部署了一个生成 CMAC生成和校验CMAC这么一个区域,它提供了21个通道可以生成、校验CMAC,可以大大提升网络安全中的SecOC、CMAC生成、CMAC校验的速度。在这样的情况下,软件上也要配合硬件的这样一个架构去部署相应的一个方案,以实现性能提升十倍的CMAC的速度提升,满足Zonal控制器安全通讯性能的要求。

(3)软件升级安全要求

接下来是国标中关于软件升级安全要求的内容,软件升级这部分主要就是安全启动,如7.3.1.1 车载软件升级应并通过安全保护机制,保护车载软件升级系统的可信根,以及程序不被篡改,如果被篡改的话,要通过安全保护机制使其无法正常启动,这就要求我们在 ECU 软件的固件上要做安全系统。

此外,国标还要求要做一些升级包的真实性、完整性的验证,包括软件升级的时候,对于ECU 软件来讲,不仅是BSW、SWC、 FBL要升级,HSM也需要升级。

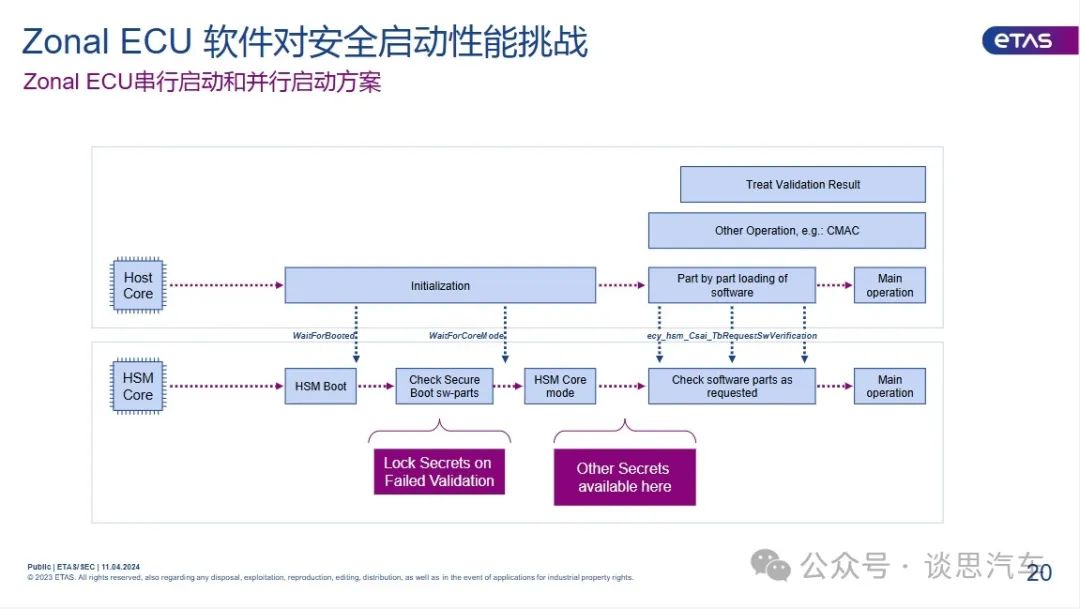

这是国标对软件安全方面提出的要求。具体到Zonal ECU而言,ECU里的代码会比较大。当前,行业里面对于安全启动的性能,一般是要求200毫秒以内,如果你的软件大概是2兆或2-3兆这样一个水平的时候,直接去校验可能会达到200毫秒的要求,但如果软件达到 4-5 兆的话,可能就满足不了要求。这个过程中,需要通过串行启动和并行启动配合的方案,来满足ECU的安全启动要求。

(4)数据安全要求

最后讲一下国标中的数据安全要求。关于数据安全,第一,国标里要求车辆应该要采取一些安全访问控制和安全存储技术来保存密钥的存储,也就是说密钥必须要在一个安全区域里面存储

第二,车辆应采取安全防御机制保护存储在车内的VIN 等用于车辆身份识别的数据,防止其被非授权删除和修改;第三,对于车内一些关键的存储数据,比如说动力参数、自动参数、安全气囊展开阈值,以及动力电池的一些关键参数等,这些参数对于车辆的运行影响非常大,是不允许被随便修改的,而且还需要对它进行监控,不能随便改动。

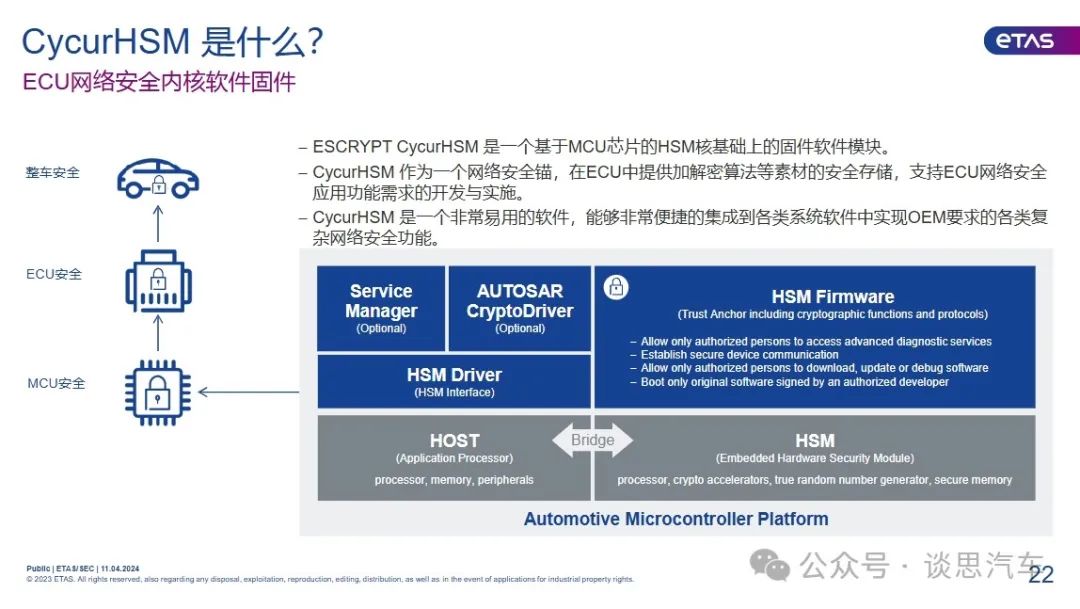

在这些要求下,对我们Tier1来说,比如说第一部分中的对称密钥和非对称密钥的保存,可能需要像HSM、SHE或TEE这些行业当前在应用的方案;对于VIN码这些数据,要做数据存储保护,比如说MPU这种方式的保护;关于关键数据、非授权访问这部分的要求,可能需要用运行时的非法操作的监控,比如通过HSM后台,对这些数据进行不断监控,保证它不被篡改。

04

ETAS的解决方案

针对前面提到的像HSM的内容来说,ETAS能够提供专业的CycurHSM方案,包括HSM Firmware和 AUTOSAR,以及一些接口软件。从软件来讲,我们的方案在行业里应用得非常广泛。它主要有三个特点,一是应用广泛,像大众、GM、Stellantis等企业,都是直接做成企标来应用。

二是质量功能比较完善,因为这个产品2011年就推出来了,在至今10多年的时间里,它网络安全相关的一些功能,在车辆上不同的应用场景都遇到过,因此都有相应的解决方案,同时,软件产品质量符合ISO 26262的要求,同时也有ISO21434 的产品认证书。当前来讲, CycurHSM可能是行业里唯一一个有ISO21434产品认证书的HSM类产品。

特点三是可以支持各家的AUTOSAR和非AUTOSAR的应用,所以对于主机厂或者零部件的使用来讲会非常友好,上述就是我们 HSM 产品的一些优势。

ETAS在网络安全领域有完整的三套方案,一是网络安全设计,包括咨询服务等内容;二是具体的产品方案,像HSM产品、IDS产品等;三就是网络安全监控的服务。

完整演讲PPT,可关注“谈思汽车”,后台回复“ETAS”,获取下载链接。

- THE END -

专业社群

精品活动推荐

因文章部分文字及图片涉及到引用,如有侵权,请及时联系17316577586,我们将删除内容以保证您的权益。