报废的硬件有时会造成很大的问题,甚至会以超音速撞回地球大气层。当然,我们不会期望这样的悲剧发生在您闲置的硬件上,或者是藏在柜子里的NAS上。但是较旧的科技设备可能存在严重的安全漏洞,由于其在制造商处的使用寿命已经结束,这些漏洞可能无法修补。最近,一些D-Link网络附加存储(简称NAS)所有者发现了一个严重漏洞,该漏洞影响了多达数万台仍连接到互联网的设备。

大约两周前,研究人员在几个D-Link NAS设备中发现了一系列漏洞,包括“DNS-340L、DNS-320L、DNS-327L和DNS-325等”。这个问题存在于nas_sharing.cgi中,由于硬编码的凭据和通过系统参数注入的命令,它有一个后门。这些组合将允许在受影响的设备上执行任意代码,从而允许攻击者访问信息、拒绝服务等。

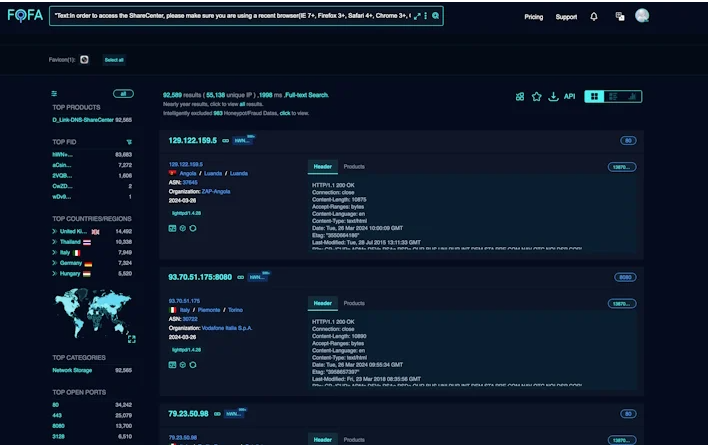

据NetSecFish的研究人员称,多达92000台D-Link设备暴露在互联网上,容易受到攻击者的攻击。Shodan表示,暴露的设备不是很多,被标记为报废的设备也更少。无论如何,作为对漏洞的回应,D-Link发布了一份通知,解释说“漏洞影响了传统的D-Link产品和所有硬件版本,这些产品已经达到了它们EOL(End of Life)或EOS(Enf of Service Life)生命周期。”因此,对于受影响的系统建议是退役或替换它们,因为公司不会提供更新。

当然,用户也可以始终确保NAS设备不暴露在互联网上,只是在内部使用它们,但不能保证数据是安全的。因此,我们还是建议将存储服务器升级到最新版本(16TB Buffalo NAS),以帮助防止此类型的安全问题。

原文链接:

https://hothardware.com/news/end-of-life-d-link-nas-vulnerability-allow-code-execution

高端微信群介绍 | |

创业投资群 | AI、IOT、芯片创始人、投资人、分析师、券商 |

闪存群 | 覆盖5000多位全球华人闪存、存储芯片精英 |

云计算群 | 全闪存、软件定义存储SDS、超融合等公有云和私有云讨论 |

AI芯片群 | 讨论AI芯片和GPU、FPGA、CPU异构计算 |

5G群 | 物联网、5G芯片讨论 |

第三代半导体群 | 氮化镓、碳化硅等化合物半导体讨论 |

存储芯片群 | DRAM、NAND、3D XPoint等各类存储介质和主控讨论 |

汽车电子群 | MCU、电源、传感器等汽车电子讨论 |

光电器件群 | 光通信、激光器、ToF、AR、VCSEL等光电器件讨论 |

渠道群 | 存储和芯片产品报价、行情、渠道、供应链 |

< 长按识别二维码添加好友 >

加入上述群聊

带你走进万物存储、万物智能、

万物互联信息革命新时代