智能汽车安全新媒体

IOActive首席安全顾问Josep Pi Rodriguez 撰写了一篇关于特斯拉Model Y车型NFC中继攻击的白皮书(文末附白皮书下载路径),安全人员利用 NFC 技术的安全漏洞,模拟攻击者在没有物理钥匙的情况下成功解锁和启动汽车。

NFC的原理

在演示攻击过程之前,先了解一下什么是NFC中继攻击。NFC(近场通信,Near Field Communication),又称近距离无线通信,是一种短距离的高频无线通信技术,允许电子设备之间进行非接触式点对点数据传输。

NFC使用更加方便,成本更低,能耗更低,建立连接的速度也更快,只需0.1秒。但是NFC的使用距离比蓝牙要短得多,有的只有10CM,传输速率也比蓝牙低许多。

中继攻击原理

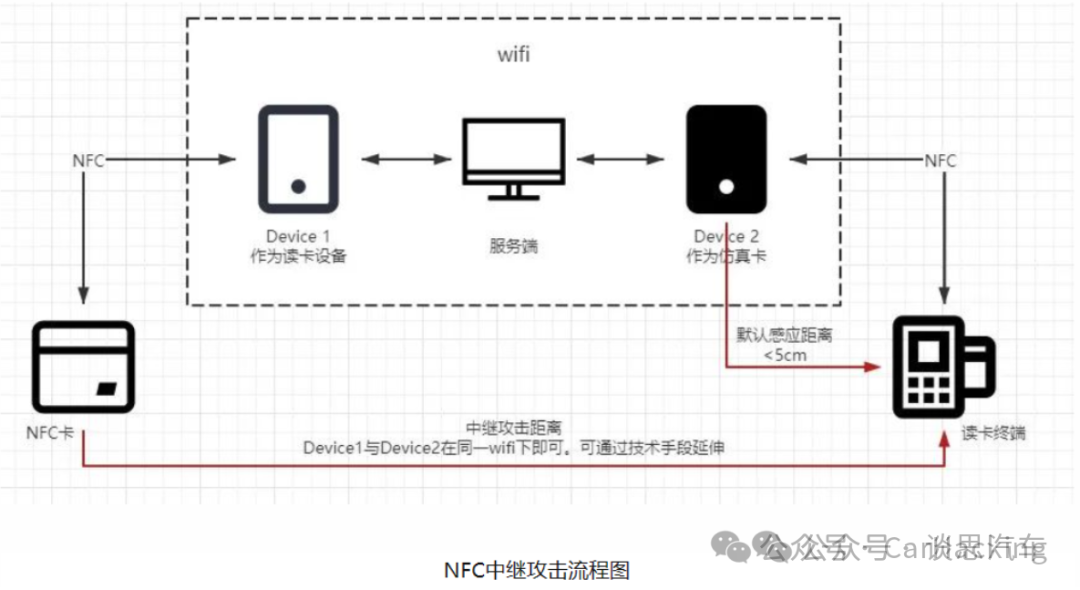

假设准备1个NFC卡, 1个服务器, 1个读卡终端,2个具备NFC功能的设备①、②。将这2个设备与服务端连接在同一wifi,保持通信。设备①作为读卡器靠近NFC卡,设备②作为仿真卡靠近读卡终端。

NFC中继攻击Tesla Model Y

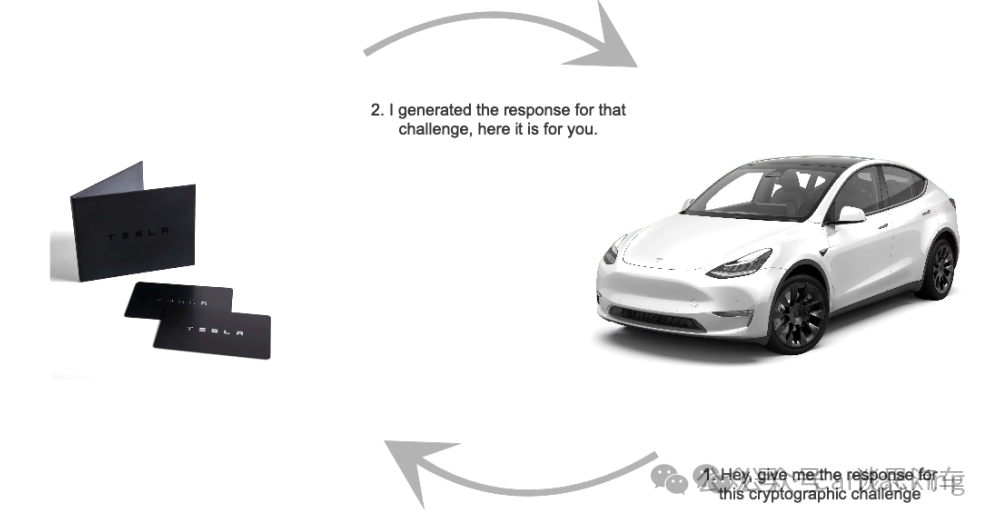

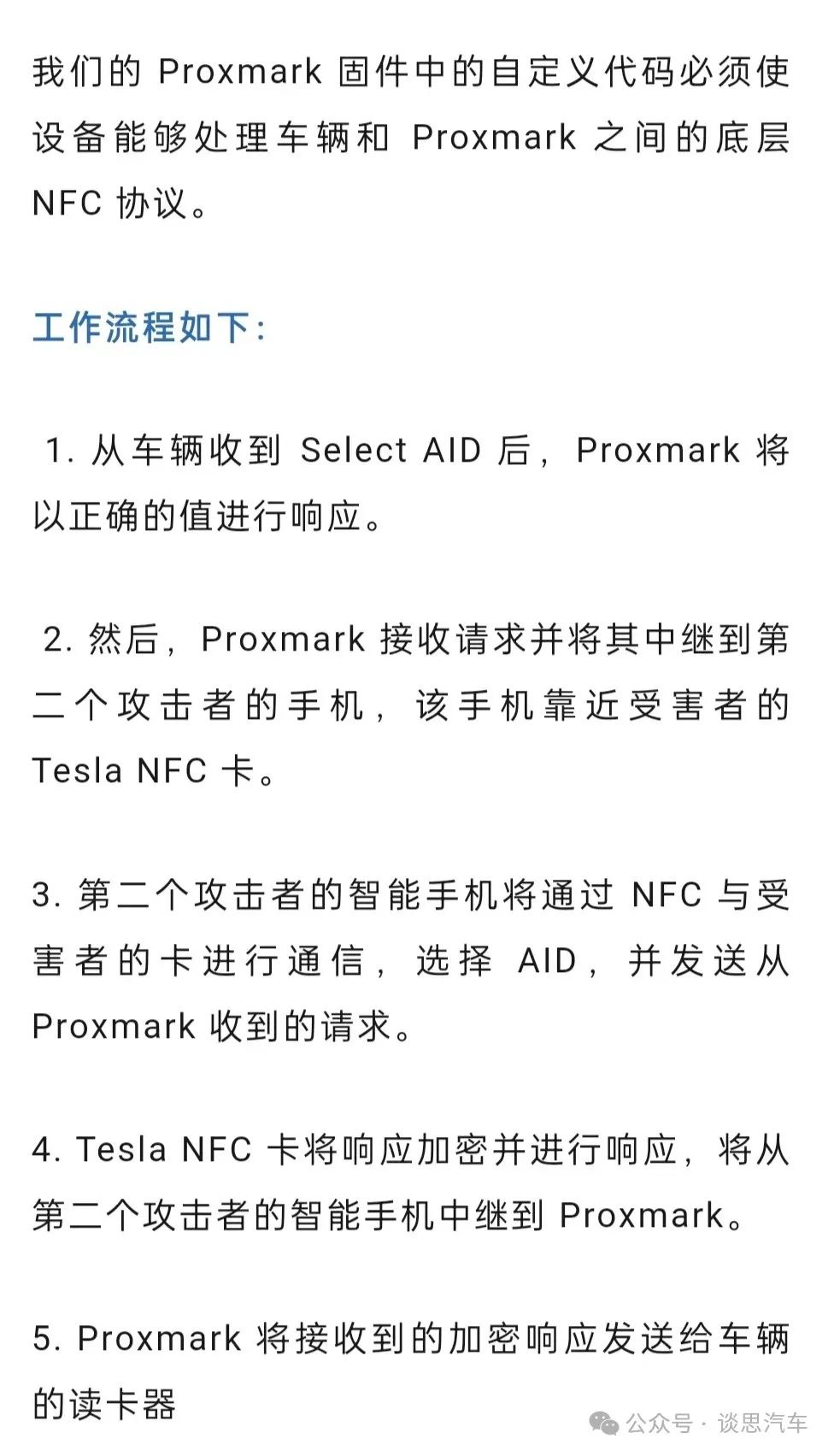

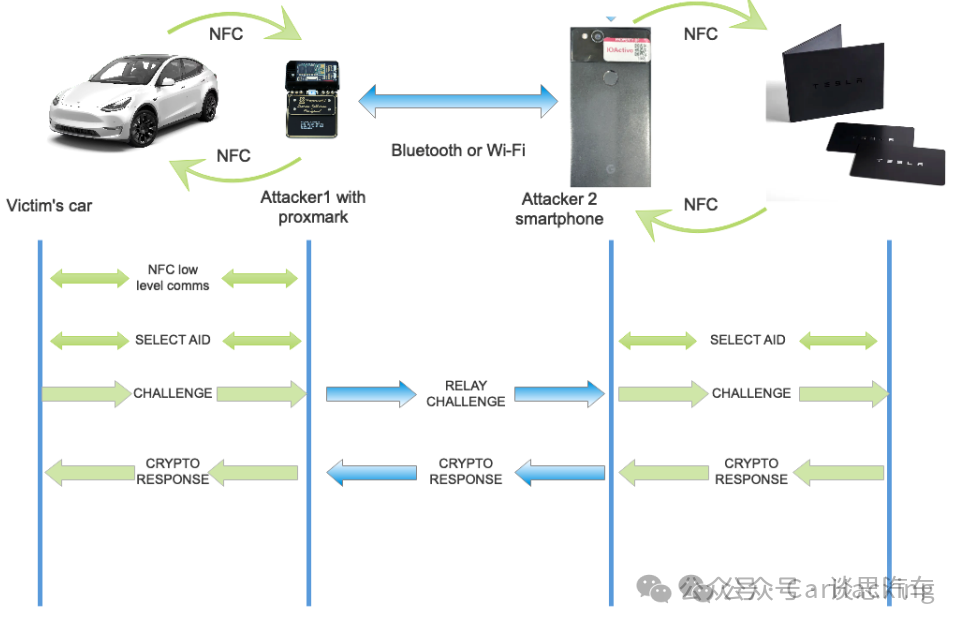

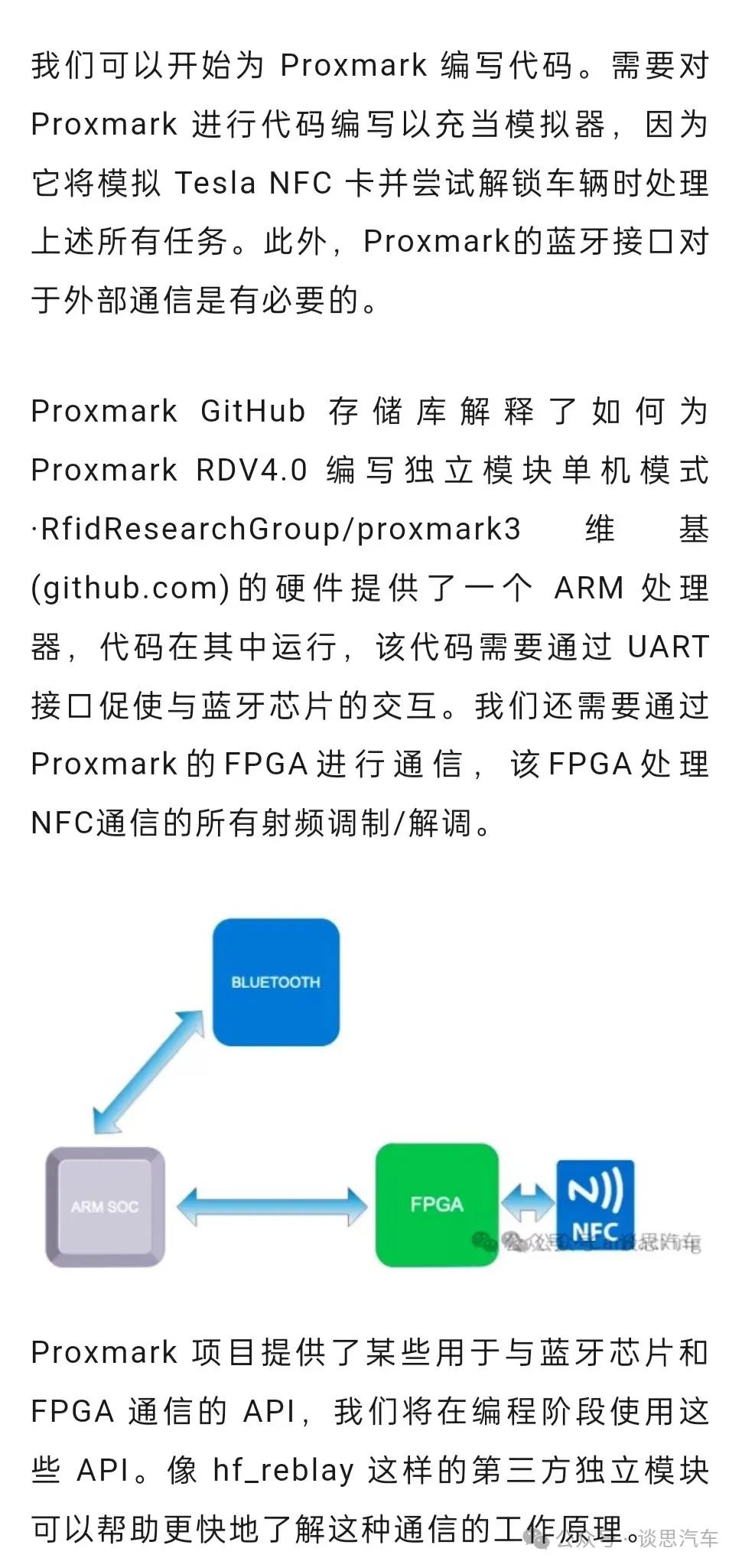

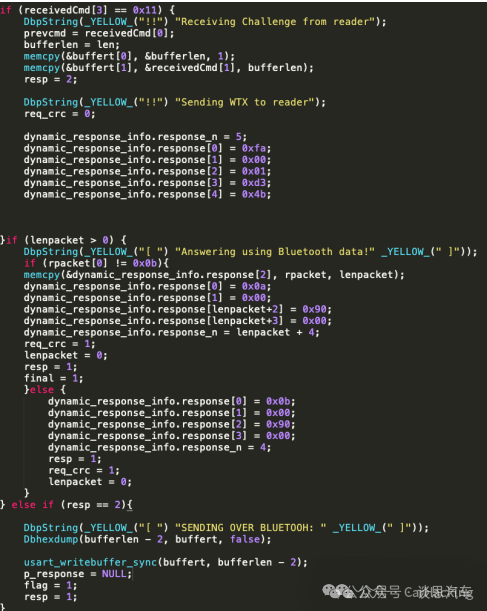

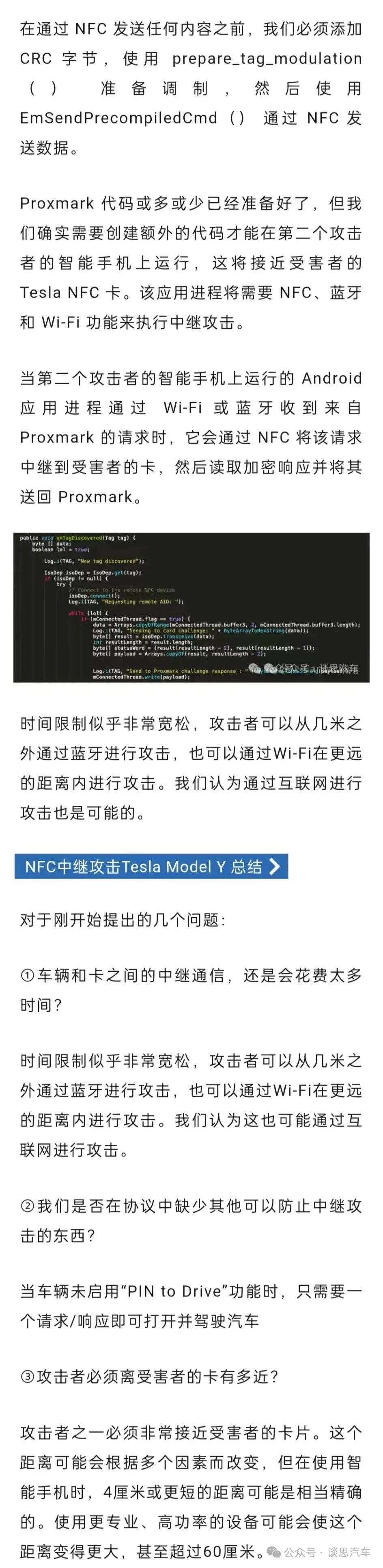

为了成功实施攻击,安全研究人员对Tesla Model Y,在NFC卡和车辆之间使用的NFC协议进行了逆向分析,创建了自定义固件修改,允许Proxmark RDV4.0设备使用Proxmark的BlueShark模块通过蓝牙/Wi-Fi中继NFC通信。

Proxmark(如下图所示)是一款功能强大的通用 RFID 工具,大小相当于一副卡片,旨在窥探、监听和模拟从低频(125kHz)到高频 (13.56MHz) 信号的所有内容。

为了更好地了解车辆和NFC卡之间发生了什么,我们必须对协议进行逆向工程。对于这次攻击,使用Proxmark RDV4.0设备来嗅探这些通信。

下图是结果,说明了使用NFC卡打开车辆时发生的NFC通信。蓝色勾勒的数据包是低级NFC通信,红色勾勒的数据包是应用层(APDU):

关注谈思汽车公众号,后台回复关键词“特斯拉白皮书”,获取PDF文件下载链接。

内容来源:

https://gugesay.com/archives/2098

- THE END -

精品活动推荐

因文章部分文字及图片涉及到引用,如有侵权,请及时联系17316577586,我们将删除内容以保证您的权益。