智能汽车安全新媒体

安全测试是在IT软件产品的生命周期中,检查产品,检验产品符合安全需求定义和产品质量标准的过程;功能测试是检验产品各功能,根据功能测试用例,逐项测试,检查产品是否符合用户要求的功能;渗透测试是模拟恶意黑客攻击方法,评价计算机网络系统安全的评价方法,接下来就来给大家分析一下这三种测试。

01

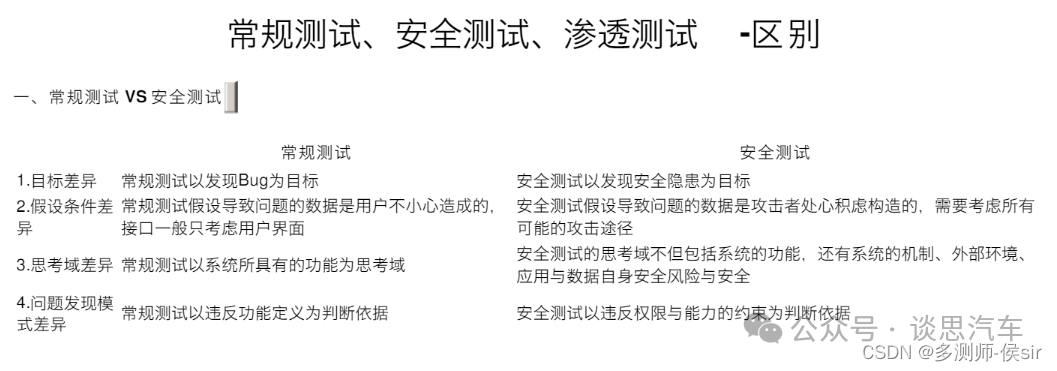

功能测试与安全测试的区别

1、目标不同:

以发现错误为目标,以发现安全问题为目标。

2、假设条件不同:

假设测试导致的数据是由用户意外引起的,界面通常只考虑用户界面。假设安全测试导致问题的数据是攻击者在考虑结构,需要考虑所有可能的攻击。

3、思维区域不同:

测试以系统所具有的功能为思维区域。安全测试的思维领域不仅包括系统的功能,还包括系统的机制、外部环境、应用和数据本身的安全风险和安全属性。

4、发现问题模式不同:

测试以违反功能定义为判断依据。安全测试以违反权限和能力的约束为判断依据。

02

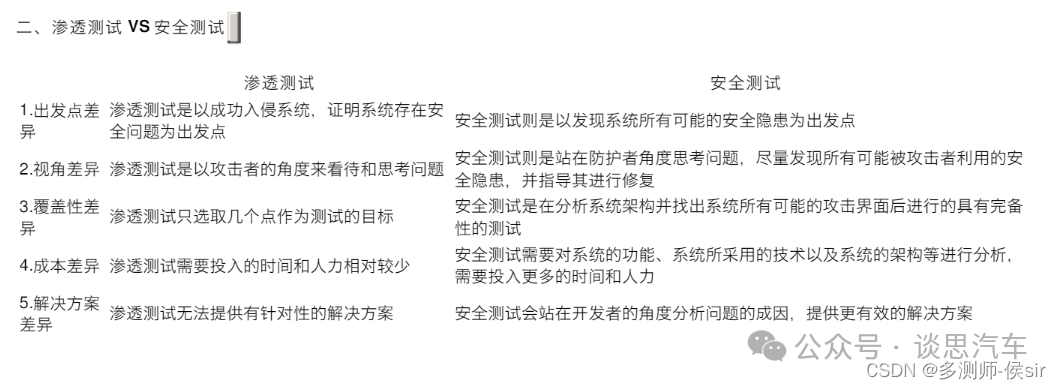

安全测试与渗透测试的区别

与渗透测试的区别:

1、出发点差异:

渗透测试是以成功入侵系统,证明系统存在安全问题为出发点的安全测试,以发现系统可能的安全问题为出发点。

2、视点差异:

渗透测试是从攻击者的角度来看和思考问题,安全测试是从防护者的角度来思考问题,尽量发现可能被攻击者利用的安全问题,指导修复。

3、复盖性差异:

渗透测试只选择一些点作为测试目标,安全测试是分析系统结构,找出系统所有可能的攻击界面后进行的完整测试。

4、成本差异:

安全测试需要分析系统的功能、系统采用的技术和系统的结构等,因此比渗透测试需要更多的时间和人力。

5、解决方案的不同:

渗透测试不能提供有针对性的解决方案,安全测试站在开发人员的角度分析问题的原因,提供更有效的解决方案。

03

安全测试方法

功能测试

采用黑盒测试方法,验证设计安全模块。

例如,用户管理、权限管理、加密系统、认真系统。

对于用户隐私,检查是否在当地保存用户密码,无论是否加密,检查聊天记录、关系链、银行账户等敏感的隐私信息,检查是否加密,检查是否将系统文件、配置文件的明确文件保存在外部设备分需要保存在外部设备中的信息,每次使用前都需要判断信息是否被篡改。

对于文件权限,检查App所在的目录,其权限必须为不允许其他组成员读写。

对于网络传输,检查敏感信息是否在网络传输中加密,重要数据应采用TLS或SSL。http请求默认为明确,如果安全验证和加密机制腐烂,通过网络嗅觉扫描,很容易被推测和模拟请求,也可能被注入。

对运行时的说明保护,对于嵌入说明器的软件,检查XSS、SQL是否有注入脆弱性的webiew应用程序,检查URL是否有欺诈脆弱性。

保护安卓组件的权限,禁止App内部组件被任意第三方程序调用。需要外部调用的部件,请检查调用人员是否有签字限制。

反复升级,检查升级包的完整性、合法性,检查升级包是否被劫持。

接口截取,通过adbshell命令或第三方软件获得root权限,在手机接口截取用户填写的隐私信息,进行恶意行为。

漏洞扫描

安全漏洞扫描可以通过漏洞扫描器自动检测远程或当地主机的安全性。

主机脆弱性扫描器:COPS、Tripewire、Tiger。

网络脆弱性扫描器:Satan、ISSInternetScanner。

模拟攻击实验

冒充形式:

密码推测:黑客识别可用的用户账户,控制机器。

缓冲区溢出:代码层漏洞,指针指向恶意代码,执行恶意指令,获得系统控制权。

第一,理解原理,无论是sql注入、xss还是csrf等,都必须理解入侵原理。否则,测试范围就会扩大。比如有人问我,你测试csrf了吗?测试权限对话劫持了吗?你测试过权利了吗?来源于盗窃用户cookies后的不同操作,如何保证cookies被盗后不被他人使用是测试的关键。这样可以减少各种名词对测试者的伤害。

第二,把原理转换成用例。对于每个页面或功能页面(添加和删除)。首先,判断页面是否需要测试(静态页面不需要sql注入)。然后将原理转换成合适的例子。类似于下图:

04

容易上手的渗透工具推荐

信息搜集工具

| ARL 资产侦察灯塔 | https://github.com/TophantTechnology/ARL |

| AsamF 资产收集工具 | https://github.com/Kento-Sec/AsamF |

| shuize信息搜集 | https://github.com/0x727/ShuiZe_0x727 |

| ENScan 企业信息搜集 | https://github.com/wgpsec/ENScan_GO |

| EHole 指纹探测工具 | https://github.com/EdgeSecurityTeam/EHole |

| ObserverWard指纹识别 | https://github.com/0x727/ObserverWard |

| Dismap 指纹识别 | https://github.com/zhzyker/dismap |

| Naabu 端口扫描 | https://github.com/projectdiscovery/naabu |

| ALLiN 子域名收集 | https://github.com/P1-Team/AlliN |

| OneForAll 子域收集 | https://github.com/shmilylty/OneForAll |

| ksubdomain子域名爆破 | https://github.com/knownsec/ksubdomain |

| subfinder 子域名搜集 | https://github.com/projectdiscovery/subfinder |

| Amass 子域名扫描工具 | https://github.com/OWASP/Amass |

| Payer 子域名挖掘机 | https://github.com/Pik-sec/Payer |

| dirsearch 目录扫描 | https://github.com/maurosoria/dirsearch |

| Phoenix 目录扫描神器 | https://github.com/Pik-sec/Phoenix |

| feroxbuster 目录扫描 | https://github.com/epi052/feroxbuster |

| GitHack泄露利用工具 | https://github.com/lijiejie/GitHack |

| API未授权扫描插件 | https://github.com/API-Security/APIKit |

Web漏洞扫描工具

| railgun漏洞扫描工具 | https://github.com/lz520520/railgun |

| YAKIT漏洞扫描工具 | https://github.com/yaklang/yakit |

| Exphub 漏洞扫描工具 | https://github.com/zhzyker/exphub |

| EasyPen 漏洞扫描工具 | https://github.com/lijiejie/EasyPen |

| MYExploit 漏洞扫描工具 | https://github.com/achuna33/MYExploit |

| scan4all 漏洞扫描工具 | https://github.com/hktalent/scan4all |

| VScan 漏洞扫描工具 | https://github.com/veo/vscan |

| POC-bomber漏洞扫描工具 | https://github.com/tr0uble-mAker/POC-bomber |

| Vulmap web漏洞扫描 | https://github.com/zhzyker/vulmap |

| Komo 漏洞扫描工具 | https://github.com/komomon/Komo |

| xray 被动扫描工具 | https://github.com/chaitin/xray |

| Perun 综合扫描器 | https://github.com/WyAtu/Perun |

| SCAMagicScan漏洞扫描 | https://github.com/SCAMagic/SCAMagicScan |

| Packer Fuzzer Webpack | https://github.com/rtcatc/Packe |

WebShell管理工具

| 哥斯拉Webshell管理 | https://github.com/BeichenDream/Godzilla |

| ByPassGodzilla | https://github.com/Tas9er/ByPassGodzilla |

| AntSword 加载器 | https://github.com/AntSwordProj |

内网扫描工具

| fscan 内网扫描工具 | https://github.com/shadow1ng/fscan |

| nuclei 内网扫描工具 | https://github.com/projectdiscovery/nuclei |

| kscan 内网扫描工具 | https://github.com/lcvvvv/kscan |

| nacs 内网扫描工具 | https://github.com/u21h2/nacs |

| scan4all 内网扫描工具 | https://github.com/hktalent/scan4all |

| VScan 漏洞扫描工具 | https://github.com/veo/vscan |

| LadonGo 漏洞扫描器 | https://github.com/k8gege/LadonGo |

主机提权工具

| PEASS-ng | https://github.com/carlospolop/PEASS-ng |

| Traitor | https://github.com/liamg/traitor |

| LinuxEelvation | https://github.com/Al1ex/LinuxEelvation |

| windows提权检测 | https://github.com/bitsadmin/wesng |

内网穿透工具

| Stowaway 多级代理工具 | https://github.com/ph4ntonn/Stowaway |

| Dog Tunnel端口映射 | https://github.com/vzex/dog-tunnel |

| frp 端口映射 | https://github.com/fatedier/frp |

| iox 端口转发工具 | https://github.com/EddieIvan01/iox |

| spp 隧道代理工具 | https://github.com/esrrhs/spp |

| Neo-reGeorg 代理工具 | https://github.com/L-codes/Neo- |

弱口令爆破工具

| crack 弱口令暴力破解 | https://github.com/niudaii/crack |

| 超级弱口令检查工具 | https://github.com/shack2/SNETCracker |

内容来源:

https://blog.csdn.net/m0_66727391/article/details/124373675

https://www.zhihu.com/question/264285228/answe

- THE END -

精品活动推荐

因文章部分文字及图片涉及到引用,如有侵权,请及时联系17316577586,我们将删除内容以保证您的权益。