智能汽车安全新媒体

01

CAN网络脆弱性

①广播传输,广播传输机制为恶意攻击者监听 CAN 总线数据提供了极大便利,攻击者仅仅通过访问 CAN 网络即可获取所有 ECU需要处理的数据帧;

②缺乏数据加密,可获取总线上传输的明文数据;

③缺乏对数据源的身份认证,恶意攻击者可以接入 CAN 总线仿冒成合法ECU 向 CAN 网络发送数据帧;

④基于优先级的仲裁机制,缺乏对拒绝服务攻击的保护;

⑤有限传输带宽,无法提供强健的访问控制机制;

⑥开放诊断服务,提供了一个开放式的诊断功能,攻击者提供了一个分析并入侵 ECU的有效方法。

基于以上脆弱性,可能存在的攻击有:

①监听攻击。车载 CAN 总线利用广播机制传输数据,在未加密数据的情况下,弱攻击者 ECU-A 可以监听并分析 CAN 总线数据;

②重放攻击。在没有身份认证与数据完整性校验的情况下,强攻击者可以发动重放攻击;

③伪造攻击。在没有身份验证的情况下,发送伪造的数据帧达到控制其他ECU;

④注入攻击。强攻击者利用仲裁机制构造具有较高优先级的 CAN 总线数据帧,长期占据 CAN 总线资源,引发总线拒绝服务,无法为其他ECU 节点提供数据传输服务。强攻击者也可以基于特定的 CAN 数据帧 ID 伪造数据帧,利用注入攻击控制目标 ECU

文章来源:Cyber Security Guide

https://mp.weixin.qq.com/s/6iYZ5XB_xgSXsMooQbMjFA

- THE END -

精品活动推荐

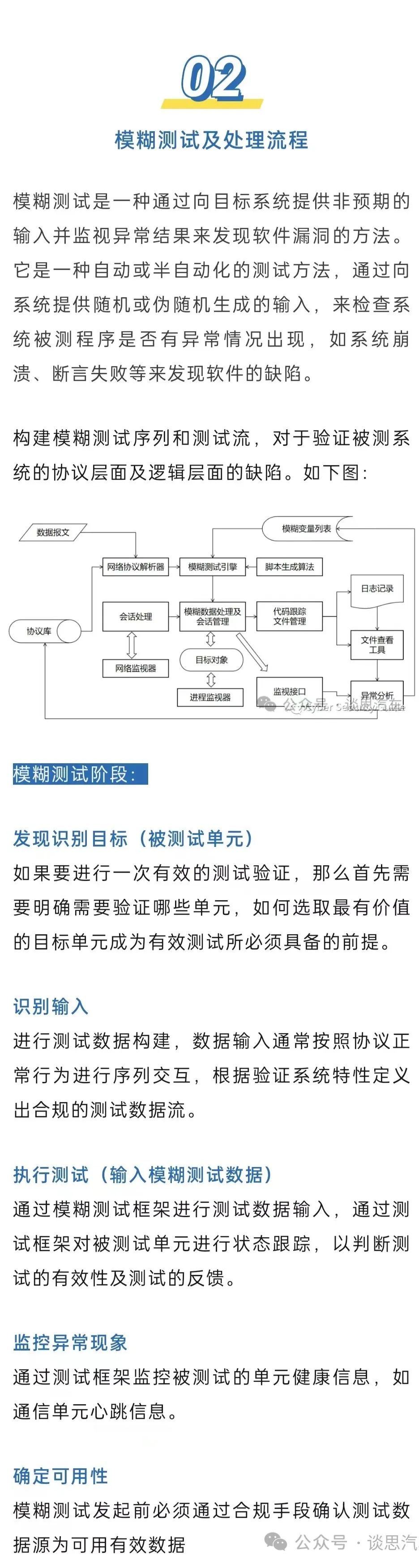

因文章部分文字及图片涉及到引用,如有侵权,请及时联系17316577586,我们将删除内容以保证您的权益。