点击上方蓝字谈思实验室

获取更多汽车网络安全资讯

01

关于SOME/IP和Fuzzing

近年来,汽车行业对于连接车辆的更多数据通信的需求不断增加。更高的数据交换量要求底层通信协议具备更高的带宽,这对车辆中广泛使用的现有通信协议如CAN、LIN、FlexRay等构成了挑战。现有协议的限制使得需要采用新的通信协议来支持汽车行业的新趋势,而汽车以太网则是其中有前途的解决方案之一。

SOME/IP是一种轻量级协议,用于简化进程/设备间的通信,支持过程调用和事件通知。由于其简单和高效的特点,SOME/IP被越来越多的汽车设备采用。随着SOME/IP的出现,SOME/IP应用程序的漏洞检测变得至关重要。

02

SOME/IP协议概述

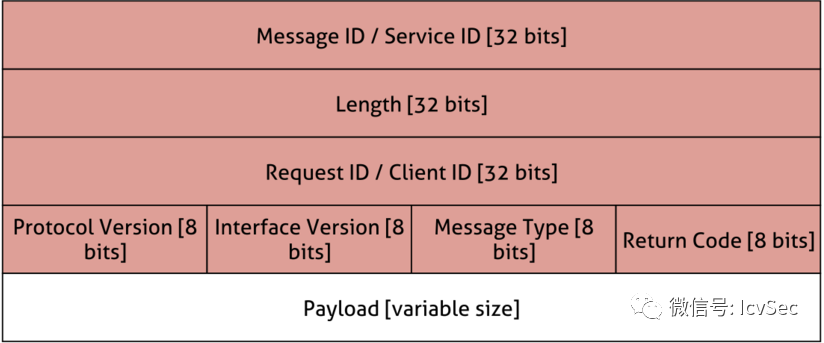

汽车以太网上的众多上层协议中,SOME/IP 是一种专门针对汽车的协议,通过 UDP 协议栈提供基于服务的通信,使不同车辆组件之间进行基于服务的通信成为可能,例如在信息娱乐系统和发动机控制单元之间的通信。SOME/IP 的关键特点之一是其高效地使用单播和组播通信。这使得在组件之间发送控制消息时,网络不会被不必要的流量拥塞。除此之外,SOME/IP 协议还包括远程过程调用(RPC)、服务发现(SD)、服务事件的发布/订阅以及 UDP 消息的分段等功能 。这些功能是通过数据序列化实现的,其中 SOME/IP 消息头被预置到消息的有效载荷前面。消息头包含以下字段:

1.MessageID:标识应用层中的 RPC 调用或事件,其中包含 2 个子字段 ServiceID 和 MethodID;

2.Length:指示从 RequestID 到 SOME/IP 消息结尾的字节数;

3.RequestID:区分用于同一事件的并行使用的数据包,其中包含 2 个子字段 ClientID 和 SessionID;

4.Protocol Version:标识使用的 SOME/IP 头部格式;

5.Interface Version :使用的 SOME/IP 协议的主要版本

6.Message Type :用于区分 SOME/IP 协议中的不同消息类型

7.Return Code :指示请求是否已成功处理。

SOME/IP协议消息头格式 图1

03

灰盒模糊测试

04

如何有效Fuzzing SOME/IP

在现有的方法中,每个模糊测试器实例将管理和运行唯一的测试目标实例。然而,如果测试目标需要某些独特的资源(例如端口,锁定文件等)才能执行,则测试目标只能在每个设备上运行一个实例。在SOME/IP中,服务器应用程序通常在每个设备上运行一个实例,这使得进行并行模糊测试变得具有挑战性。

针对这些挑战,我们介绍一个针对SOME/IP应用程序的灰盒模糊测试工具-Ori。Ori具有两个关键创新点:附加模糊测试模式和结构变异。附加模糊测试模式使Ori能够高效地测试服务器程序,而结构变异使Ori能够有效地生成有效的SOME/IP数据包以到达目标程序的深层路径。通过评估表明,Ori可以准确高效地检测SOME/IP应用程序中的漏洞。

来源:车端

码上报名

2023第六届无人驾驶及智能驾舱中国峰会,5月11-12日,上海

码上报名

AutoSec 7周年年会暨中国汽车网络安全与数据安全合规峰会,5月11-12日,上海

码上报名

AES 2023 第四届中国国际汽车以太网峰会,6月8-9日,上海

更多文章

谈思实验室专注智能汽车信息安全、预期功能安全、自动驾驶、以太网等汽车创新技术,为汽车行业提供最优质的学习交流服务,并依托强大的产业及专家资源,致力于打造汽车产业一流高效的商务平台。