量子一词来自拉丁语quantum,意为“有多少”。

量子不是具体的实体粒子。

量子是能表现出某物理量特性的最小单元。

量子是能量动量等物理量的最小单位。

量子是不可分割的。

密钥真随机且“只使用一次”

与明文等长且按位进行二进制异或操作

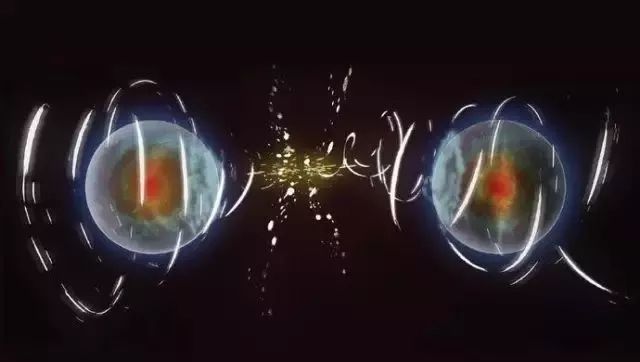

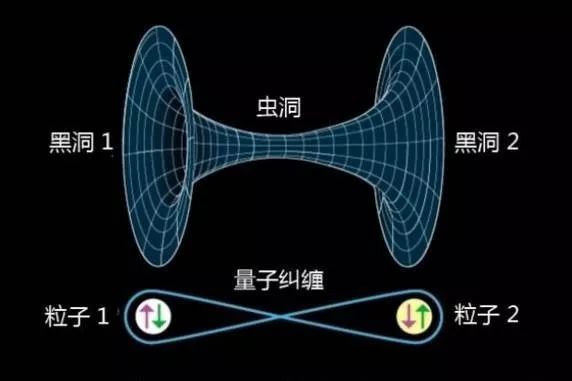

1993年,首次提出了量子通信(Quantum Teleportation)的概念。

1997年,首次实现了未知量子态的远程传输。

2012年,首次成功实现了百公里量级的自由空间量子隐形传态和纠缠分发。

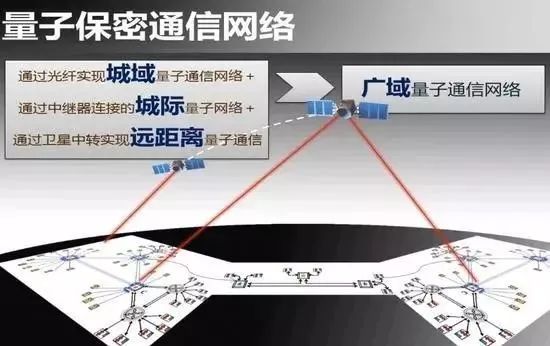

2016年8月16日,世界第一颗量子科学实验卫星“墨子号”成功发射。

2017年7月13日,世界首个大型商用量子通信专网在济南测试成功。

2017年,全球首条量子通信“京沪干线”建成。……

🤞长按图片 扫码申请🤞