也许每个人出生的时候都以为这世界都是为他一个人而存在的,当他发现自己错的时候,他便开始长大

少走了弯路,也就错过了风景,无论如何,感谢经历

更多关于Android安全的知识,可前往:https://blog.csdn.net/ananasorangey/category11955914.html

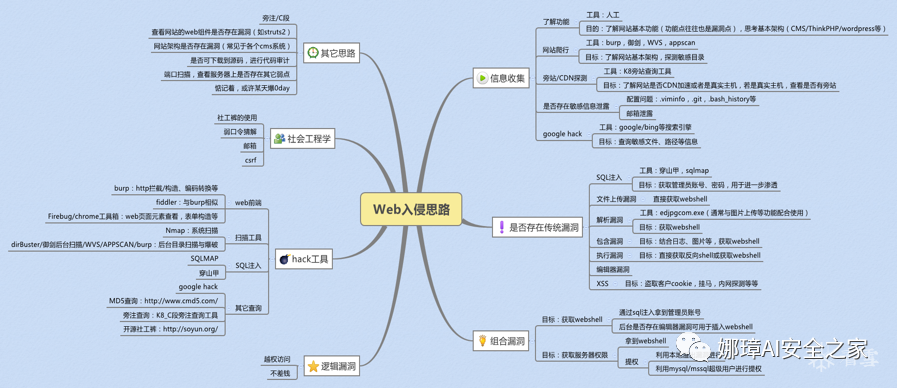

前文分享了安全术语、Web渗透流程,并以内网渗透为案例进行讲解。这篇文章将讲解Windows基础,该部分主要分为三部分内容:系统目录、服务、端口、注册表黑客常用的DOS命令及批处理powershell。基础性文章,希望您喜欢,同时本文参考了作者在CSDN的博客、Cracer教程、i春秋YOU老师分享等,在此感谢,也推荐大家去学习Cracer和YOU大佬的视频。

作者作为网络安全的小白,分享一些自学基础教程给大家,主要是关于安全工具和实践操作的在线笔记,希望您们喜欢。同时,更希望您能与我一起操作和进步,后续将深入学习网络安全和系统安全知识并分享相关实验。总之,希望该系列文章对博友有所帮助,写文不易,大神们不喜勿喷,谢谢!如果文章对您有帮助,将是我创作的最大动力,点赞、评论、私聊均可,一起加油喔~

从2019年7月开始,我来到了一个陌生的专业——网络空间安全。初入安全领域,是非常痛苦和难受的,要学的东西太多、涉及面太广,但好在自己通过分享100篇“网络安全自学”系列文章,艰难前行着。感恩这一年相识、相知、相趣的安全大佬和朋友们,如果写得不好或不足之处,还请大家海涵!

文章目录:

一.Windows基础知识

系统目录

服务

端口

注册表

系统目录

服务

端口

注册表

二.黑客常用的DOS命令

ping和ipconfig等网络命令

关机及对话命令

文件及目录操作命令

net命令

netstat命

at命令

三.Powershell

四.总结

作者的github资源:

逆向分析:https://github.com/eastmountyxz/

SystemSecurity-ReverseAnalysis

网络安全:https://github.com/eastmountyxz/

NetworkSecuritySelf-study

声明:本人坚决反对利用教学方法进行犯罪的行为,一切犯罪行为必将受到严惩,绿色网络需要我们共同维护,更推荐大家了解它们背后的原理,更好地进行防护。网站目前可以访问,后续应该会关闭,初学者可以试试,但切勿破坏。

Windows基础知识包括系统目录、服务、端口、注册表。

1.系统目录

Web服务:搭建网站

DNS服务:用于域名解析

DHCP服务:用于客户机配置可用IP

邮件服务:发送邮件

Telnet服务:Windows远程连接

SSH服务:通过ssh服务连接该主机

FTP服务:文件传输协议服务,为互联网提供文件存储和访问

SMB服务:用于Web连接和客户端与服务器之间的信息沟通

信息收集

目标探测

服务判断

系统判断

角色分析

WinRAR漏洞复现(CVE-2018-20250)及恶意软件自启动劫持

木马原理详解、远程服务器IPC$漏洞及木马植入实验

HKEY_CLASSES_ROOT

管理文件系统。根据在Windows中安装的应用程序的扩展名,该根键指明其文件类型的名称,相应打开该文件所要调用的程序等等信息。

HKEY_CURRENT_USER

管理系统当前的用户信息。在这个根键中保存了本地计算机中存放的当前登录的用户信息,包括用户登录用户名和暂存的密码,在用户登录Windows时,其信息的项拷贝到HKEY_CURRENT_USER中。

HKEY_LOCAL_MACHINE

管理当前系统硬件配置。在这个根键中保存了本地计算机硬件配置数据,此根键下的子关键字包括在SYSTEM.DAT中,用来提供HKEY_LOCAL_MACHINE所需的信息,或者在远程计算机中可访问的一组键中。

HKEY_USERS

管理系统的用户信息。在这个根键中保存了存放在本地计算机口令列表中的用户标识和密码列表,同时每个用户的预配置信息都存储在HKEY_USERS根键中,HKEY_USERS是远程计算机中访问的根键之一。

HKEY_CURRENT_CONFIG

管理当前用户的系统配置。在这个根键中保存着定义当前用户桌面配置如显示器等的数据,该用户使用过的文档列表(MRU)、应用程序配置和其他有关当前用户的Windows中文版安装的信息。

ping -t -l 65550 ip:死亡之ping,发送大于64K的文件并一直ping就成立死亡之ping。

inconfig:查看ip地址,比如“ipconfig /all”,包括计算机名称、IP地址、MAC地址、DNS等。

ipconfig /release:释放ip

ipconfig /renew:重新获得ip

systeminfo:查看系统信息,主要用来检测是否安装了补丁

arp -a:显示ARP缓存的命令,它可以显示电脑上所有的ARP缓存条目。ARP协议是将IP地址映射为MAC地址的协议,其在协议上使用ARP请求及ARP应答报文来实现。

net view:查看局域网内其他计算机名称

telnet:连接远程终端。

color:改变cmd颜色,比如“color a”。

shutdown -s -t 180 -c “你被黑了,系统马上关机”:设置关机,如果需要取消,则输入“shutdown -a”

msg:用于系统命令弹框提示,比如输入msg administrator “hello hacker”。如果某台电脑同时被两名黑客攻击,可以通过该方法和对方交流。

dir:查看当前目录,目录“DIR”表示文件夹,其余表示文件。还包括文件大小和修改时间。

cd:切换目录。输入“cd …”表示返回上一层目录,“cd Software”表示去到当前目录,“D:”表示切换至D盘。

start www.baidu.com:打开网页

start 123.txt:打开123.txt文件,也可以使用“notepad 123.txt”。

type abc.txt:在CMD中打开文件内容,渗透中经常使用。

md file_name:创建目录。

rd file_name:删除文件夹。

ren 原文件名 新文件名:重命名文件名称。

copy:复制文件

move:移动文件

tree:树形列出文件夹结果

net use k:\192.168.1.1\c $:Windows渗透测试中常用命令。比如输入“net use K: \192.168.3.100\c $”,此时磁盘映射多了个C盘。

net use k:\192.168.1.1\c$ /del

net start:查看开启的服务。

net start 服务名:开启服务,比如“net start telnet”、“net start schedule”。

net stop 服务名:停止服务。

net user:查看有哪些用户。调用“net user”查看计算机当前用户。

net uesr 用户名 密码 /add:建立用户。调用“net user xiao /add”添加新用户“xiao”。

net password 密码:更改系统登录密码。

net localGroup administrators 用户名 /add:把用户添加到管理员中,使其具有管理员权限,注意administrator后加s用复数。我们将“xiao”用户添加到管理员中。

net user 账户名:查看账户的属性。输入“net user xiao”,可以看到其为管理员组。

C:\Users\xxxx>net user

\\DESKTOP-xxx 的用户帐户

------------------------------------------------------------------

Administrator DefaultAccount Guest

WDAGUtilityAccount xxxx

命令成功完成。

C:\Users\xiuzhang>net user xiuzhang

用户名 xixx

全名

注释

用户的注释

国家/地区代码 000 (系统默认值)

帐户启用 Yes

帐户到期 从不

上次设置密码 2020/2/3 12:28:17

密码到期 从不

密码可更改 2020/2/3 12:28:17

需要密码 No

用户可以更改密码 Yes

允许的工作站 All

登录脚本

用户配置文件

主目录

上次登录 2020/2/20 11:33:08

可允许的登录小时数 All

本地组成员 *Administrators

全局组成员 *None

命令成功完成。

C:\Users\xiuzhang>

net user guest /active:yes:激活guest用户。

net user guest 12345:用guest用户登录后将密码改为“12345”。

net share:查看本地开启的共享。

net share ipc $:开启ipc $共享(中间无空格,但由于Markdown语法问题作者加空格)。

net share ipc $ /del:删除ipc $共享。

net share c $ /del:删除C盘共享。

netstart -a:查看开启了哪些端口,常用netstat -an。

netstat -n:查看端口的网络连接情况。

netstat -v:查看正在进行的工作。

netstat -an:显示网络连接、路由表和网络接口信息,可以让用户得知目前都有哪些网络连接(IP+端口)正在运作。

tasklist:查看系统进程。调用“taskkill /im cmd.exe”可以结束进程。

netsh:网络工具。常用来创建无线,比如“netsh wlan set hostednetwork mode=allow ssid=cc key=1122334455”。

at id号:开启已注册的某个计划任务,如下图所示,“22:51”执行该关机任务。

at /delete:停止所有计划任务,用参数/yes则不需要确认就直接停止。

at id号 /delete:停止某个已注册的计划任务。

at:查看所有的计划任务。

attrib:文件名(目录名)查看某文件(目录)的属性。

attrib 文件名 -A -R -S -H 或 +A +R +S +H:去掉或添加某文件的存档,只读、系统、隐藏属性;用+则是添加为某属性。

三.Powershell

[网络安全] 二十二.Powershell基础入门及常见用法

[网络安全] 二十三.Powershell基础入门之常见语法及注册表

希望这系列文章对您有所帮助,真的感觉自己技术好菜,要学的知识好多。这是第45篇安全系列文章,从网络安全到系统安全,从木马病毒到后门劫持,从渗透工具到二进制工具,还有Python安全、CTF比赛和漏洞分享。未知攻焉知防,人生漫漫其路远兮,作为初学者,自己真是爬着前行,感谢很多人的帮助,继续爬着,继续加油!

一.Windows基础知识

系统目录

服务

端口

注册表

系统目录

服务

端口

注册表

二.黑客常用的DOS命令

ping和ipconfig等网络命令

关机及对话命令

文件及目录操作命令

net命令

netstat命

at命令

三.Powershell

天行健,君子以自强不息。

地势坤,君子以厚德载物。

(By: Eastmount 2021-07-06 夜于武汉)

前文分享(下面的超链接可以点击喔):

[网络安全] 一.Web渗透入门基础与安全术语普及

[网络安全] 二.Web渗透信息收集之域名、端口、服务、指纹、旁站、CDN和敏感信息

[网络安全] 三.社会工程学那些事及IP物理定位

[网络安全] 四.手工SQL注入和SQLMAP入门基础及案例分析

[网络安全] 五.XSS跨站脚本攻击详解及分类-1

[网络安全] 六.XSS跨站脚本攻击靶场案例九题及防御方法-2

[网络安全] 七.Burp Suite工具安装配置、Proxy基础用法及暴库入门

[网络安全] 八.Web漏洞及端口扫描之Nmap、ThreatScan和DirBuster

[网络安全] 九.Wireshark安装入门及抓取网站用户名密码-1

[网络安全] 十.Wireshark抓包原理、ARP劫持、MAC泛洪及数据追踪

[网络安全] 十一.Shodan搜索引擎详解及Python命令行调用

[网络安全] 十二.文件上传漏洞 (1)基础原理及Caidao入门知识

[网络安全] 十三.文件上传漏洞 (2)常用绕过方法及IIS6.0解析漏洞

[网络安全] 十四.文件上传漏洞 (3)编辑器漏洞和IIS高版本漏洞及防御

[网络安全] 十五.文件上传漏洞 (4)Upload-labs靶场及CTF题目01-10

[网络安全] 十六.文件上传漏洞 (5)绕狗一句话原理和绕过安全狗

[网络安全] 十八.Metasploit技术之基础用法万字详解及MS17-010漏洞

[网络安全] 十九.Metasploit后渗透技术之信息收集和权限提权

[网络安全] 二十.Metasploit后渗透技术之移植漏洞、深度提权和后门

[网络安全] 二十一.Chrome密码保存渗透解析、Chrome蓝屏漏洞及音乐软件漏洞复现

[网络安全] 二十二.Powershell基础入门及常见用法-1

[网络安全] 二十三.Powershell基础入门之常见语法及注册表操作-2

[网络安全] 二十四.Web安全学习路线及木马、病毒和防御初探

[网络安全] 二十五.虚拟机VMware+Kali安装入门及Sqlmap基本用法

[网络安全] 二十六.SQL注入之揭秘Oracle数据库注入漏洞和致命问题(Cream老师)

[网络安全] 二十七.Vulnhub靶机渗透之环境搭建及JIS-CTF入门和蚁剑提权示例(1)

[网络安全] 二十八.Vulnhub靶机渗透之DC-1提权和Drupal漏洞利用(2)

[网络安全] 二十九.小白渗透之路及Web渗透技术总结(i春秋YOU老师)

[网络安全] 三十.Vulnhub靶机渗透之bulldog信息收集和nc反弹shell(3)

[网络安全] 三十一.Sqlmap基础用法、CTF实战及请求参数设置万字详解

[网络安全] 三十二.Python攻防之获取Windows主机信息、注册表、U盘痕迹和回收站(1)

[网络安全] 三十三.Python攻防之正则表达式、网络爬虫和套接字通信入门(2)

[网络安全] 三十四.Python攻防之实现IP及端口扫描器、多线程C段扫描器(3)

[网络安全] 三十五.Python攻防之弱口令、自定义字典生成及网站防护(4)

[网络安全] 三十六.津门杯CTF的Web Write-Up万字详解(SSRF、文件上传、SQL注入、代码审计、中国蚁剑)

[网络安全] 三十七.实验吧七道入门CTF题目(Web渗透和隐写方向)

[网络安全] 三十八.WHUCTF (1)SQL脚本盲注和命令执行绕过(easy_sqli、ezcmd)

[网络安全] 三十九.WHUCTF (2)代码审计和文件包含漏洞绕过(ezphp、ezinclude)

[网络安全] 四十.WHUCTF (3)一道非常经典的文件上传漏洞题(冰蝎蚁剑详解)

[网络安全] 四十一.WHUCTF (4)三道隐写基础题目(文字解密、图片解密、佛语解码)

[网络安全] 四十二.WHUCTF (5)两道隐写和一道逆向基础题(冰蝎流量解密、动静态逆向)

[网络安全] 四十三.强网杯CTF的Web Write-Up(上) 寻宝、赌徒、EasyWeb、pop_master

[网络安全] 四十四.网络安全术语及Web渗透流程入门普及(1)

[网络安全] 四十五.Windows安全基础、注册表和安全常用DOS命令(2)

你以为你有很多路可以选择,其实你只有一条路可以走