也许每个人出生的时候都以为这世界都是为他一个人而存在的,当他发现自己错的时候,他便开始长大

少走了弯路,也就错过了风景,无论如何,感谢经历

关于Android安全的知识,可前往:https://blog.csdn.net/ananasorangey/category11955914.html

注:博主同学打算闭关学习一段时间。在闭关之前,帮同学们找到了一位高质量博主杨秀璋老师,后续较长一段时间会转载杨秀璋老师公众号的专栏,对Web安全、系统安全、AI安全、Python人工智能等感兴趣的,可以前往杨秀璋老师的CSDN博客或微信公众号

作者作为网络安全的小白,分享一些自学基础教程给大家,主要是关于安全工具和实践操作的在线笔记,希望您们喜欢。同时,更希望您能与我一起操作和进步,后续将深入学习网络安全和系统安全知识并分享相关实验。总之,希望该系列文章对博友有所帮助,写文不易,大神们不喜勿喷,谢谢!如果文章对您有帮助,将是我创作的最大动力,点赞、评论、私聊均可,一起加油喔~

从2019年7月开始,我来到了一个陌生的专业——网络空间安全。初入安全领域,是非常痛苦和难受的,要学的东西太多、涉及面太广,但好在自己通过分享100篇“网络安全自学”系列文章,艰难前行着。感恩这一年相识、相知、相趣的安全大佬和朋友们,如果写得不好或不足之处,还请大家海涵!

文章目录:

一.常用术语

二.渗透测试流程

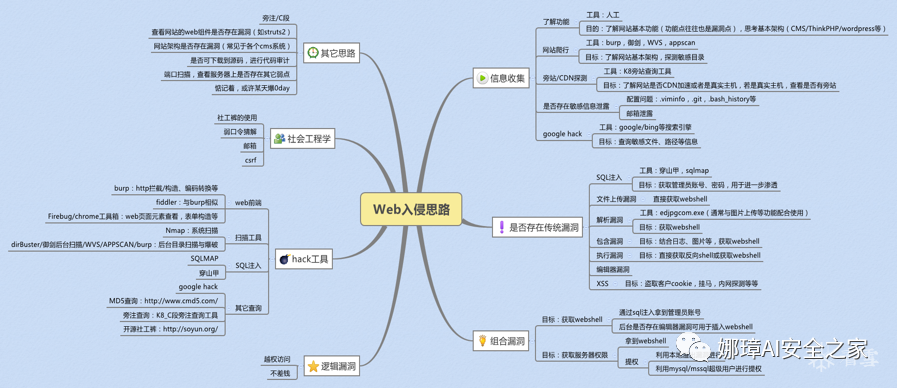

三.渗透技术整体框架

1.信息收集

2.外网入口

3.权限维持与提升

4.内网渗透

四.常见的技术手段

1.常见技术概念

2.历史案例分析

五.环境配置

1.虚拟机应用配置

2.HTTP协议

3.网站搭建配置

六.总结

作者的github资源:

逆向分析:https://github.com/eastmountyxz/

SystemSecurity-ReverseAnalysis

网络安全:https://github.com/eastmountyxz/

NetworkSecuritySelf-study

声明:本人坚决反对利用教学方法进行犯罪的行为,一切犯罪行为必将受到严惩,绿色网络需要我们共同维护,更推荐大家了解它们背后的原理,更好地进行防护。网站目前可以访问,后续应该会关闭,初学者可以试试,但切勿破坏。

脚本(asp、php、jsp):编写网站的语言

html(css、js、html):超文本标记语言,解释给浏览器的静态编程语言

HTTP/HTTPS协议:通讯标准,明文或密文

CMS(B/S):网站内容管理系统,常见的比如Discuz、DedeCMS、Wordpress等,针对CMS漏洞进行渗透测试

MD5:加密算法,得到加密后的hash值

肉鸡、抓鸡、跳板:被控制的电脑称为肉鸡,控制过程叫抓鸡;如果直接攻击会暴露IP,此时通过已经拿下的电脑进行攻击,则称为跳板

一句话、小马、大马:比如 ,本身一句话木马是没有危害的,它通过预处理全局变量来执行POST参数

webshell、提权、后门:网站后门可称为webshell

源码打包、脱裤:源码打包和数据库脱裤都是常见的手段,但无法脱裤一定不去执行

嗅探、扫描、注入、上传、提权、rookit

0day、1day、nday

代码审计

1.注入injection

将不安全的命令发送给解析器,产生类似于SQL注入、NoSQL注入、OS注入和LDAP注入的缺陷。攻击者可以构造恶意数据通过注入缺陷的解析器执行没有权限的非预期命令或访问数据。

2.失效的身份认证

通过错误使用应用程序的身份认证和会话管理功能,攻击者能够破译密码、密钥或会话令牌,或者暂时或永久的冒充其他用户的身份。

3.敏感数据泄露

通常敏感信息包括密码、财务数据、医疗数据等,由于Web应用或API未加密或不正确的保护敏感数据,这些数据极易遭到攻击者利用。由于未加密的信息极易遭到破坏和利用,因此我们应该加强对敏感数据的保护,Web应用应该在传输数据、存储数据以及浏览器交互数据时进行加密,保证数据安全。

4.外部实体 XXE

XXE全称为XML External Entity attack,即XML外部实体注入攻击,早期或配置错误的XML处理器评估了XML文件外部实体引用,攻击者可以利用这个漏洞窃取URI文件处理器的内部文件和共享文件、监听内部扫描端口、执行远程代码和实施拒绝服务攻击。

5.失效的访问控制

通过身份验证的用户,可以访问其他用户的相关信息。攻击者可以利用这个漏洞去查看未授权的功能和数据,如访问用户的账户、敏感文件、获取和正常用户相同的权限等。

6.安全配置错误

安全配置错误是比较常见的漏洞,由于操作者的不当配置,导致攻击者可以利用这些配置获取更高的权限,安全配置错误可以发生在各个层面,包含平台、web服务器、应用服务器、数据库、架构和代码。

7.跨站脚本攻击 XSS

当应用程序的网页中包含不受信任的、未经恰当验证、转义的数据,或使用HTML、JavaScript的浏览器API更新现有网页时,就会出现XSS漏洞,跨站脚本攻击是最普遍的Web应用安全漏洞,甚至在某些安全平台都存在XSS漏洞。它会执行攻击者在浏览器中的脚本,并劫持用户会话,破坏网站或用户重定向到恶意站点,使用XSS甚至可以执行拒绝服务攻击。

8.不安全的反序列化

它可以导致远程代码执行、重放攻击、注入攻击或特权升级攻击。

9.使用含有已知漏洞的组件

组件(如库、框架或软件模块)拥有应用程序相同的权限,如果应用程序中含有已知漏洞,攻击者可以利用漏洞获取数据或接管服务器。同时,使用这些组件会破坏应用程序防御,造成各种攻击产生严重的后果。

10.不足的日志记录和监控

这个和等保有一定的关系,不足的日志记录和监控,以及事件响应缺失或无效的集成,使攻击者能够进一步攻击系统、保持持续性的或攻击更多的系统,以及对数据的不当操作。

确定目标:目标包括网站、系统、网段等

信息收集:占渗透测试大部分时间,信息收集越全面后续的渗透越容易,包括IP、端口、协议、旁站、C段、whois、DNS、后台URL、CMS、身份、邮箱、社工等

漏洞探测:常见漏洞包括SQL注入、XSS、越权、文件上传、Bash、下载漏洞、文件包含、变量覆盖、代码执行、文件泄露等

漏洞验证:建议撰写POC,避免撰写EXP。(POC是指漏洞验证,英文为Proof of Concept ,表示一段漏洞证明的代码;EXP是指漏洞利用,全称Exploit,指利用系统漏洞进行攻击的动作;Payload是“有效载荷”,指成功exploit之后,真正在目标系统执行的代码或指令;Shellcode是Payload的一种,由于其建立正向/反向shell而得名)

编写报告

信息整理

获取所需

信息分析

黑盒测试:仅给出URL或网站,对其进行渗透测试或攻击

白盒测试:给出网站账号密码或服务器账号密码,进行渗透测试

端口信息:Nmap扫描

8080端口

Web漏洞及端口扫描之Nmap、ThreatScan和DirBuster工具

IP信息:C段扫描、撒旦、Zoomeye、fofa等

183.232.231.174

Python攻防之多线程、C段扫描和数据库编程

域名信息收集:二级域名爆破、域名注册信息

www.baidu.com

Web渗透之网站信息、域名信息、端口信息、敏感信息及指纹信息收集

应用识别:网站CMS识别、目录扫描、信息泄露识别(git、svn等)

网站管理系统

Python构建Web目录扫描器及ip代理池

hack the box渗透之DirBuster扫描路径及Sqlmap高级注入用法

Web服务器

V*N服务器

邮箱服务器

APK逆向

WIFI接口

其他

注入

从数据库原理学习网络攻防及防止SQL注入

虚拟机VMware+Kali安装入门及Sqlmap基本用法

Sqlmap基础用法、CTF实战及请求参数设置

文件上传

文件上传漏洞和Caidao入门及防御原理(一)

文件上传漏洞和IIS6.0解析漏洞及防御原理(二)

文件上传漏洞、编辑器漏洞和IIS高版本漏洞及防御(三)

文件上传漏洞之Upload-labs靶场及CTF题目01-10(四)

文件上传漏洞之绕狗一句话原理和绕过安全狗(六)

XSS

XSS跨站脚本攻击原理及代码攻防演示(一)

CSRF

CSRF跨站请求伪造 - 时光偏执

XXE

XXE XML外部实体注入 - bylfsj

SSRF

Web安全 SSRF服务端请求伪造 - 小白安全

信息泄露

Web渗透之网站信息、域名信息、端口信息、敏感信息及指纹信息收集

弱口令

Python攻防之弱口令、自定义字典生成及网站暴库防护

社会工程学

社会工程学之基础概念、IP获取、IP物理定位、文件属性

权限提升

当我们从外部网络进入内网时,通常是低级权限的,此时需要将低权限提升至高权限,比如普通权限提升至管理员权限。

权限维护

通过外网入口进入到公司内网之后,接下来应该巩固我们的成果,或者设置一个后门方便我们下次直接从外部网络进入内网,这称之为权限维护。

Web后门

系统后门

内网信息收集

工作组和域

横向扩展和纵向扩展

第一步,信息收集及技术性弱点识别,通过技术性手段拿下公司DMZ区的门户网站这台服务器。

第二步,通过门户网站服务器进入到公司的内部网络,我们称之为跳板。接着进行权限的维持和提升,下次再进行攻击时不需要重新收集信息,以门户网站作为据点,对内网进行渗透。

第三步,内网渗透并横纵向扩展获取相关信息。

对应用:包括对外网站、对外服务器、公众号&小程序

对人:包括V*N、邮箱、Github、云盘

对办公区:包括营业厅(网线插拔-物理黑客)、办公中心、数据中心

应用层漏洞攻击

SQL注入、文件上传、XSS

系统层漏洞攻击

Windows漏洞利用、0day漏洞、方程式组织武器

供应链攻击

涉及推送攻击(更新推送 \ 广告推送 \ 插件推送)、设置后门、开发工具和开发环境、源代码存储库、镜像感染、假冒产品。其攻击场景是通过攻击软件开发商控制目标,通过攻击开发者下载软件入口,以开发者开发程序植入为目标,从而感染整条供应链。

举个例子,一个公司的网络安全做得再好,补丁杀毒防火墙都设置,但如果它采购的服务器或安装的软件,从上游供应商购买时就被植入了木马或后门,是不是很可怕,这种攻击很常见。

信任源攻击

涉及托管IT提供商(域名 \ 云主机 \ 云办公)、基础办公系统提供商(内部OA \ 财务 \ 项目管理 \ 代码管理 \ 邮件等系统开发)、IT承包商(V*N联入\ 源代码)。攻击场景是通过攻击托管IT提供商控制目标,攻击域名托管商、云主机托管商、云办公提供商(文档 \ 网盘 \ 邮件),从而控制权限、劫持挂马、获取敏感信息等。同时,也可以通过攻击基础办公系统提供商。

举个例子,通过外网业务层的应用漏洞进行攻击获取网站权限,并且通过网站权限进行内网漫游(漫游即对内部网络进行扫描渗透)。

第一步,全面收集信息

通过全面信息收集,找到与目标相关的信息网站。

第二步,寻找有用线索

深入分析并发现网站源码内存在真实IP泄露。

第三步,进一步搜集和利用有用信息

针对真实IP开展端口扫描,找到对应的端口和服务BBS。该网站存在一个信息泄露的漏洞,通过目录扫描找到泄露的账号密码,即在BBS的日志内搜索并成功解密出用户账号和密码信息。

第四步,利用有用信息进入内网

登录BBS系统,发现并利用跟帖上传处漏洞,上传shell(网页后门)成功拿下该服务器system权限,进入内网。system权限是最高权限,该案例免去了权限维持与提升步骤。

第五步,内网横向扩展

通过弱口令、历史漏洞等方式,成功拿下内网多台服务器权限,并从中找到了1个涉及多个目标服务器的密码本,此时已成功进入了目标网络的核心业务网段。结合前期收集到的信息,成功登录目标重大项目库的源码服务器,针对源码进行深入分析,从配置文件中找到了系统运维邮件账号和密码,并成功进入运维邮箱。

第六步,作为白帽子,立刻告诉该网站管理员并对网站进行维护,提升安全等级及修复漏洞补丁

如果你是一名安全初学者,你需要先学会搭建环境和相关基础,然后再一步一个脚印的学习进步,下面介绍环境配置相关知识。

虚拟机应用配置

系统安装

HTTP协议

网站搭建配置

HTTP客户端发起一个请求,建立一个到服务器指定端口的TCP连接。

HTTP服务器则在那个端口监听客户端发送过来的请求。一旦收到请求,服务器向客户端发回一个状态行,比如成功访问的状态码为“HTTP/1.1 200 OK”,同时返回响应消息,包括请求文件、错误消息、或者其它一些信息。

protocol :// hostname[:port] / path / [parameters][?query]#fragment

index.php

index.asp

index.jsp

# -*- coding:utf-8 -*-

import urllib

import webbrowser as web

url = "http://www.baidu.com

content = urllib.urlopen(url)

print content.info() #头信息

print content.geturl() #请求url

print content.getcode() #http状态码

#保存网页至本地并通过浏览器打开

open("baidu.html","w").write(content.read())

web.open_new_tab("baidu.html")

突破服务器访问限制ip

HTTP头注入攻击

采用GET方法,浏览器会与表单处理服务器建立连接,然后直接在一个传输步骤中发送所有的表单数据,浏览器会将数据直接附在表单的 action URL之后,两者之间用问号进行分隔。这种方法传递数据数据量较小,并且不安全。形如:

http://www.example.com/login?name=me&pwd=123456

采用POST方法,浏览器将会按照下面两步来发送数据。首先,浏览器将与 action属性中指定的表单处理服务器建立联系,一旦建立连接之后,浏览器就会按分段传输的方法将数据发送给服务器。在服务器端,一旦POST样式的应用程序开始执行时,就应该从一个标志位置读取参数,而一旦读到参数,在应用程序能够使用这些表单值以前,必须对这些参数进行解码。用户特定的服务器会明确指定应用程序应该如何接受这些参数。对那些有许多字段或是很长的文本域的表单来说,就应该采用 POST 方法来发送。同时,POST方法的安全性更高。形如:

http://www.example.com/login

网站安全狗:面向网站安全,包括网马扫描及查杀(自有引擎,只针对网页木马);网马主动防御功能(可主动拦截网马上传和访问的动作);防SQL注入功能、防XSS跨站攻击功能;防盗链防下载;以及防止CC攻击。

服务器安全狗:面向服务器安全的,包括基于内核驱动的抗DDOS攻击、抗ARP攻击、抗WEB CC攻击功能;基于内核驱动的文件系统主动保护功能(可防止文件被篡改、保护系统文件);基于内核驱动的服务器其他方面的主动防御功能(系统账号、注册表、远程登陆等方面的保护);以及服务器全面优化及体检功能。

安全狗服云:基于云端的监控和保护。安全狗服云利用云计算技术,为用户构造一个全面的服务器和网站的监控和防护平台,利用这个平台,用户可以做到24小时的服务器健康监控、资源监控和资源告警;24小时的服务器可用性监控;网站安全云扫描,发现网站存在的各种漏洞;基于云端技术的网站防篡改功能,保障网站文件不被非法修改。

$a='b';

$$a='assert';

$b($_POST[fox]);

?>

企业建站系统:MetInfo(米拓)、蝉知、SiteServer CMS(.net平台)等

B2C商城系统:商派shopex、ecshop、hishop、xpshop等

门户建站系统:DedeCMS(织梦,PHP+MYSQL)、帝国CMS(PHP+mysql)、PHPCMS、动易、cmstop,dianCMS(易点CMS,.net平台)等

博客系统:wordpress、Z-Blog等

论坛社区:discuz、phpwind、wecenter等

问答系统:Tipask、whatsns等

知识百科系统:HDwiki

B2B门户系统:destoon、B2Bbuilder、友邻B2B等

人才招聘网站系统:骑士CMS、PHP云人才管理系统

房产网站系统:FangCms等;

在线教育建站系统:kesion(科汛,ASP)、EduSoho网校

电影网站系统:苹果cms、ctcms、movcms等

小说文学建站系统:JIEQI CMS

了解常见术语

熟悉渗透测试流程

熟练操作虚拟机配置及系统安装

学会搭建网站测试环境

掌握常见CMS框架

熟悉网络基础知识,包括HTTP、协议、GET和POST等

一.常用术语

二.渗透测试流程

三.渗透技术整体框架

1.信息收集

2.外网入口

3.权限维持与提升

4.内网渗透

四.常见的技术手段

1.常见技术概念

2.历史案例分析

五.环境配置

1.虚拟机应用配置

2.HTTP协议

3.网站搭建配置

天行健,君子以自强不息。

地势坤,君子以厚德载物。

(By: Eastmount 2021-07-05 夜于武汉)

前文分享(下面的超链接可以点击喔):

[网络安全] 一.Web渗透入门基础与安全术语普及

[网络安全] 二.Web渗透信息收集之域名、端口、服务、指纹、旁站、CDN和敏感信息

[网络安全] 三.社会工程学那些事及IP物理定位

[网络安全] 四.手工SQL注入和SQLMAP入门基础及案例分析

[网络安全] 五.XSS跨站脚本攻击详解及分类-1

[网络安全] 六.XSS跨站脚本攻击靶场案例九题及防御方法-2

[网络安全] 七.Burp Suite工具安装配置、Proxy基础用法及暴库入门

[网络安全] 八.Web漏洞及端口扫描之Nmap、ThreatScan和DirBuster

[网络安全] 九.Wireshark安装入门及抓取网站用户名密码-1

[网络安全] 十.Wireshark抓包原理、ARP劫持、MAC泛洪及数据追踪

[网络安全] 十一.Shodan搜索引擎详解及Python命令行调用

[网络安全] 十二.文件上传漏洞 (1)基础原理及Caidao入门知识

[网络安全] 十三.文件上传漏洞 (2)常用绕过方法及IIS6.0解析漏洞

[网络安全] 十四.文件上传漏洞 (3)编辑器漏洞和IIS高版本漏洞及防御

[网络安全] 十五.文件上传漏洞 (4)Upload-labs靶场及CTF题目01-10

[网络安全] 十六.文件上传漏洞 (5)绕狗一句话原理和绕过安全狗

[网络安全] 十八.Metasploit技术之基础用法万字详解及MS17-010漏洞

[网络安全] 十九.Metasploit后渗透技术之信息收集和权限提权

[网络安全] 二十.Metasploit后渗透技术之移植漏洞、深度提权和后门

[网络安全] 二十一.Chrome密码保存渗透解析、Chrome蓝屏漏洞及音乐软件漏洞复现

[网络安全] 二十二.Powershell基础入门及常见用法-1

[网络安全] 二十三.Powershell基础入门之常见语法及注册表操作-2

[网络安全] 二十四.Web安全学习路线及木马、病毒和防御初探

[网络安全] 二十五.虚拟机VMware+Kali安装入门及Sqlmap基本用法

[网络安全] 二十六.SQL注入之揭秘Oracle数据库注入漏洞和致命问题(Cream老师)

[网络安全] 二十七.Vulnhub靶机渗透之环境搭建及JIS-CTF入门和蚁剑提权示例(1)

[网络安全] 二十八.Vulnhub靶机渗透之DC-1提权和Drupal漏洞利用(2)

[网络安全] 二十九.小白渗透之路及Web渗透技术总结(i春秋YOU老师)

[网络安全] 三十.Vulnhub靶机渗透之bulldog信息收集和nc反弹shell(3)

[网络安全] 三十一.Sqlmap基础用法、CTF实战及请求参数设置万字详解

[网络安全] 三十二.Python攻防之获取Windows主机信息、注册表、U盘痕迹和回收站(1)

[网络安全] 三十三.Python攻防之正则表达式、网络爬虫和套接字通信入门(2)

[网络安全] 三十四.Python攻防之实现IP及端口扫描器、多线程C段扫描器(3)

[网络安全] 三十五.Python攻防之弱口令、自定义字典生成及网站防护(4)

[网络安全] 三十六.津门杯CTF的Web Write-Up万字详解(SSRF、文件上传、SQL注入、代码审计、中国蚁剑)

[网络安全] 三十七.实验吧七道入门CTF题目(Web渗透和隐写方向)

[网络安全] 三十八.WHUCTF (1)SQL脚本盲注和命令执行绕过(easy_sqli、ezcmd)

[网络安全] 三十九.WHUCTF (2)代码审计和文件包含漏洞绕过(ezphp、ezinclude)

[网络安全] 四十.WHUCTF (3)一道非常经典的文件上传漏洞题(冰蝎蚁剑详解)

[网络安全] 四十一.WHUCTF (4)三道隐写基础题目(文字解密、图片解密、佛语解码)

[网络安全] 四十二.WHUCTF (5)两道隐写和一道逆向基础题(冰蝎流量解密、动静态逆向)

[网络安全] 四十三.强网杯CTF的Web Write-Up(上) 寻宝、赌徒、EasyWeb、pop_master

[网络安全] 四十四.网络安全术语及Web渗透流程入门普及(1)