也许每个人出生的时候都以为这世界都是为他一个人而存在的,当他发现自己错的时候,他便开始长大

少走了弯路,也就错过了风景,无论如何,感谢经历

本篇文章遇到排版混乱的地方,可点击文末阅读原文或前往该地址:https://orangey.blog.csdn.net/article/details/125079251

更多关于Android安全的知识,可前往:https://blog.csdn.net/ananasorangey/category11955914.html

Android 界面劫持是指在Android系统中,恶意软件通过监控目标软件的运行,当检测到当前运行界面为某个被监控应用的特定界面时(一般为登录或支付界面),弹出伪造的钓鱼页面,从而诱导用户输入信息,最终窃取用户的隐私(恶意盗取用户账号、卡号、密码等信息),或者利用假冒界面进行钓鱼欺诈

目前,还没有什么专门针对Activity劫持的防护方法,因为,这种攻击是用户层面上的,目前还无法从代码层面上根除。但是,可以适当地在APP中给用户一些警示信息,提示用户其登陆界面以被覆盖,并给出覆盖正常Activity的类名

Android 界面劫持常见攻击手段:

监听系统Logocat日志,一旦监听到发生Activity界面切换行为,即进行攻击,覆盖上假冒Activity界面实施欺骗

监听系统API,一旦恶意程序监听到相关界面的API组件调用,即可发起攻击

5.0以下机型枚举获取栈顶Activity,监控到目标Activity出现,即可发起攻击

恶意启动Service监听目标应用,在切换到目标Activity时,弹出对话框劫持当前界面迷惑用户

逆向APK,恶意攻击者通过反编译和逆向分析APK,了解应用的业务逻辑之后针对性的进行Activity界面劫持攻击

Activity劫持一般分为两种:

第一种:手机里面安装了恶意程序,恶意程序会注册一个Receiver,响应android.intent.action.BOOT_COMPLETED事件,这个Service会启动一个定时器,不停的循环查询当前运行的进程。一旦当前的进程正是我们要劫持的,并运行在前台,立马使用FLAG_ACTIVITY_NEW_TASK启动自己的恶意应用界面处于栈顶,用户看到的就是恶意应用的界面,获取用户输入的隐私信息,并发送到服务器

第二种:Android中启动一个Activity常用的方法是startActivity。startActivity的参数时Intent,这个Intent有两种设置方式,如下:

通过设置action,系统找到接收该action的Activity,然后启动

明确指定要启动的Activity所在的包和Activity的对应的类名

当一个应用程序通过action来启动某个Activity时,另一个恶意应用可以创建一个同样的action来接收Activity。在Android应用中,如果存在多个Activity接收同一个action,那么就会提供一个选择列表让用户进行选择。一旦用户选错了,就进入了恶意程序的界面,当用户输入隐私信息,有可能被恶意程序将数据发送给服务器,导致用户信息泄露

uihijack.apk下载地址:https://github.com/yanghaoi/android_app

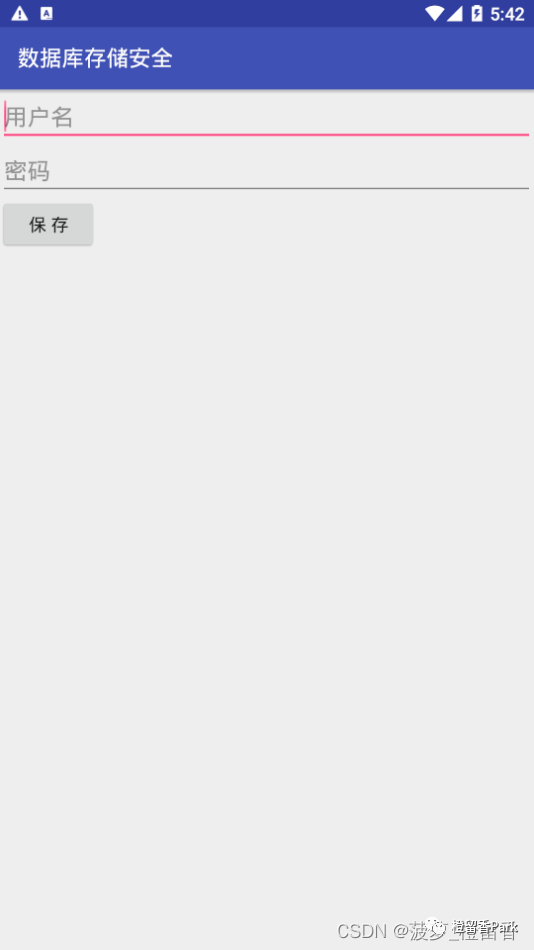

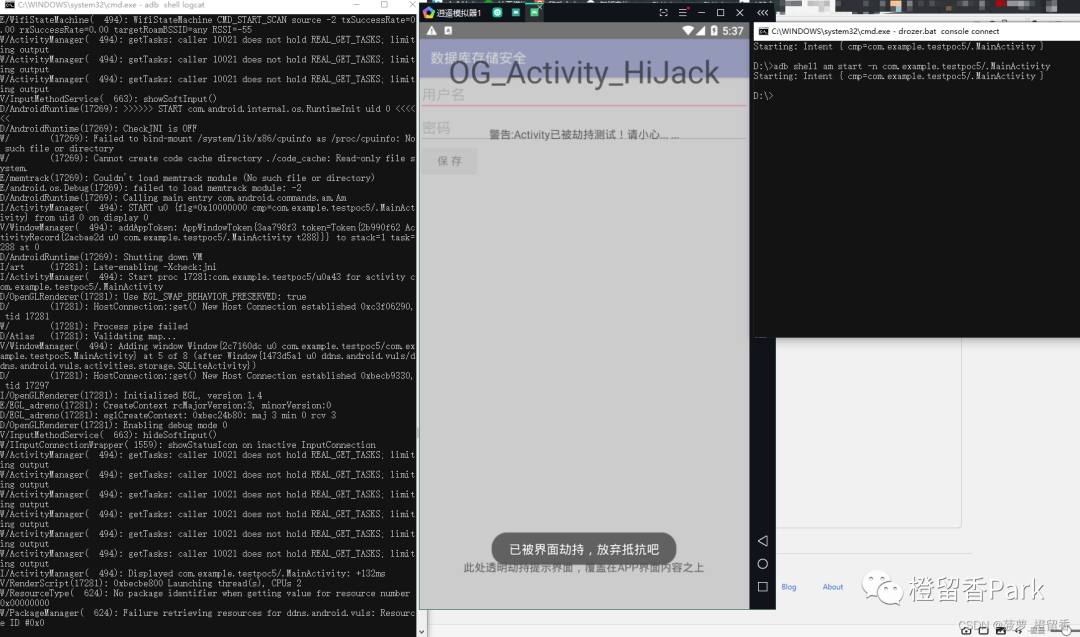

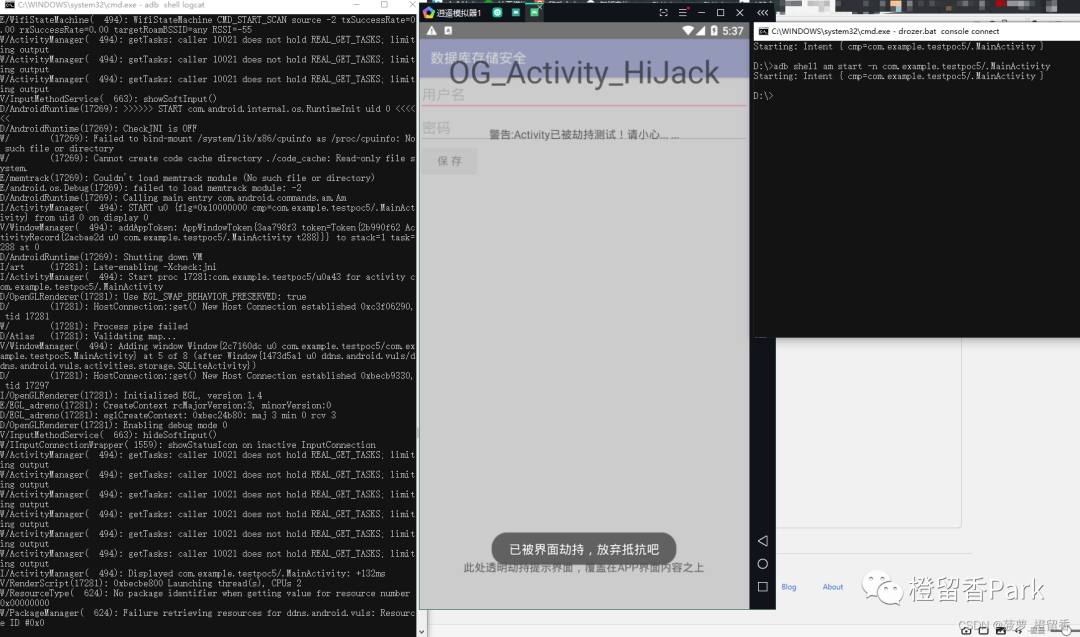

安装uihijack.apk,使用activity 界面劫持工具,首先打开要劫持的应用界面

然后,通过adb在当前应用界面打开进行界面劫持,此时当前应用APP的Activity界面挂上了一层新的界面被覆盖,执行如下命令:

adb shell am start -n com.example.testpoc5/.MainActivity

根据uihijack,改了一下,并把一些自行编译容易出错的地方放出来,如下:

根据uihijack,改了一下,并把一些自行编译容易出错的地方放出来,如下:

MainActivity代码:

package com.example.testpoc5;

import android.app.Activity;

import android.os.Bundle;

import android.view.Menu;

import android.view.MenuItem;

import android.widget.Toast;

import android.content.Context;

public class MainActivity extends Activity {

private Context context;// 定义context

@Override

protected void onCreate(Bundle savedInstanceState) {

super.onCreate(savedInstanceState);

setContentView(R.layout.activity_main);

// context赋值为当前界面

context=this;

//弹出提示已被劫持

Toast.makeText(context,"已被界面劫持,放弃抵抗吧",Toast.LENGTH_SHORT).show();

}

@Override

public boolean onCreateOptionsMenu(Menu menu) {

getMenuInflater().inflate(R.menu.main, menu);

return true;

}

@Override

public boolean onOptionsItemSelected(MenuItem item) {

int id = item.getItemId();

if (id == R.id.action_settings) {

return true;

}

return super.onOptionsItemSelected(item);

}

}

app\src\main\res\values\strings.xml配置文件代码:

<resources>

<string name="app_name">Android_Activity劫持测试string>

<string name="hello_world">OG_Activity_HiJackstring>

<string name="info">此处透明劫持提示界面,覆盖在APP界面内容之上string>

<string name="warn">警告:Activity已被劫持测试!请小心... ...string>

<string name="action_settings">Settingsstring>

<color name="transparent">#acC0C0C0color>

resources>

app\src\main\res\values\styles.xml配置文件代码:

<resources>

<style name="AppBaseTheme" parent="Theme.AppCompat.Light">

style>

<style name="AppTheme" parent="AppBaseTheme">

<item name="android:windowNoTitle">trueitem>

<item name="android:windowBackground">@color/transparentitem>

<item name="android:windowIsTranslucent">trueitem>

style>

resources>

AndroidManifest.xml 代码:

<manifest xmlns:android="http://schemas.android.com/apk/res/android"

package="com.example.testpoc5">

<application

android:allowBackup="true"

android:icon="@mipmap/ic_launcher"

android:label="@string/app_name"

android:roundIcon="@mipmap/ic_launcher_round"

android:supportsRtl="true"

android:theme="@style/AppTheme">//尤其是此处要跟style中的一样,要不然不会生效

<activity

android:name=".MainActivity"

android:exported="true">

<intent-filter>

<action android:name="android.intent.action.MAIN" />

<category android:name="android.intent.category.LAUNCHER" />

intent-filter>

activity>

application>

manifest>

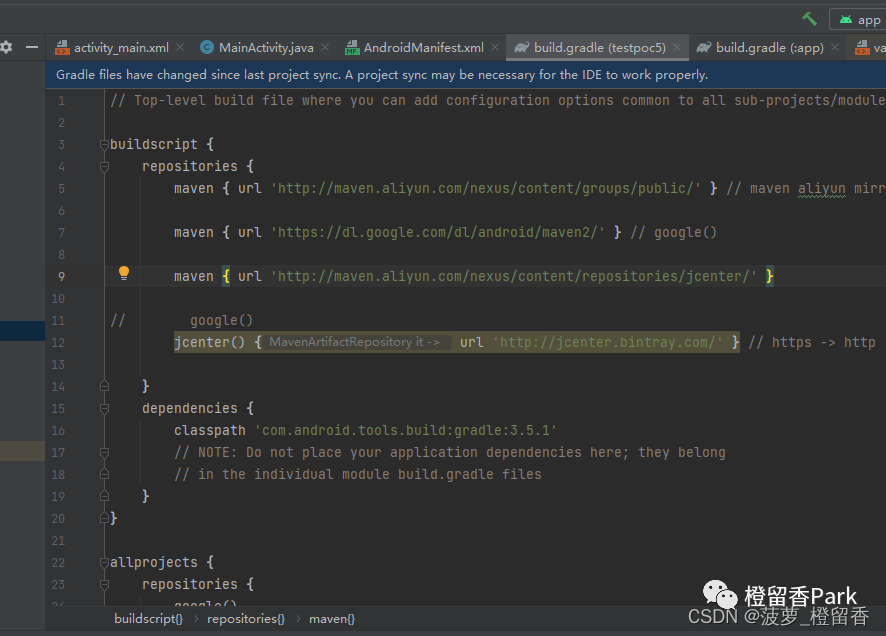

build 的两个配置文件如下(此处也是经常出错的一个地方):

// Top-level build file where you can add configuration options common to all sub-projects/modules.

buildscript {

repositories {

maven { url 'http://maven.aliyun.com/nexus/content/groups/public/' } // maven aliyun mirror

maven { url 'https://dl.google.com/dl/android/maven2/' } // google()

maven { url 'http://maven.aliyun.com/nexus/content/repositories/jcenter/' }

// google()

jcenter() { url 'http://jcenter.bintray.com/' } // https -> http

}

dependencies {

classpath 'com.android.tools.build:gradle:3.5.1'

// NOTE: Do not place your application dependencies here; they belong

// in the individual module build.gradle files

}

}

allprojects {

repositories {

google()

mavenCentral()

}

}

task clean(type: Delete) {

delete rootProject.buildDir

}

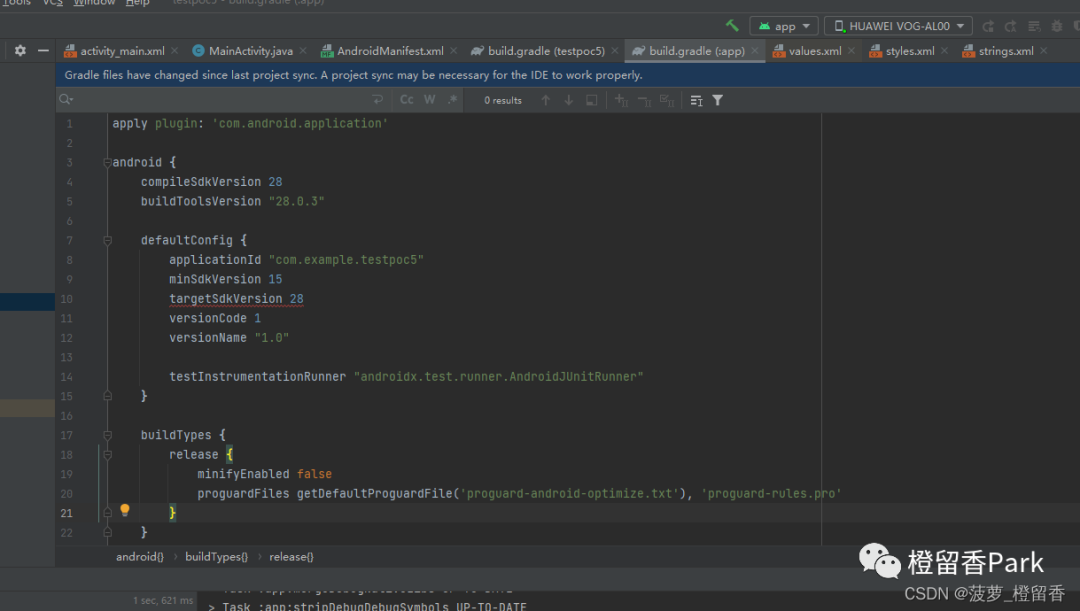

apply plugin: 'com.android.application'

android {

compileSdkVersion 28

buildToolsVersion "28.0.3"

defaultConfig {

applicationId "com.example.testpoc5"

minSdkVersion 15

targetSdkVersion 28

versionCode 1

versionName "1.0"

testInstrumentationRunner "androidx.test.runner.AndroidJUnitRunner"

}

buildTypes {

release {

minifyEnabled false

proguardFiles getDefaultProguardFile('proguard-android-optimize.txt'), 'proguard-rules.pro'

}

}

compileOptions {

sourceCompatibility JavaVersion.VERSION_1_8

targetCompatibility JavaVersion.VERSION_1_8

}

}

dependencies {

implementation 'androidx.appcompat:appcompat:1.2.0'

implementation 'com.google.android.material:material:1.3.0'

testImplementation 'junit:junit:4.+'

androidTestImplementation 'androidx.test.ext:junit:1.1.2'

androidTestImplementation 'androidx.test.espresso:espresso-core:3.3.0'

}

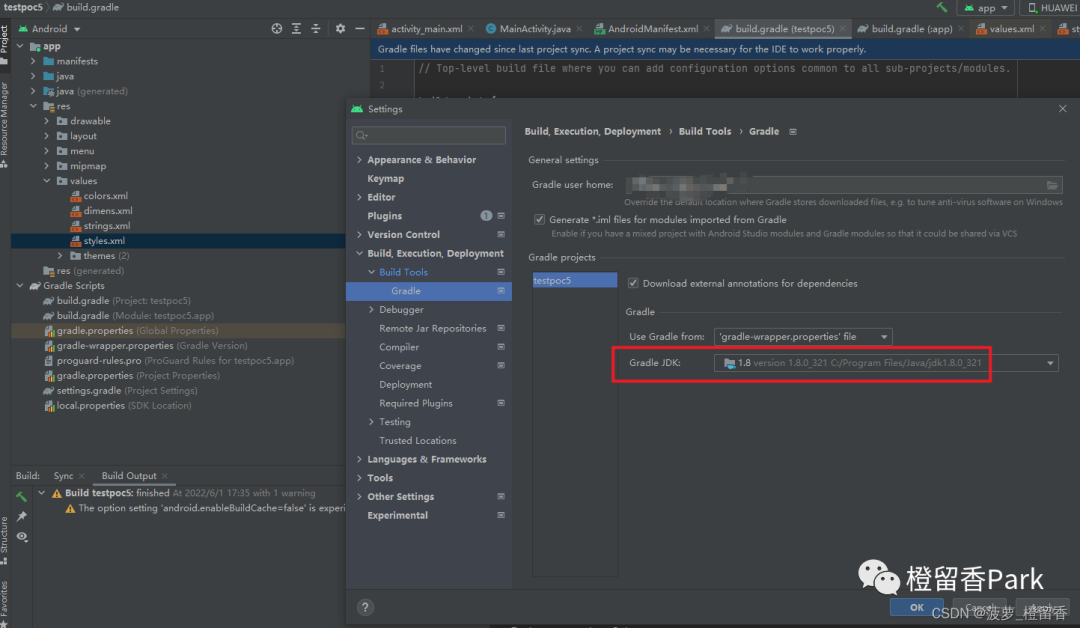

最后记得切换JDK,默认源码中配置的是jdk 11,我们这里切换为jdk 8

最后编译成APK,效果如下:

针对用户

Android手机均有一个HOME键,长按可以查看到近期任务。用户在要输入密码进行登录时,可以通过长按HOME键查看近期任务,比如说登录微信时长按发现近期任务出现了微信,那么现在的这个登录界面就极有可能是一个恶意伪装的Activity,切换到另一个程序,再查看近期任务,就可以知道这个登录界面是来源于哪个程序了。

针对开发人员

针对钓鱼Activity类型劫持,在登录窗口或者用户隐私输入等关键Activity的onPause方法中检测最前端Activity应用是不是自身或者是系统应用,如果发现恶意风险,则给用户一些警示信息,提示用户其登陆界面以被覆盖,并给出覆盖正常Activity的类名

利用反射获取当前APP Activity界面并判断当前栈顶activity的包名是否为当前应用的包名或白名单的包名

为了减少误报可以增加对白名单包名、锁屏操作行为、判断当前是否在桌面等来减少误报率

Android 界面劫持检测步骤:

获取Activity Maager

获取当前APP运行的任务

获取当前APP运行的界面

判断是否为监控的对象

弹出钓鱼界面

诱惑用户登录

回传信息

为True时执行如下分支

为False时直接跳过,继续循环检测运行的APP当前界面

详情了解请前往此处链接:https://github.com/christian-zs/AntihijackUtil

参考链接:

https://dun.163.com/news/p/47d0c43eb1854bae91872edc656dbd9e

https://blog.csdn.net/weixin_39190897/article/details/108802836

你以为你有很多路可以选择,其实你只有一条路可以走