据Upstream Security此前发布的2020年《汽车信息安全报告》显示,从2016年到2020年1月,过去四年的时间里汽车信息安全事件的数量增长了605%。各国网络安全研究人员和汽车企业披露的网络安全事件和安全风险漏洞也在持续增加。相关数据显示,截至2020年底,有110个CVE漏洞与汽车产品有关,其中2019年和2020年分别披露了24个和33个,涉及车内网络、网关、传感器、车载信息娱乐系统、蓝牙、OBD 端口、移动APP等车辆各个方面。

国际国内关于汽车信息安全的法规发展非常迅速:联合国车辆法规协调论坛在R155中规定2024年7月之前所有的车型都必须通过信息安全法规要求;国内相应的汽车信息安全强制标准《汽车整车信息安全技术要求》已在制定阶段,将于2023年上半年颁布。

汽车信息安全将被强制化,发展汽车信息安全刻不容缓。

软件PLM,或是最佳解决方案

•由传统文件管理转向专业信息安全分析工具

越来越多的汽车制造商开始引入软件PLM管理,帮助不同部门和数据在开发过程中协同工作,更快地解决冲突、提高开发速度、增加灵活性、管理复杂场景。

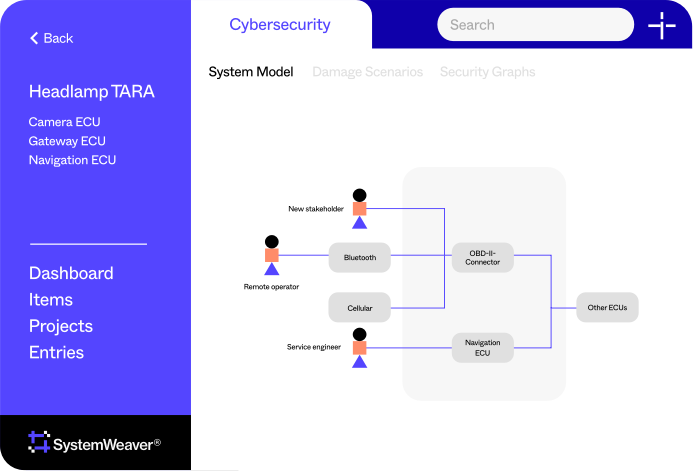

软件PLM管理平台SystemWeaver

使用SystemWeaver®您可以收集所有相关数据,并在多种不同类型的视图中进行选择。在多个层面上进行威胁分析和风险评估(TARA),并满足汽车信息安全要求和测试可追溯性。还可以生成安全案例和其他所需文档。

SystemWeaver®指导并帮助进行分析,它支持专家通过内置版本控制和配置管理跟踪数据。验证分析数据的一致性和结构完整性,内置变量处理,并执行高级测试和需求管理功能。除此之外,SystemWeaver还对用户保持数据的实时更新,工作产出支持评审及问题处理机制,从而改善团队协作效率。

通过我们的网络安全模块,您可以保证您的汽车信息安全工作开发和流程自始至终保持合规。通过添加此模块,作为网络安全专家,您可以获得所需的所有视图、指南和网络安全目录。

可与系统设计和功能安全集成

SystemWeaver如何让信息安全开发保持合规

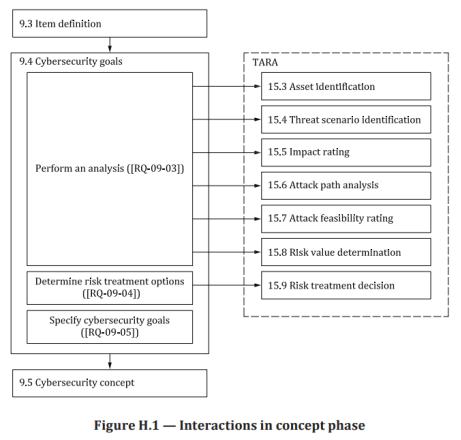

ISO/SAE 21434标准的第9章介绍了信息安全概念阶段的开发过程及方法,包含了相关项定义(Item Definition)及信息安全目标Cybersecurity Goals)的获取,而第15章详细介绍了为获取安全目标所使用的方法论TARA(威胁分析及风险评估),从而对信息安全概念阶段开发提供了指引,最终得出信息安全概念阶段开发的产物Cybersecurity Concept。

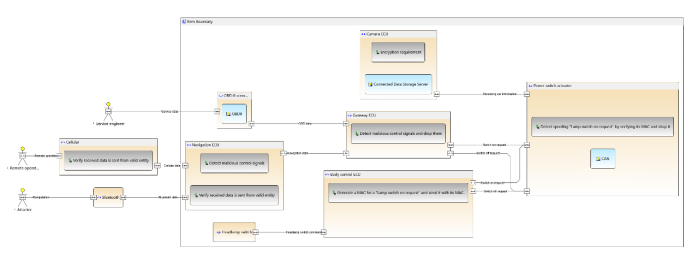

图示:概念阶段开发过程

信息安全开发中的TARA(威胁分析和风险评估)同ISO 26262功能安全开发中为获取功能安全目标的HARA(危害分析和风险评估)均为基于风险的分析方法,但二者的方法论本身却有着很大区别,对TARA来讲,完成相关项定义后需要定义相关项的资产,基于赋予这些资产的信息安全属性,来分析当其某个信息安全属性缺失时可能在不同维度上产生的损害及其严重程度,同时分析哪些威胁场景可能导致上述信息安全属性的缺失从而产生这些损害,威胁场景确定后需要进一步得出实现威胁可能的攻击路径及其攻击可行性,再综合损害严重性及攻击可行性给出风险等级,风险等级的高低决定了后续的对策,对风险等级较高的威胁场景,如需要定义相应的消除或缓解措施来降低风险等级,则信息安全目标便以此导出作为最高等级的信息安全需求,来指导下一步的系统开发。

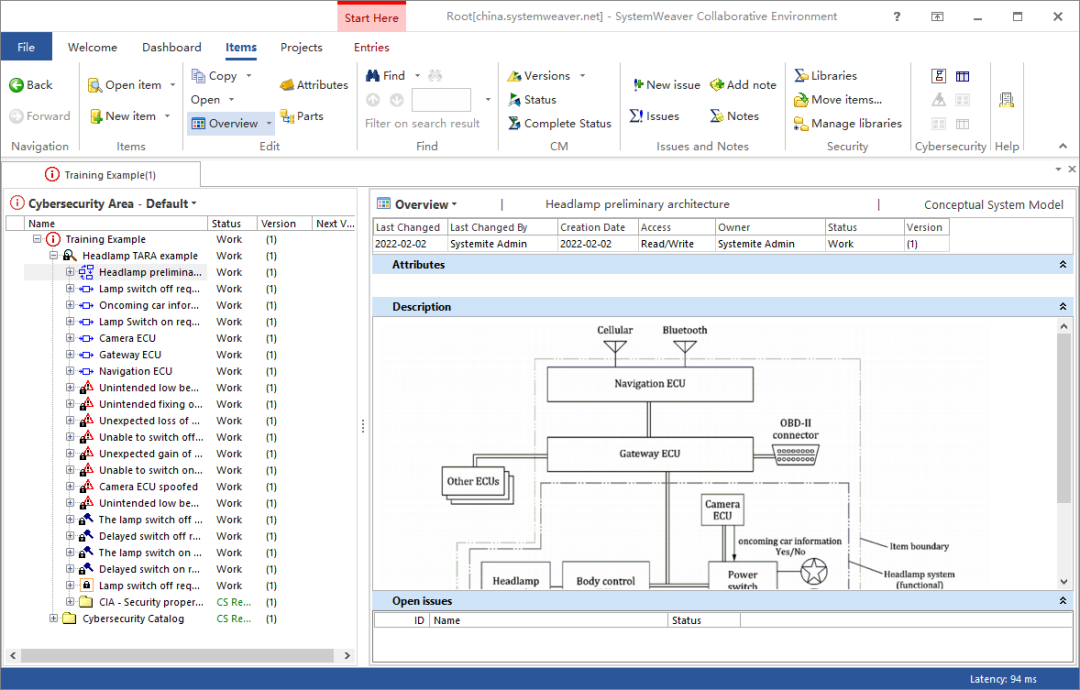

SystemWeaver基于20多年在汽车流程及安全领域的积累提供了针对满足WP.29 R155信息安全法规和ISO/SAE 21434标准的合规解决方案,通过ISO/SAE 21434附录中提供的汽车大灯系统的TARA分析过程作为示例来介绍SystemWeaver信息安全方案如何助力OEM和TierX实现ISO/SAE 21434的合规开发。

图示:SystemWeaver工作空间

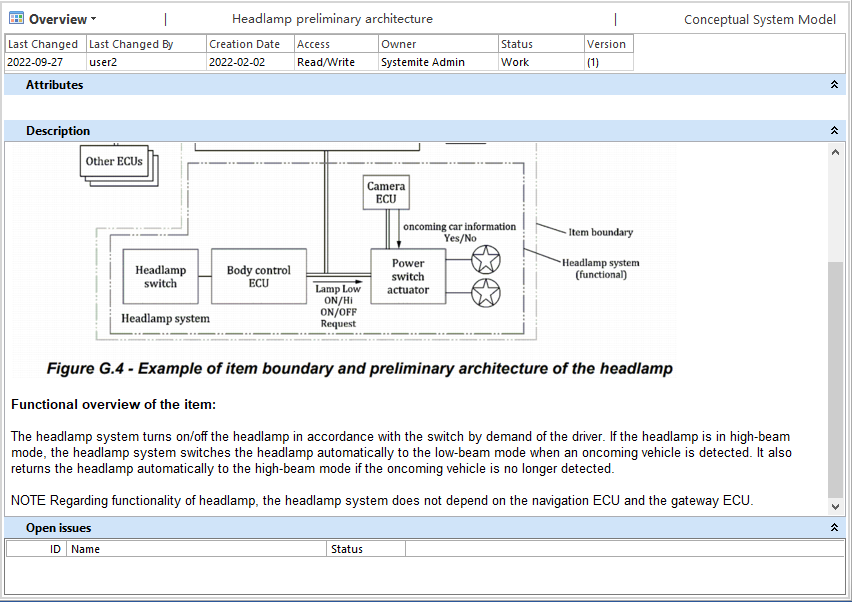

信息安全概念阶段开发的第一步需要定义信息安全相关项,其明确要求了定义中应包含相关项清晰的边界和功能,及一个初步的系统架构,同时与相关项内部交互的,尤其是对后续威胁分析产生影响的外部操作环境包括元素和接口等也需要清楚的指明,SystemWeaver因此引入了图形化的系统模型完成上述定义:

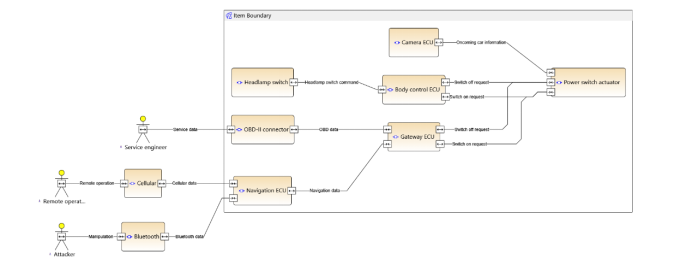

图示:系统模型/相关项

上图系统模型清晰的指明了包含相关项边界,外部操作环境及其交互接口的初步系统架构,系统模型可直接进行图形化编辑,包括新建,添加及删除边界内外部元件及其接口。除此之外,扩展视图可以显示分析完成后分配至相关项元件的信息安全需求:

图示:系统模型/相关项(已分配需求)

每个SystemWeaver数据的总览包括元素的基本信息,如作者,日期时间,状态,版本,属性,描述和问题等,而相关项的功能可在系统模型的描述中通过富文本加以解释如下:

图示:属性总览

相关项的定义完成后,便需要据此定义相应的资产,标准中对资产的定义是从信息安全角度具有价值或贡献价值的构成相关项的元素,其本身需具备一个或多个信息安全属性,如果一旦其属性缺失会导致一个或多个损害场景出现,它可能是一个ECU,一个信道甚至是一个信号,取决于信息安全分析的目标。

SystemWeaver对资产的定义可在安全图表中通过新建资产或添加已有资产来完成:

通过添加资产可进行资产类别选择,如元件,接口等:

图示:资产选择

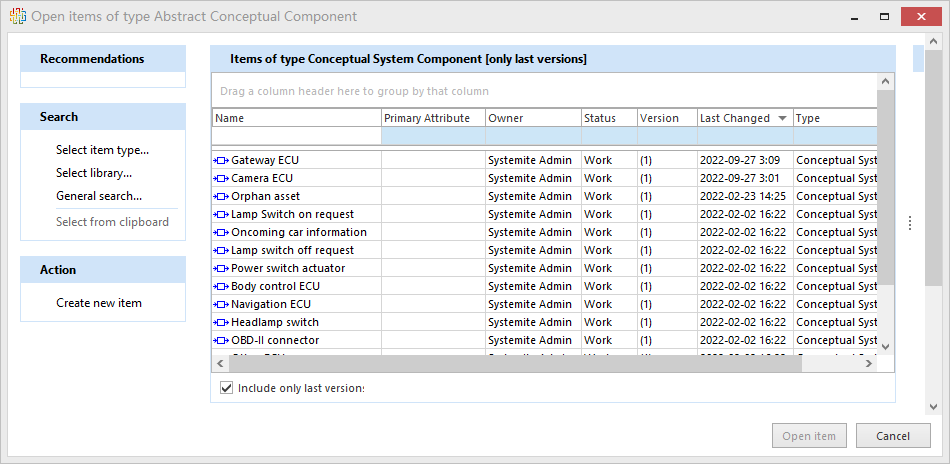

进入相应类别后,便可新建或选择已定义的资产从而将其添加到分析过程:

图示:已定义资产

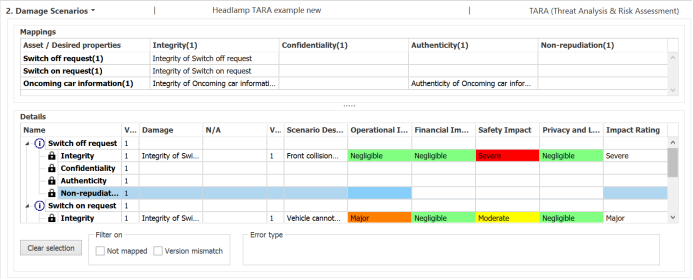

资产添加完成后,SystemWeaver提供了损害评估视图来对资产进行进一步损害分析,评估资产的不同安全属性缺失后导致的损害分类和评级,并最终自动给出损害综合评级:

图示:损害场景及影响评估表

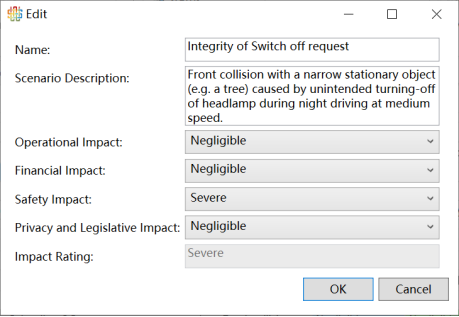

如损害场景视图所示,针对每个定义的资产,其可能的信息安全属性(完整性/保密性/真实性/不可否认性)缺失导致的损害进行分析定义,并随后对这些场景进行四个维度(操作/财务/安全/隐私)的评估,给出影响等级(可忽略/一般/较大/严重),SystemWeaver基于以上影响等级自动给出综合影响等级,为后续风险等级分析做准备。

图示:损害及影响评估

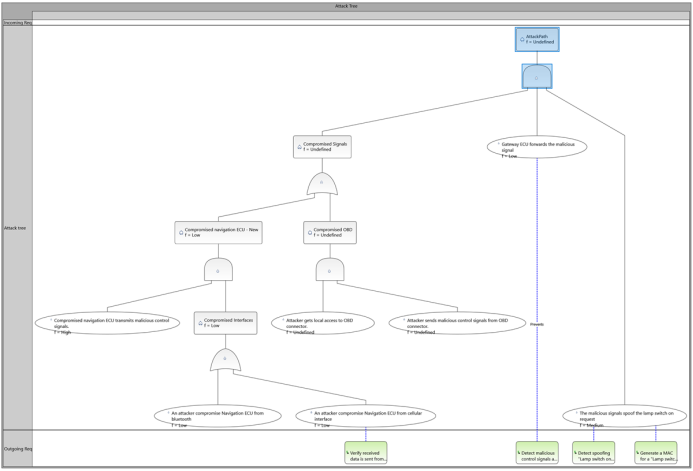

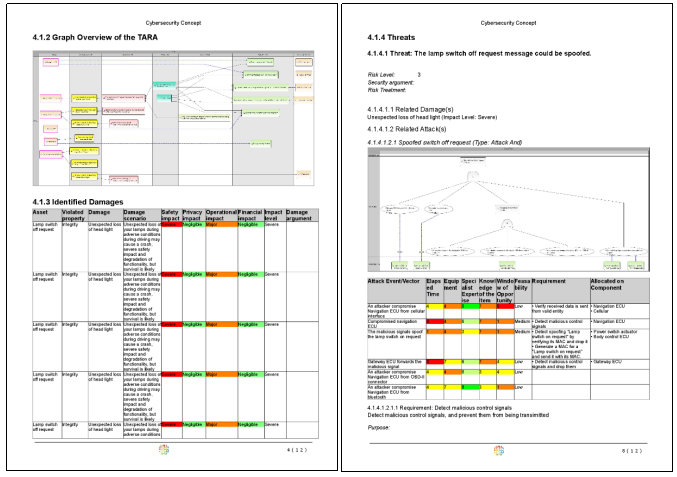

完成资产的损害评估后,便可回到安全图表中针对已定义的损害分析其可能的威胁场景并将其链接到相应的损害场景,一个威胁场景可能对应若干损害场景,反之亦然。威胁场景则需要具有不同关联逻辑的一系列攻击组合,即攻击路径来实现,SystemWeaver支持对威胁场景的攻击路径进行建模分析,即攻击树:

图示:攻击树Attack Tree

攻击树最顶层为实现特定威胁的攻击,其实现可能通过一个或多个攻击路径,不同的攻击路径可能包含若干个单一攻击事件,SystemWeaver攻击树中可定义中间攻击事件,这些中间攻击事件可进一步向下细化为若干关联关系的底层攻击事件,所有这些不同的攻击事件通过逻辑与/或等组合为完整的攻击路径,从而将威胁场景实现,因此根据这些攻击事件可以反向得出其相应的缓解措施,而最终这些缓解措施是否最终转化为信息安全需求需要考虑威胁的风险等级和处置对策。

在这里需要注意的是,当实现威胁包括若干攻击路径时,其攻击可行性可进行恰当整合,如取其中的最大值来进一步评估风险等级,但这不代表可以忽略其它攻击路径,因为当可行性最高的攻击路径通过对策移除或缓解后,其它攻击路径导致的风险等级依然不可接受,仍然需要通过缓解措施来降低风险。

当所有攻击事件的攻击可行性评估完成后,SystemWeaver可自动在攻击树中得出每条攻击路径最终的攻击可行性,同时攻击路径及可行性分析也可在攻击事件表中定义:

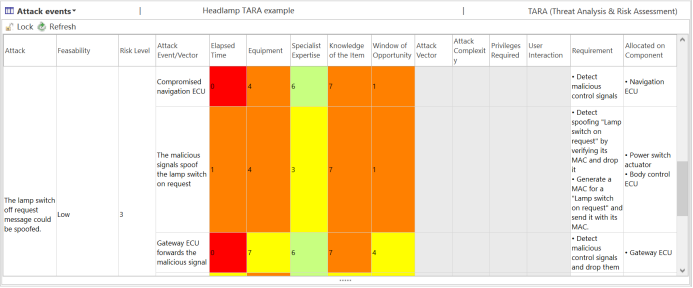

图示:攻击事件表

攻击事件表支持标准中提到的三种攻击可行性分析方法,包括攻击向量(Attack Vector),CVSS(通用漏洞评分系统),攻击潜力(Attack Potential)及其相应不同的评估维度,用户可针对不同的威胁自由选择分析方法,但考虑到攻击向量(Attack Vector)只是考虑了实现威胁的物理距离一个维度而CVSS(通用漏洞评分系统)评估源自于通用的漏洞分析评估,相比之下攻击潜力(Attack Potential)分析充分考虑了汽车产业信息技术的特点,评估维度更更具针对性,因此如在系统开发早期阶段信息不充分时可采用攻击向量评估,后期随着信息更加完整可采用更多维度的评估方法,如CVSS或攻击潜力(Attack Potential)。

在威胁的损害等级及相应不同攻击路径下的攻击可行性评估完成后,SystemWeaver会根据标准推荐给出风险等级[1—5],风险等级代表了特定威胁的紧急度或重要度,信息安全专家可根据组织内部的风险策略来决定是否需要处置及需要如何处置(消除/缓解/分担/保留),如果对策需要消除或者降低风险,则可据此识别出信息安全目标作为最高等级的信息安全需求,如对威胁的对策是保留或者分担,则需提供相应的理由和声明。

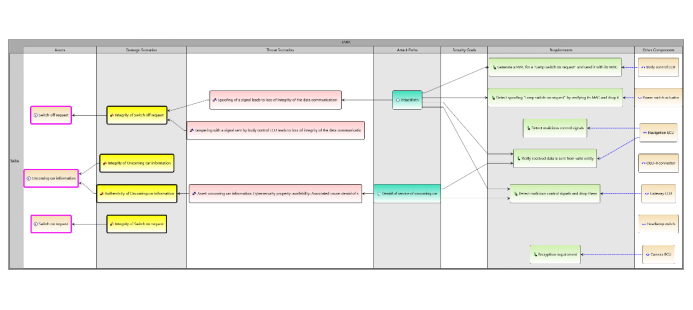

对整个TARA分析过程的细节可通过信息安全表来编辑或总览:

图示:TARA表

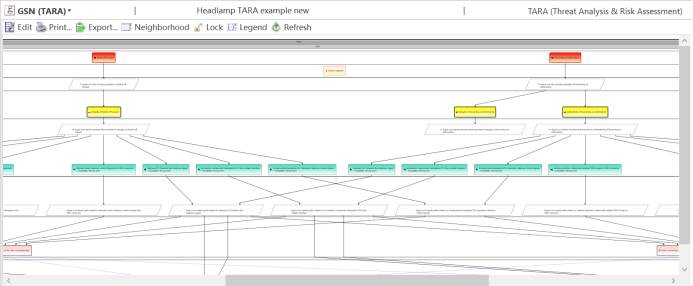

当TARA分析完成后,SystemWeaver支持信息安全案例Cybersecurity Case展示,从而将TARA的全部分析过程包括资产,元件,损害,威胁,攻击路径及最终的信息安全目标和需求以结构化的方式进行关联展示,以对整个TARA分析过程进行结构化总览,作为对信息安全开发过程中风险已充分评估的证据,标准在基于项目的信息安全开发中也对此做出明确要求。

图示:信息安全案例Cybersecurity Case

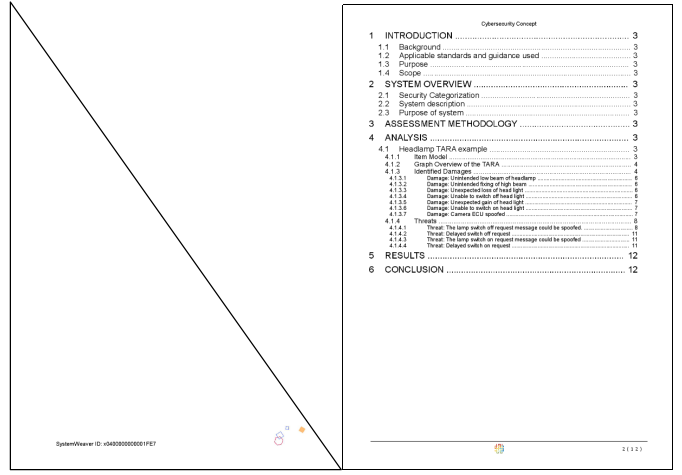

最后,作为信息安全概念阶段开发的产物,Cybersecurity Concept可基于上述分析过程在SystemWeaver中直接一键导出,大大节约了撰写文档的时间,让工程人员把更多精力放在创造性的工作上。

如有需要,文档的结构及内容也可进行定制以满足不同用户的个性化需求。

如果您想了解和试用SystemWeaver,请关注企业公众号