iPhone 5S ──或其内建的指纹扫描仪可能被黑吗?

在苹果公司CEO库克(Tim Cook)发布最新版iPhone智能手机后,这已经成为iOS黑客心中最感好奇的问题之一了。这款新手机不只采用64位A7处理器,也搭载了大幅改善其安全性的iOS 7。

不过,iPhone 5S至今仍未上市,即使是手机安全性方面的研究人员也无法(或很少有人)拿到这台手机。然而,根据产品发布的规格与预测,苹果产品黑客与安全架构研究人员将会面临的挑战──以及机会可能包括以下六项:

一、iPhone 4S后的iOS安全性:难以破解

就智能手机而言,最近几代的iPhone由于配置得宜,其实已经具有相当的安全性了。Trail of Bits技术长Dino Dai Zovi表示,“iPhone 4S及其后的新版iPhone都采用了先进的开机密码,这是一种相当棘手的机制。苹果在密码/芯片上加密技术方面做得相当不错。”Dino Dai Zovi同时也是《iOS黑客手册》(iOS Hacker's Handbook)的共同作者之一。

二、安全架构进展:64位

苹果为iPhone 5S采用了64位处理器更增强其安全架构,特别是针对“越狱者”(jailbreaker),他们常喜欢利用iPhone的种种漏洞取得权限。一位专门经营bug买卖的曼谷掮客Grugq表示:“大家都用64位ARM的好处可能就在于一堆应用程序马上就失效了。”

但这可能只能让零时(zero-day)漏洞攻击者暂时感到灰心罢了。根据Reddit的相关讨论,“由于新的iPhone 5S采用不同类型的芯片,很可能产生新的错误以及在其核心/bootRom/软件中出现可能被利用的漏洞。”

三、屏幕获取:轻松复制指纹

至于指纹读取器所存在的一项潜在风险则是──从触控屏幕即可取得用户的指纹,并可将它用来解锁手机,这就是所谓“钓鱼式”的攻击。

首先我会尝试的是破解指纹读取器,例如从手机上取得指纹,然后再设法复制并应用于传感器上,即可在手机用户不在附近的情况下顺利登入他的手机,”Zovi解释,而另一种可能的攻击是采用能够将指纹影像进行数字化的软件。

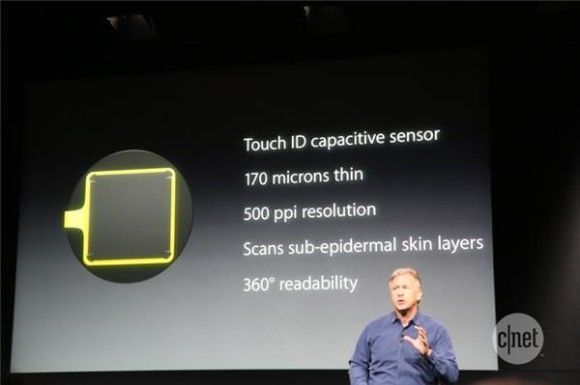

最新一代的指纹读取器内建了“生命力”的侦测──这意味着射频(RF)信号在与皮肤表层下的指纹互动时,只接受活体手指才能起作用。然而,据了解,这部份也可能加以破解。“目前采用的电容器触控技术比较容易突破,它在侦测相对的法拉(Farad)变化时较不那么灵敏,”Fortinet公司FortiGuard Labs的安全策略专家与威胁研究员Richard Henderson表示。

{pagination}

四、生物辨识数据深藏于A7

那么黑客能直接从处理器内存中获取储存的指纹扫描数据并用于破解用户手机吗?事实上,要直接存取生物识别数据应该不太可能: iPhone 5S中的A7处理器包括量身打造的Secure Enclave ──它是专门用于加密手机的指纹扫描数据。这种加密的数据据说只能直接由处理器存取,无法经由手机硬件取出。

尽管生物辨识数据储存地相当安全,但Trail of Bits的Zovi建议,具有安全意识的iPhone 5S用户也不应该完全依赖于Touch ID ,至少要等安全架构研究人员有机会取得手机后进行完整的研究确认才行。“在我确认Touch ID如何键入保护数据以前,我强烈建议采用较复杂的密码输入方式,”他说。

但是,对于目前并未在手机上使用密码的用户──例如雅虎CEO Marissa Mayer日前透露,她并不使用密码来锁定智能手机──Zovi强调,使用Touch ID总比未使用好。“一半的iPhone用户甚至未启用四位数密码。因此,如果Touch ID能让更多人使用密码与数据保护,这样就算成功了,”Zovi表示。

五、生物辨识数据也需要安全备份

让黑客更感兴趣的事实是,Touch ID并不是全有或全无的方案。要使用Touch ID,你还必须先设定一组密码作为备份。根据Quora上发布对于苹果Secure Enclave的讨论,只有在手机重新启动(例如电池完全用尽)或48小时未被解锁的情况下,才能启用这组密码来解锁手机。“这是一项智能型的功能,设定一段时间限制的目的在于遏止犯份子试图找到可规避指纹扫描仪的方法来。”

六、企业环境适用指纹辨识吗?

但企业用户适用 Touch ID 吗?如果指纹辨识无法通过企业检测,在应用上可能会变得更加复杂。企业所建置具有安全策略的系统通常要求行动装置必须提供密码,但他们可能会发现指纹读取器并不兼容于Exchange ActiveSync (EAS)通讯协议,“用户仍必须使用PIN码,这几乎和 Android 装置不支持的滑动解锁方式一样。”

翻译:Susan Hong

本文授权翻译自EE TIMES,谢绝转载